Настройка Гостевой сети Vlan CapsMan Mikrotik RouterOS 7.0 и Выше — Гайд по Настройке

Если вдруг у Вас возникнут проблемы при настройке, наши специалисты с радостью предоставят Вам УСЛУГИ Настройки Mikrotik!

Итак, приступим! Настройка Vlan Mikrotik.

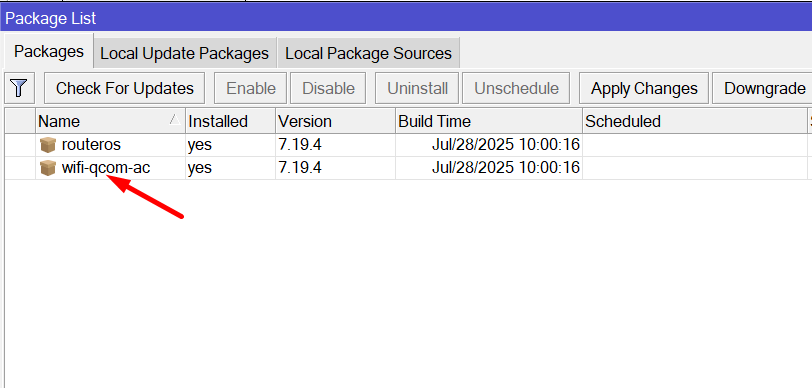

Данная настройка актуальна исключительно для беспроводных драйверов wifi-qcom / wifi-qcom-ac и версии прошивки RouterOS выше 7.0!

Если на оборудовании Mikrotik используется драйвер Wireless для беспроводных модулей и замена его не представляется возможным из-за не совместимости, эта статья не подойдет для реализации Гостевой сети Mikrotik посредством Vlan! С этой не совместимостью можно ознакомится на официальном сайте Mikrotik!

1) Начальные условия и подготовка для настройки Гостевой сети посредством Vlan Mikrotik 7.0 и выше.

Зачем: убедиться, что оборудование/ПО подходит и будет работать корректно.

WinBox/WebFig: зайдите в System → Packages, проверьте:

routeros 7.13+ (или новее), wifi-qcom / wifi-qcom-ac,

- Если Вы видите пакет wireless, его необходимо деинсталить, кнопкой вверху (Unistall), перезагрузить роутер, потом залить соответственный пакет wifi-qcom / wifi-qcom-ac в Files согласно прошивки RouterOS установленной на момент настройки и перезагрузить заново, после перезагрузки должны появится уже обновленные WiFI модули работающие на новом драйвере.

- Модель: hAP ax² / hAP ac² и т.д. поддерживают пакеты wifi-qcom / wifi-qcom-ac соответственно!

План, Настройка Vlan Mikrotik:

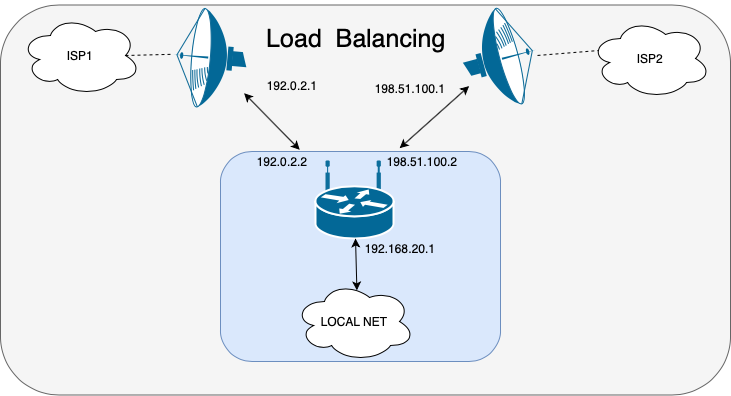

В нашей схеме будет использовано 3 Vlan:

- Vlan10 — Основная сеть.

- Vlan20 — Гостевая сеть.

- Vlan30 — Сеть управления, менеджмент сеть ее еще называют.

Сетевой план: определите, какой порт идет в аплинк/интернет (например, ether1), а какие — к коммутатору/AP (например, ether2, ether3).

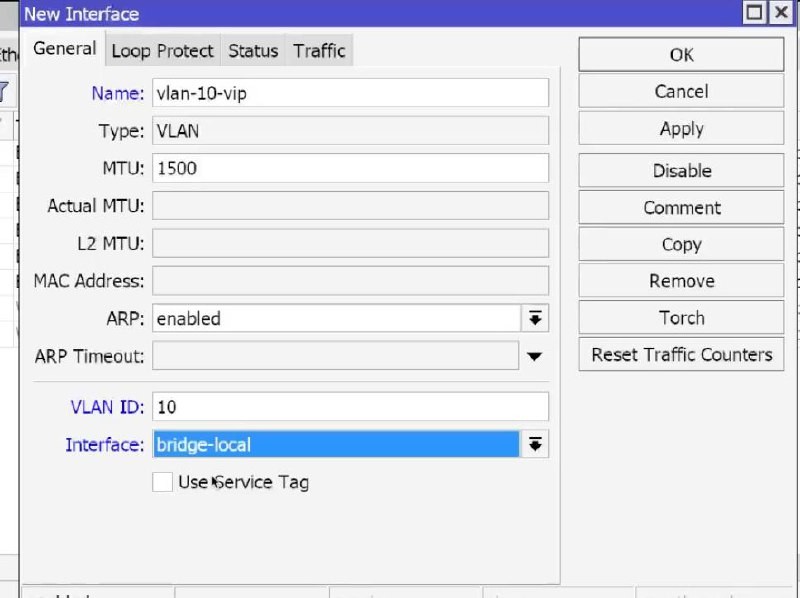

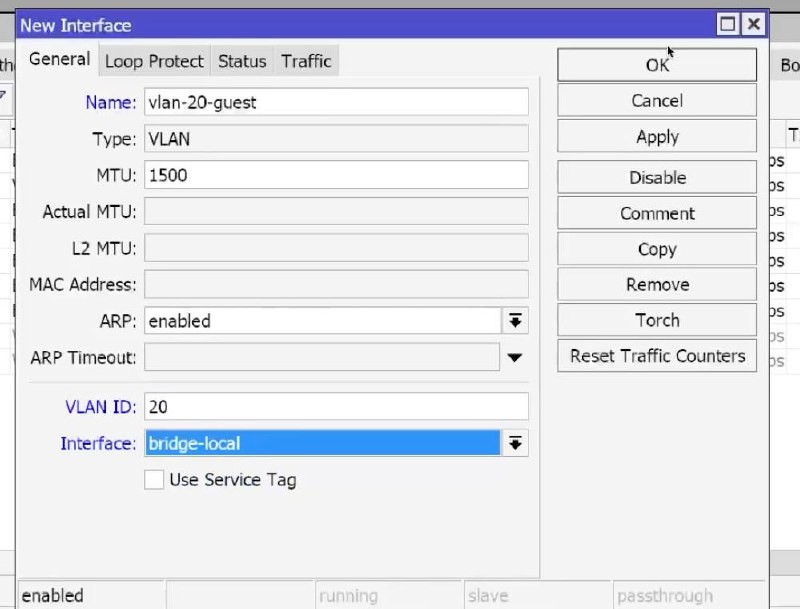

2) Создание VLAN-интерфейсов (на мосту)

Зачем: поднять логические интерфейсы для каждого VLAN.

- WinBox: Interfaces → VLAN → +:

Name: VLAN10_VIP, VLAN ID: 10, Interface: BridgeLocal → OK,

Name: VLAN20_GUEST, VLAN ID: 20, Interface: BridgeLocal → OK,

И 30 Vlan создаем точно так же как 2 предыдущие по аналогии.

Создаем VLAN на BridgeLocal, а не на порту — это рекомендуется в ROS7.

В командной строке это будет выглядеть так (CLI):

/interface vlan

add name=VLAN10_VIP vlan-id=10 interface=BridgeLocal

add name=VLAN20_GUEST vlan-id=20 interface=BridgeLocal

add name=VLAN33_MGMT vlan-id=33 interface=BridgeLocal

Результат: в списке интерфейсов появились 3 VLAN.

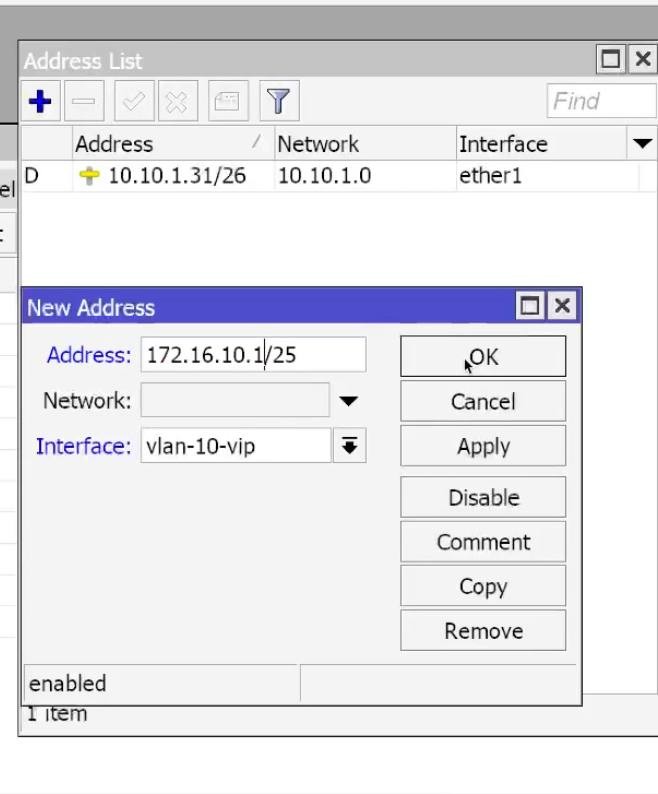

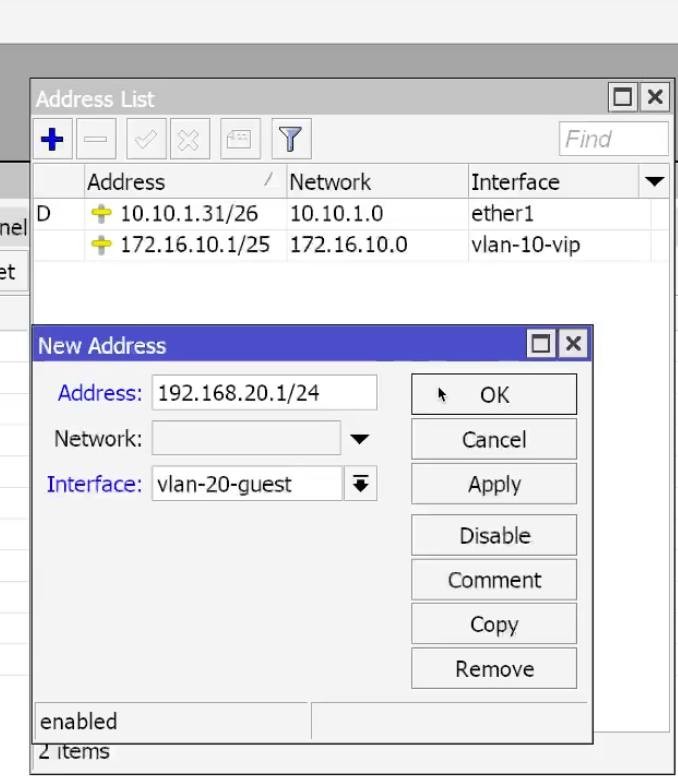

3) Назначение IP-адресов для VLAN

Зачем: шлюз/управление для каждой подсети.

WinBox: IP → Addresses → +:

172.16.10.1/24 → Interface: VLAN10_VIP → OK,

192.168.20.1/24 → Interface: VLAN20_GUEST → OK,

192.168.30.1/24 → Interface: VLAN30_MGMT → OK. По аналогии с двумя предыдущими.

CLI:

/ip address

add address=172.16.10.1/24 interface=VLAN10_VIP

add address=192.168.20.1/24 interface=VLAN20_GUEST

add address=10.30.30.1/24 interface=VLAN30_MGMT

Результат: три адреса в списке IP → Addresses.

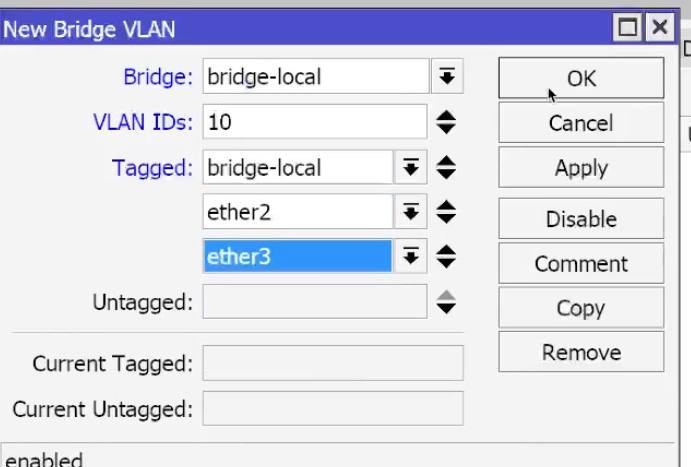

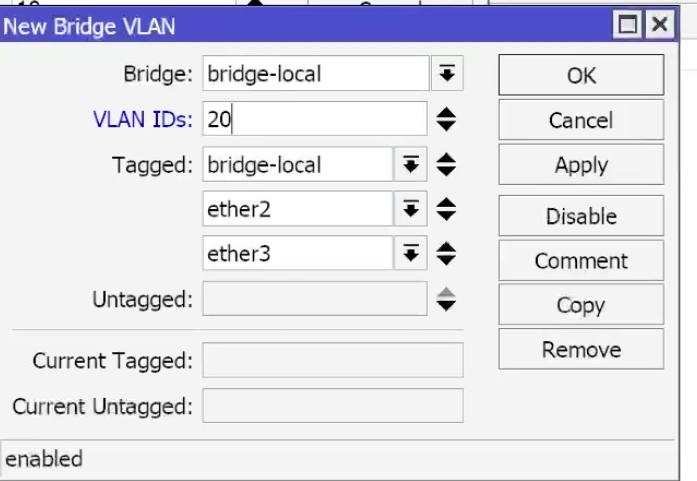

4) Таблица VLAN в мосту (Bridge VLANs). Настройка Vlan Mikrotik

Зачем: определить, какие VLAN проходят через какие порты (tagged/untagged).

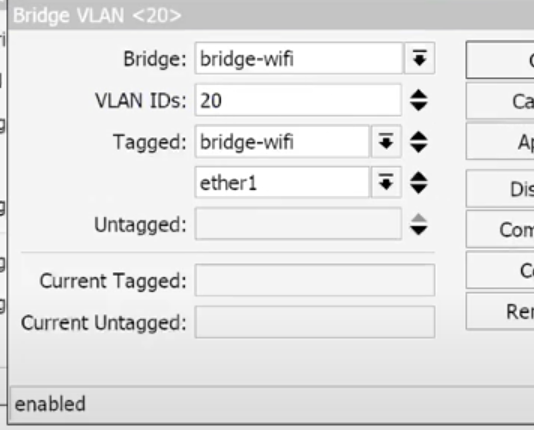

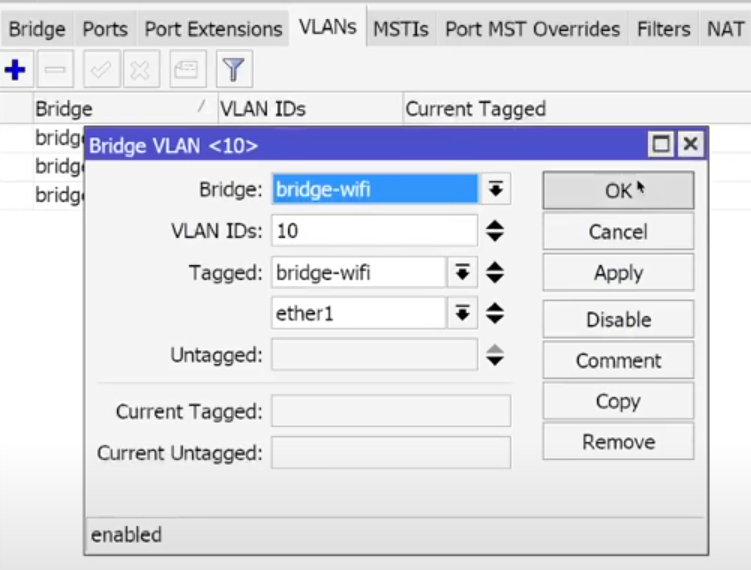

- WinBox: Bridge → VLANs → +:

- VLAN 10:

- VLAN IDs: 10,

- Tagged: BridgeLocal, ether2, ether3,

- Untagged: (оставить пустым) → OK.

- VLAN 10:

Для VLAN 20:

Для Vlan30 аналогично предыдущим двум.

Это делает ether2/ether3 trunk-портами (только tagged). Если нужен access-порт в VLAN — добавьте его в Untagged и установите соответствующий PVID в Bridge → Ports.

CLI:

/interface bridge vlan

add bridge=BridgeLocal vlan-ids=10 tagged=BridgeLocal,ether2,ether3

add bridge=BridgeLocal vlan-ids=20 tagged=BridgeLocal,ether2,ether3

add bridge=BridgeLocal vlan-ids=30 tagged=BridgeLocal,ether2,ether3

- Результат: три правила в Bridge VLANs.

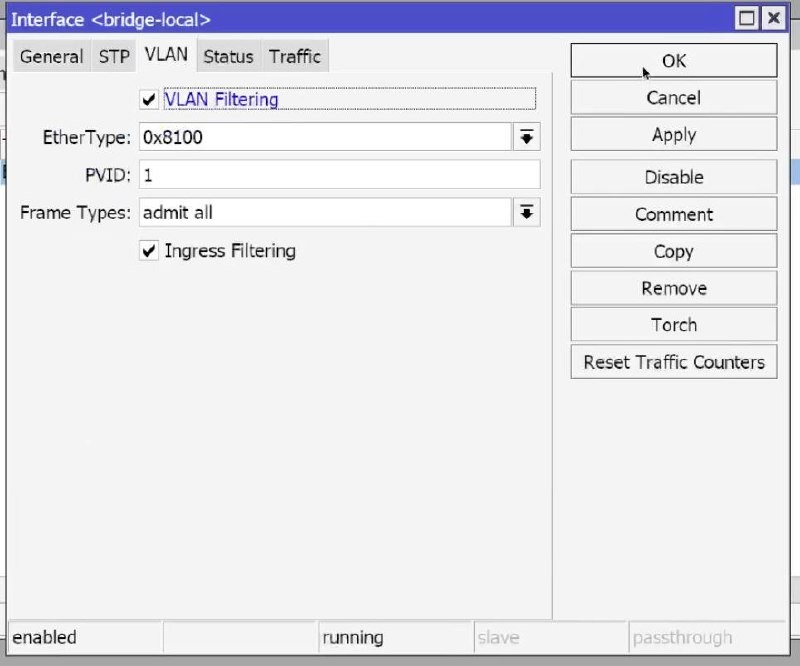

5) Включение VLAN Filtering (и ingress)

Зачем: нужно активировать аппаратную фильтрацию VLAN в мосту иначе трафик подсетей не будет проходить.

- WinBox: Bridge → Bridge (двойной клик по BridgeLocal) → вкладка VLAN:

- Включите (поставьте галочку) VLAN Filtering,

- Включите Ingress Filtering → OK.

CLI:

/interface bridge set BridgeLocal vlan-filtering=yes ingress-filtering=yes

Результат: в списке мостов VLAN Filtering: yes.

6) Проверка портов моста Mikrotik

Зачем: убедиться, что порты добавлены в мост и имеют ожидаемое состояние.

- WinBox: Bridge → Ports:

- Убедитесь, что ether2, ether3 — в BridgeLocal.Для trunk оставьте PVID=1 (по умолчанию).

- Для access-порта (если нужен):

- Установите PVID = <VLAN ID> и добавьте порт в Untagged в соответствующем правиле Bridge → VLANs.

CLI (просмотр):

/interface bridge port print

Результат: нужные порты в мосту, PVID настроены.

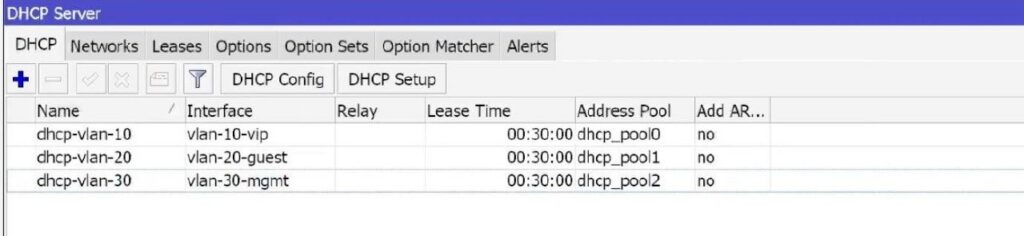

7) Настройка DHCP-серверов для всех VLAN

Зачем: автоматическая выдача нужных IP клиентам во всех подсетях.

- WinBox: IP → DHCP Server → DHCP Setup:

- Выберите VLAN10_VIP → далее-OK (измените DNS на 172.16.10.1).

- То же для VLAN20_GUEST (DNS 192.168.20.1).

- То же для VLAN30_MGMT (DNS 10.30.30.1).

- WinBox: IP → DNS → включите Allow Remote Requests.

CLI:

/ip pool add name=pool10 ranges=172.16.10.2-172.16.10.254

/ip dhcp-server add name=dhcp10 interface=VLAN10_VIP address-pool=pool10 lease-time=1d

/ip dhcp-server network add address=172.16.10.0/24 gateway=172.16.10.1 dns-server=172.16.10.1

/ip pool add name=pool20 ranges=192.168.20.2-192.168.20.254

/ip dhcp-server add name=dhcp20 interface=VLAN20_GUEST address-pool=pool20 lease-time=1d

/ip dhcp-server network add address=192.168.20.0/24 gateway=192.168.20.1 dns-server=192.168.20.1

/ip pool add name=pool30 ranges=10.30.30.2-10.30.30.254

/ip dhcp-server add name=dhcp30 interface=VLAN30_MGMT address-pool=pool33 lease-time=1d

/ip dhcp-server network add address=10.30.30.0/24 gateway=10.30.30.1 dns-server=10.30.30.1

/ip dns set allow-remote-requests=yes

Результат: три DHCP-сервера активны, время аренды (leases) можно посмотреть в IP → DHCP Server → Leases.

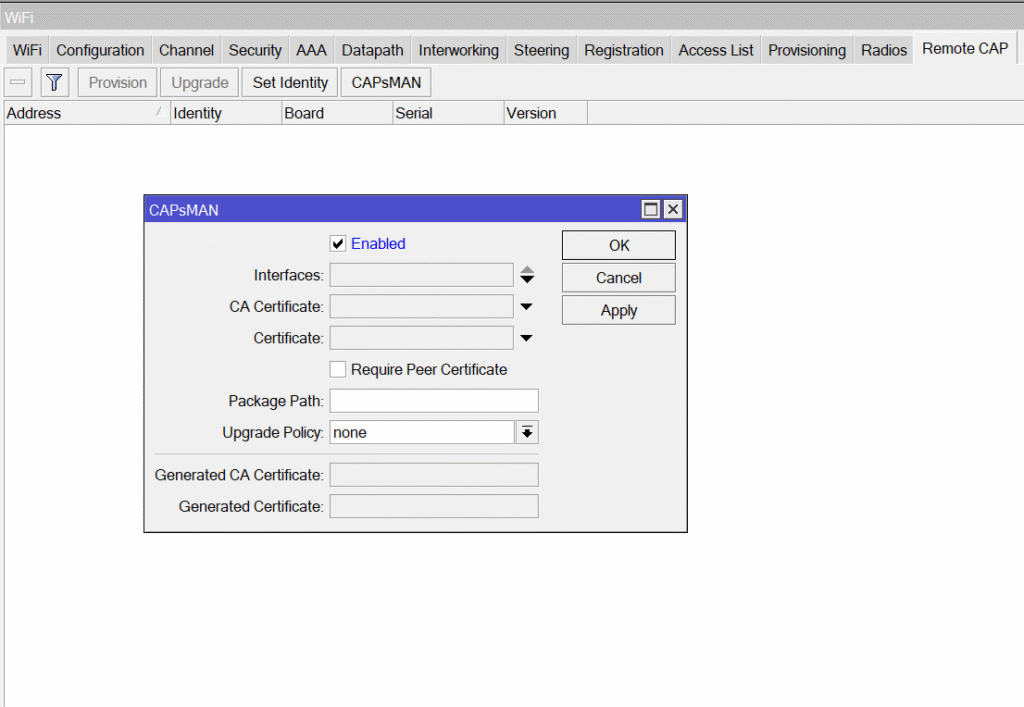

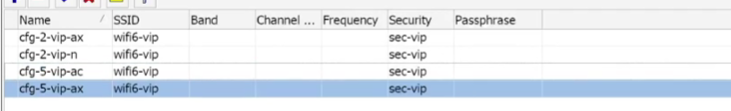

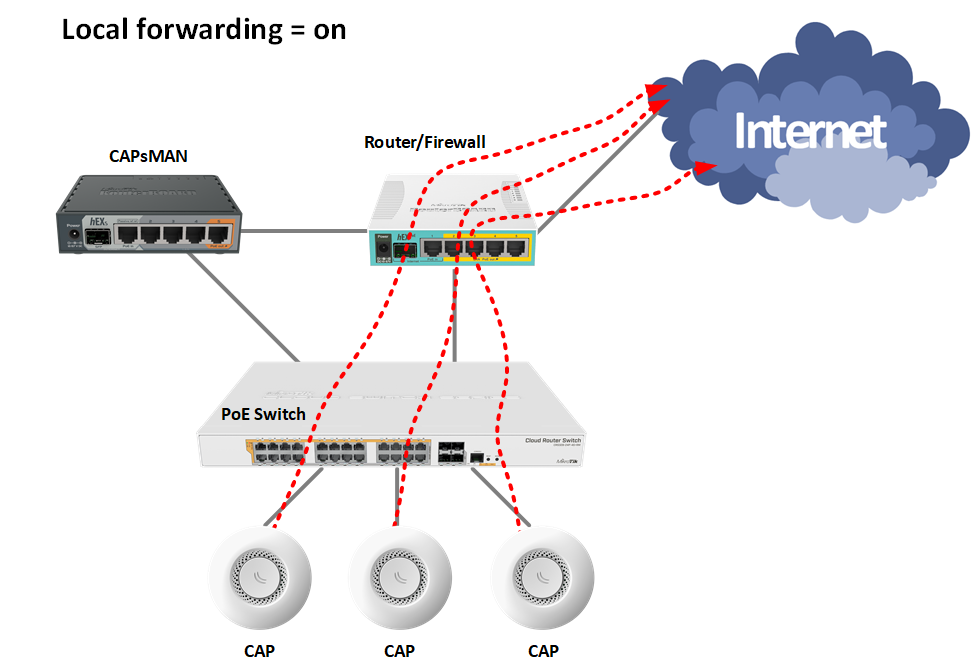

8) Включение CAPsMAN (Controller/Manager)

Зачем: активировать контроллер для подключения удаленных CAP AP.

WiFi → Remote Cap → CapsMan (или Managers) → Enable.

Interface оставьте 0.0.0.0 (слушать все) или укажите VLAN30_MGMT.

Legacy wireless: Wireless → CAPsMAN → Manager → Enabled: yes.

Порты: открыты UDP 5246/5247 внутри VLAN Mgmt (по умолчанию OK).

![]() Результат: контролер работает, ожидает CAP.

Результат: контролер работает, ожидает CAP.

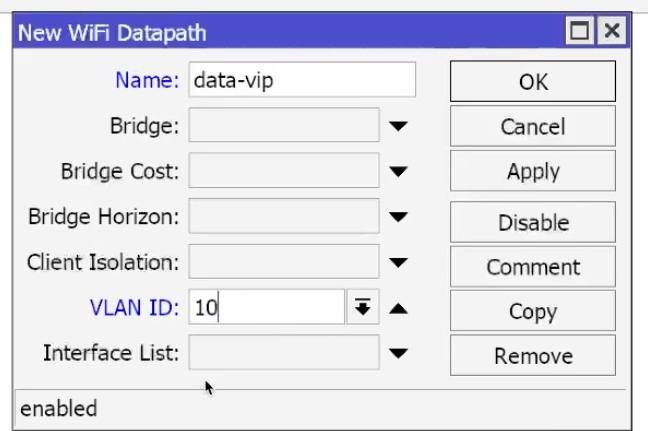

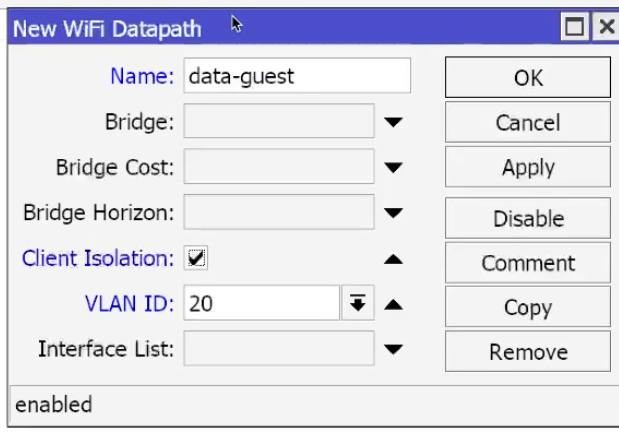

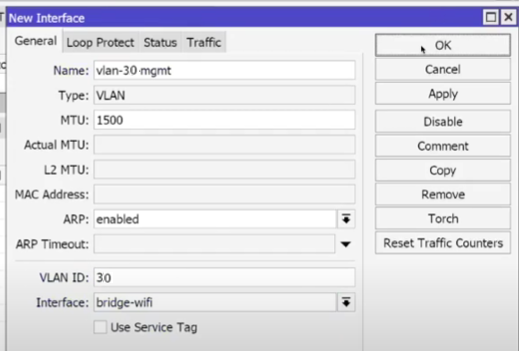

9) Datapath для SSID (Настройка Vlan Mikrotik, привязка к VLAN)

Зачем: определить, какой VLAN использует каждая Wi-Fi сеть.

- WiFi → Datapaths → +:

- Name: dp_VIP, VLAN Mode: use tag, VLAN ID: 10 → OK,

- Name: dp_GUEST, VLAN Mode: use tag, VLAN ID: 20:

- Отключите Client-to-Client (или включите Isolate clients) → OK.

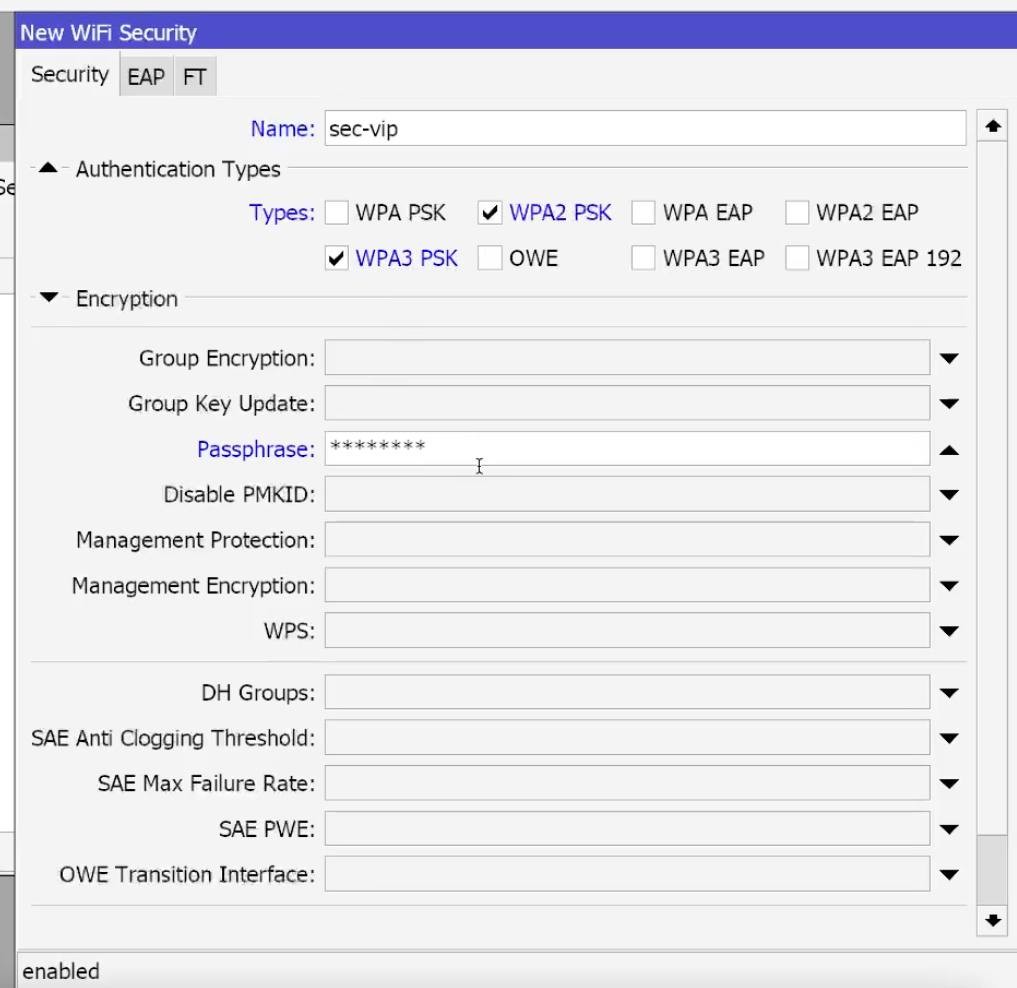

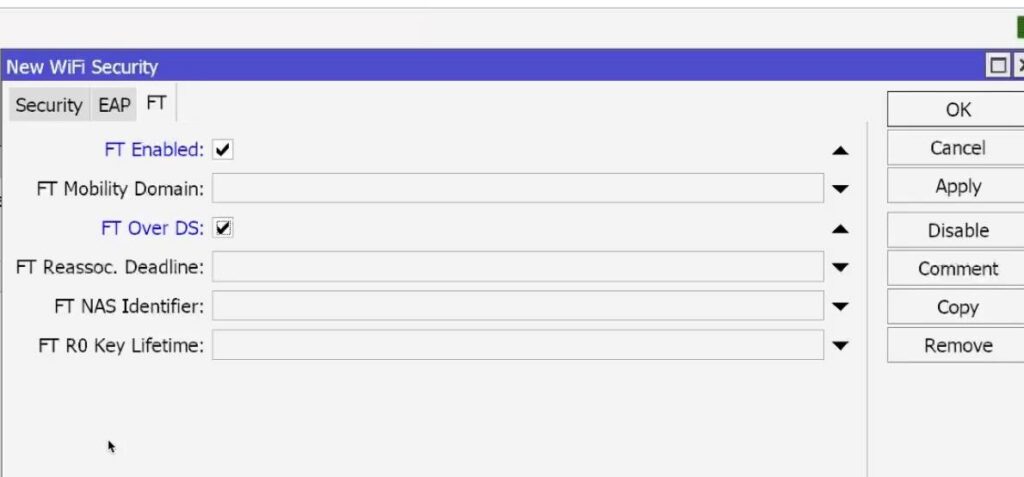

10) Security профили

Зачем: задать WPA2/WPA3, ключи, Fast Transition для максимальной защиты беспроводной сети и корректной работы бесшовного роуминга Mikrotik.

- WiFi → Security Profiles → +:

VIP: WPA2-PSK + WPA3-SAE, Passphrase: 12344321,

Также необходимо Включить Fast Transition (802.11r) и Over DS, эти параметры отвечают за корректную работу бесшовного роуминга Mikrotik CapsMan, находятся во вкладке FT.

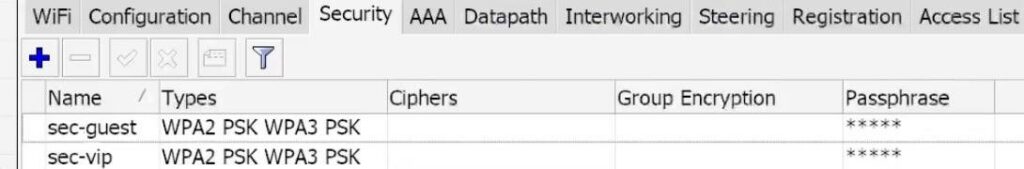

Также по аналогии создаем второй профиль безопасности для гостевой сети которая находится на 20 Vlan CapsMan Mikrotik.

В итоге должно получится что то похожее как в низу на скриншоте.

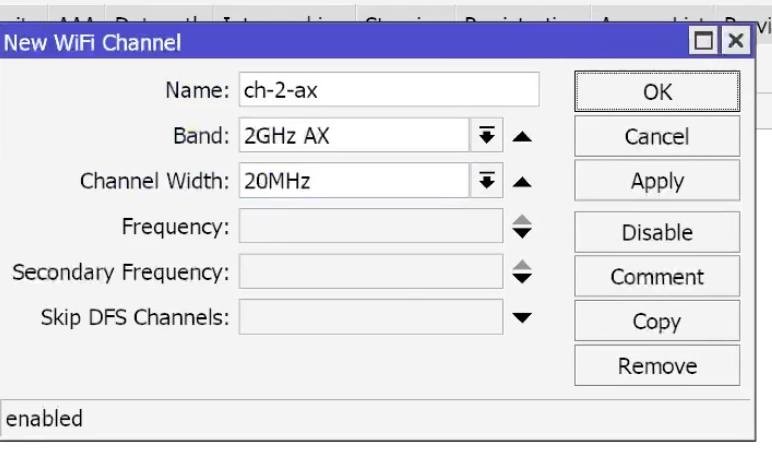

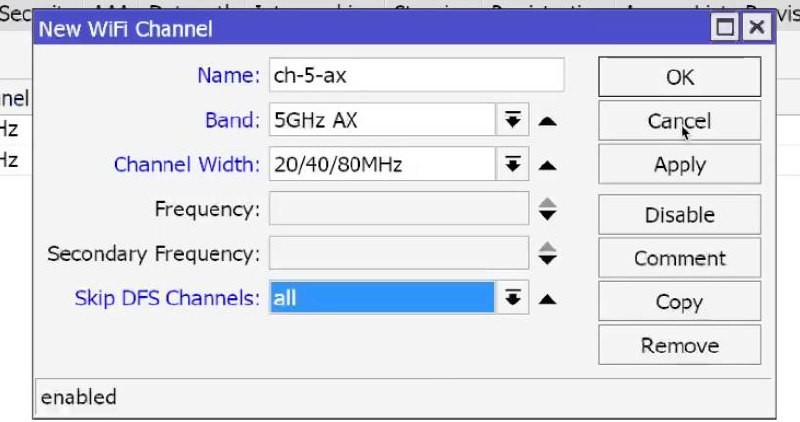

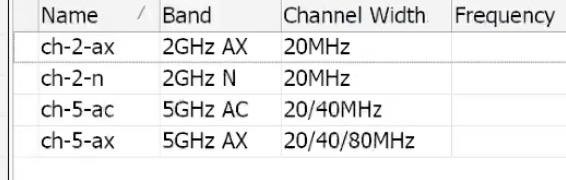

11) Настройка Mikrotik Channel профили

Зачем: Очень Важный параметр для корректной работы беспроводной сети Mikrotik CapsMan, частоты/ширины каналов для 2.4 и 5 ГГц. очень важно правильно разнести.

- WiFi → Channel → +:

Задаем 2AX_20: Band=2.4GHz-AX, Width=20MHz, Control channels=1/6/11,

Для 5 Ghz 5AX_40/80: Band=5GHz-AX, Width=40 или 80MHz, Skip DFS Channels выбираем ALL.

На старте можно skip DFS = all, позже вернуть DFS для чистоты эфира но это не обязательно.

Если у Вас присутствует оборудование с AC стандартом аналогичные действия нужно произвести для него, за исключением Band в нем должно быть указано AC для частоты 5 Ghz а для 2.4 Ghz должно быть указано N.

После всей настройки должно получится что то вроде этого:

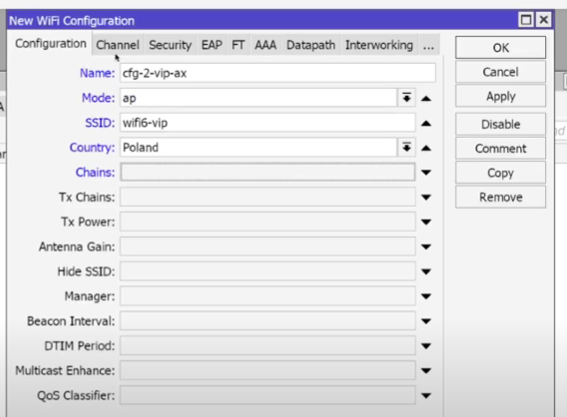

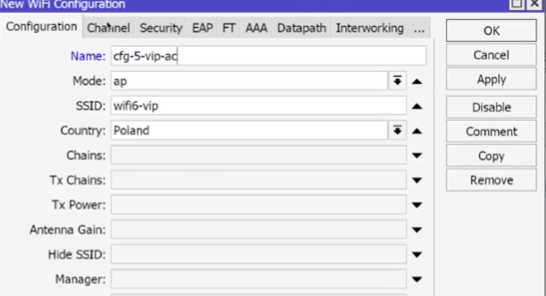

12) Настройка Capsman Vlan Datapath, WiFi Configs для SSID (VIP/Guest × 2.4/5), Настройка Vlan Mikrotik.

Зачем: отдельные конфиги для разных диапазонов/групп нужны для разделения сетей по своим Wlan а также по своим каналам. Страну можно не указывать.

- WiFi → CAPsMAN → Configurations → +:

- 2 VIP AX: SSID: Office_VIP, Channel: 2AX_20, Security: VIP, Datapath: dp_VIP, Mode: AP,

5 VIP AX: аналогично, Channel: 5AX как на первом скриншоте только канал для 5AX выбираем. А вот для стандарта AC необходимо выбрать соответствующий стандарт AC и канал ему соответствующий который создали ранее.

Для гостевой сети аналогичные действия нужно произвести.

2 GUEST AX: аналогично, SSID: Office_Guest, Datapath: dp_GUEST,

5 GUEST AX: аналогично.

Результат: 4+ готовых конфигурации.

14) Local vs CAPsMAN (важно): в WiFi (RouterOS 7.0+) нет CAPsMAN-forwarding. Есть только Local-forwarding — трафик гостей/VIP обрабатывает сама точка и отправляет в соответствующий VLAN на trunk-порт.

Следствие: на центральном контролере не нужно указывать bridge в datapath, только VLAN ID. На AP теги пойдут в trunk.

15) Подключение и Настройка CAP по Vlan:

Зачем: CapsMan должен передавать VLAN как trunk и иметь управление в VLAN30.

- На удаленном Cap: Bridge → Bridges → + → Name: BridgeWiFi → OK,

- Bridge → Ports → +:

- Добавьте ether1 (аплинк к контролеру) в BridgeWiFi и также все остальные порты аналогично. Также не забываем включить на бридже VlanFiltering.

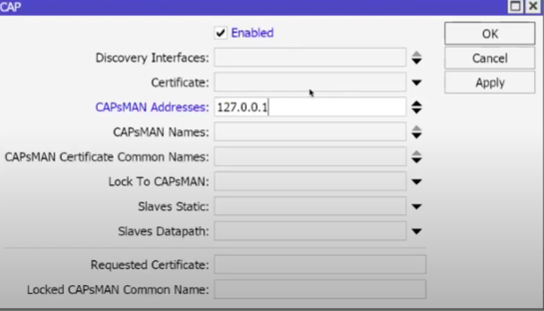

16) Подготовка Cap: Настройка Vlan mikrotik, интерфейсы и таблица VLAN

Зачем: Cap должен пропускать теги 10/20/30, а управление и менеджмент сеть получать в VLAN30.

- Interfaces → VLAN → +:

VLAN30_MGMT на BridgeWiFi (ID 30) → OK.

- (VLAN10/VLAN20 на Cap обычно не нужны как L3, если там нет локальных сервисов. Достаточно правил bridge-vlan.)

- Переходим и создаем соответственно Vlan-и как мы это делали уже ранее

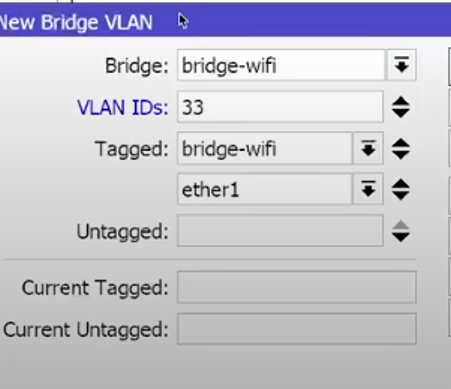

- Bridge → VLANs на Cap:

- VLAN 10, 20, 30:

На скриншоте ошибочка, не 33 а 30 Vlan IDs должно быть.

И по аналогии остальные Vlan добавляем:

- Tagged: BridgeWiFi, ether1 ,

- Untagged: (пусто) — Здесь ничего не меняем, не тегированных портов у нас нет.

Bridge → Bridge: включите VLAN Filtering/Ingress Filtering.

CLI (CAP):

/interface bridge add name=BridgeWiFi

/interface bridge port add bridge=BridgeWiFi interface=ether1

/interface vlan add name=VLAN30_MGMT vlan-id=30 interface=BridgeWiFi

/interface bridge vlan

add bridge=BridgeWiFi vlan-ids=10 tagged=BridgeWiFi,ether1

add bridge=BridgeWiFi vlan-ids=20 tagged=BridgeWiFi,ether1

add bridge=BridgeWiFi vlan-ids=30 tagged=BridgeWiFi,ether1

/interface bridge set BridgeWiFi vlan-filtering=yes ingress-filtering=yes

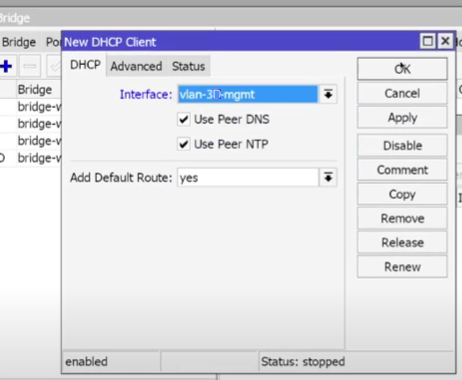

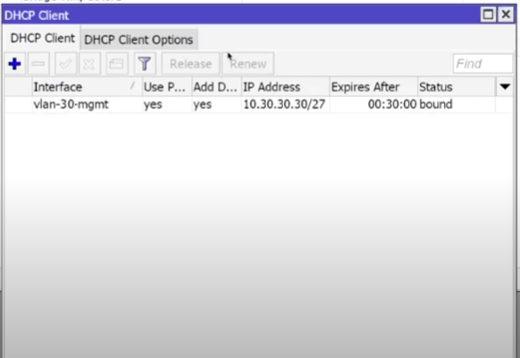

17) DHCP Client на CAP (VLAN30):

Зачем: чтобы CAP получил IP в Mgmt VLAN и смог связаться с контролером.

- IP → DHCP Client → +:

- Interface: VLAN30_MGMT,Use Peer DNS: yes,

- OK.

CLI:

/ip dhcp-client add interface=VLAN30_MGMT use-peer-dns=yes disabled=no

- Результат: СAP получил адрес из 10.30.30.0/24 подсети, что полностью соответствует нашим настройкам (см. IP → DHCP Client/Leases на контролере).

Обновления, бэкапы, экспорт

Зачем: стабильность и откат в случае проблем.

- System → Packages → Check For Updates → Install (планово).

- Files → Backup → Name: vlan_capsman_backup → Backup.

- New Terminal:

- export file=full_config.

- Скачайте файлы из Files локально.

Безопасность доступа к роутеру

Зачем: минимизировать риски взлома или не санкционированного доступа.

- IP → Services:

- Отключите: Telnet, FTP, www (если не нужно).

- Ограничьте WinBox/SSH по адресу (Available From: 10.30.30.0/24).

- System → Users:

- Измените пароль, создайте отдельного пользователя-админа, отключите admin (если еще есть).

- IP → Firewall → Address Lists:

- Добавьте список mgmt_allowed и создайте правило, разрешающее управление только из него.

Результат: управление доступно только из VLAN30/разрешенных IP.

Дополнительные заметки / типичные ошибки:

- Wave2 vs Wireless: в Wave2 интерфейсы и меню другие. Если видите только Wireless, значит у вас legacy — логика похожа, но названия вкладок отличаются.

- VLAN на CAP: для Local-forwarding не нужно поднимать L3 на VLAN10/20 на CAP. Достаточно правил bridge-vlan (tagged). L3 нужен только для VLAN30 (DHCP-клиент).

- DFS: на старте можно skip DFS, но лучше позже вернуть DFS-каналы, чтобы избежать помех/радаров.

- PVID/Access-порт: если нужно дать кому-то «нетэгированный» VLAN — сделайте порт access: добавьте порт в Untagged соответствующего VLAN и установите этот VLAN как PVID в Bridge → Ports.

- Порядок правил Firewall: allow для Mgmt должен быть выше drop-правил Guest, иначе вы отключите себе управление.

- CAPsMAN адрес: если discovery не срабатывает — явно укажите CAPsMAN Addresses на CAP (IP контролера в VLAN30).

- UDP 5246/5247: если между контролером и CAP есть фаерволы — откройте эти порты.

Ширина канала 5 ГГц: 80 МГц дает скорость, но чувствителен к шуму; 40 МГц — стабильнее в «зашумленных» местах.

Настройка MIkrotik, Ubiquiti, Cisco, Aruba любой сложности!

Дякую за таку обширну статтю. Не думав що в RouterOS 7 все так змінилось. Підскажіть а як замовити послугу налаштування, бо спробував і щось десь не правильно, не виходить налаштувати.

Дякуємо Вам за оцінку! Щоб отримати допомогу в налаштуванні залиште в формі зворотного звязку Ваші данні, тех спецаліст звяжеться з Вами найближчим часом. Або зателефонуйте самі по номерам телефону в шапці.