W razie jakichkolwiek problemów podczas konfiguracji, nasi eksperci z przyjemnością udzielą Ci pomocy w ramach Mikrotik Setup SERVICE!

Zacznijmy więc! Konfiguracja Mikrotik Vlan.

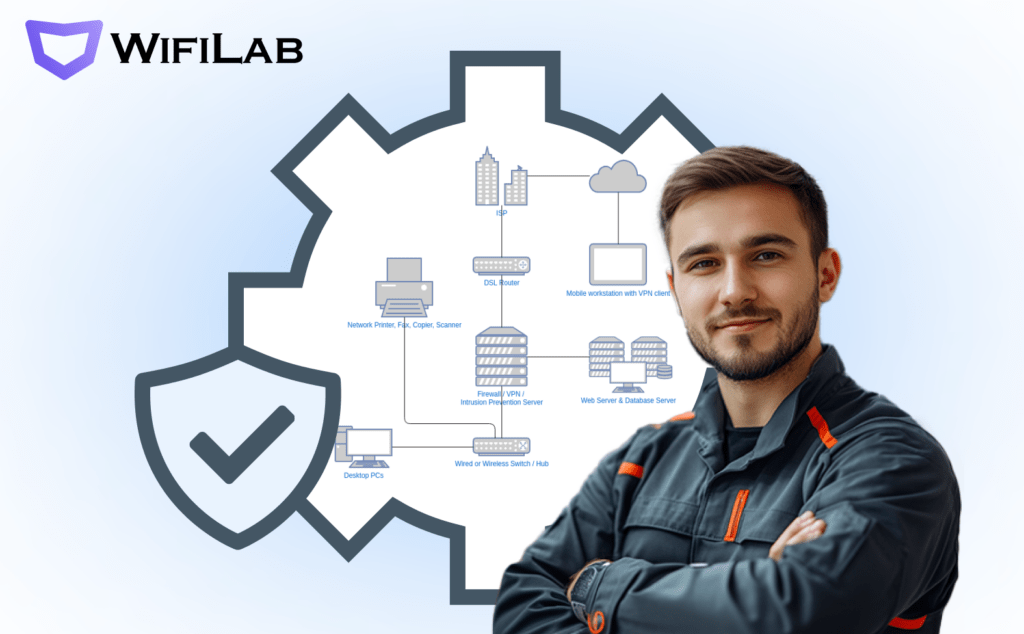

To ustawienie jest istotne tylko dla sterowników bezprzewodowych wifi-qcom / wifi-qcom-ac i oprogramowania sprzętowego RouterOS w wersji wyższej niż 7.0!

Jeśli sprzęt Mikrotik korzysta ze sterownika Wireless dla modułów bezprzewodowych i nie można go wymienić z powodu niekompatybilności, ten artykuł nie będzie odpowiedni do wdrożenia Mikrotik Guest Network przez Vlan! Informacje o tej niekompatybilności można znaleźć na oficjalnej stronie Mikrotik!

1) Warunki początkowe i przygotowanie do skonfigurowania sieci gościnnej przez Vlan Mikrotik 7.0 lub nowszy.

Dlaczego: aby upewnić się, że sprzęt/oprogramowanie jest odpowiednie i będzie działać poprawnie.

WinBox/WebFig: przejdź do System → Packages, sprawdź:

routeros 7.13+ (lub nowszy), wifi-qcom / wifi-qcom-ac,

- Jeśli widzimy pakiet bezprzewodowy, należy go odinstalować, używając przycisku powyżej (Unistall), zrestartować router, a następnie dodać odpowiedni pakiet wifi-qcom / wifi-qcom-ac w plikach zgodnie z firmware RouterOS zainstalowanym w momencie konfiguracji i zrestartować ponownie, po ponownym uruchomieniu powinny pojawić się już zaktualizowane moduły WiFI działające na nowym sterowniku.

- Model: hAP ax² / hAP ac² itp. obsługują odpowiednio pakiety wifi-qcom / wifi-qcom-ac!

Plan, Konfigurowanie Mikrotik Vlan:

W naszym schemacie wykorzystane zostaną 3 Vlan:

- Vlan10 – sieć podstawowa.

- Vlan20 – Sieć gościnna.

- Vlan30 – sieć zarządzająca, sieć zarządzająca jest również nazywana.

Plan sieci: określenie, który port jest przeznaczony dla łącza aplink/internet (np. ether1), a który dla przełącznika/AP (np. ether2, ether3).

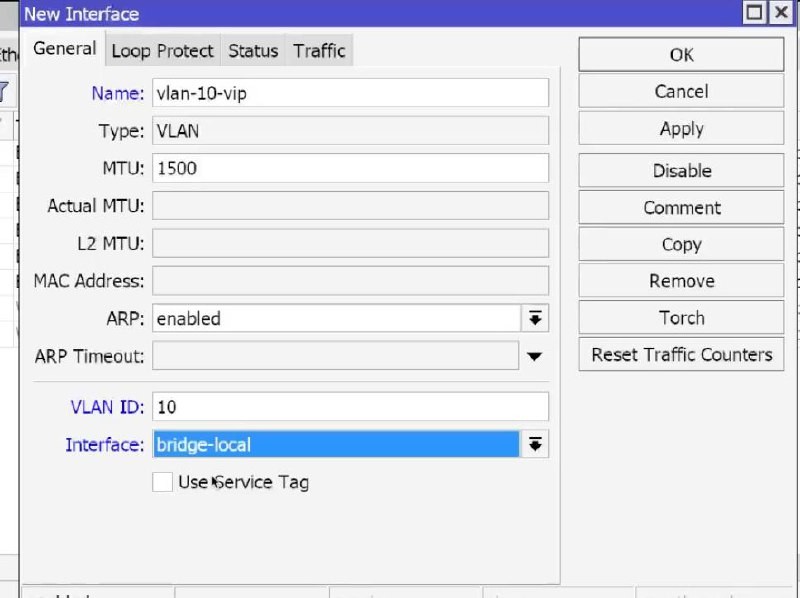

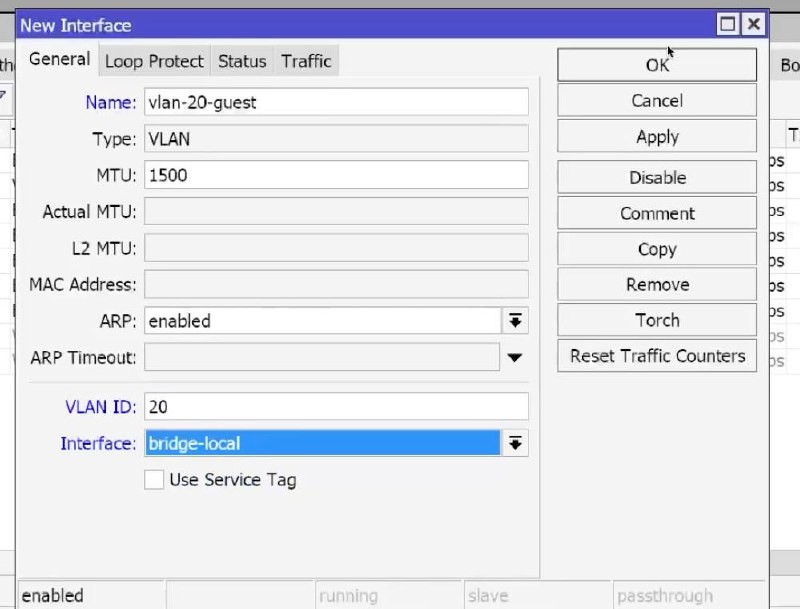

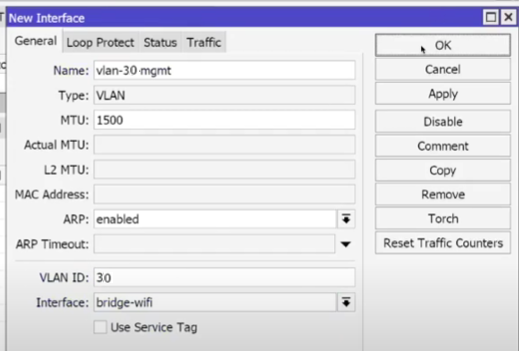

2) Tworzenie interfejsów VLAN (na mostku)

Dlaczego: Aby wyświetlić interfejsy logiczne dla każdej sieci VLAN.

- WinBox: Interfejsy → VLAN → +:

Nazwa: VLAN10_VIP, VLAN ID: 10, Interfejs: BridgeLocal → OK,

Nazwa: VLAN20_GUEST, VLAN ID: 20, Interfejs: BridgeLocal → OK,

A 30 Vlan jest tworzony w taki sam sposób jak 2 poprzednie przez analogię.

Utwórz VLAN na BridgeLocal, a nie na porcie – jest to zalecane w ROS7.

W wierszu poleceń będzie to wyglądać następująco(CLI):

/interface vlan

add name=VLAN10_VIP vlan-id=10 interface=BridgeLocal

add name=VLAN20_GUEST vlan-id=20 interface=BridgeLocal

add name=VLAN33_MGMT vlan-id=33 interface=BridgeLocal

Wynik: Na liście interfejsów pojawiają się 3 sieci VLAN.

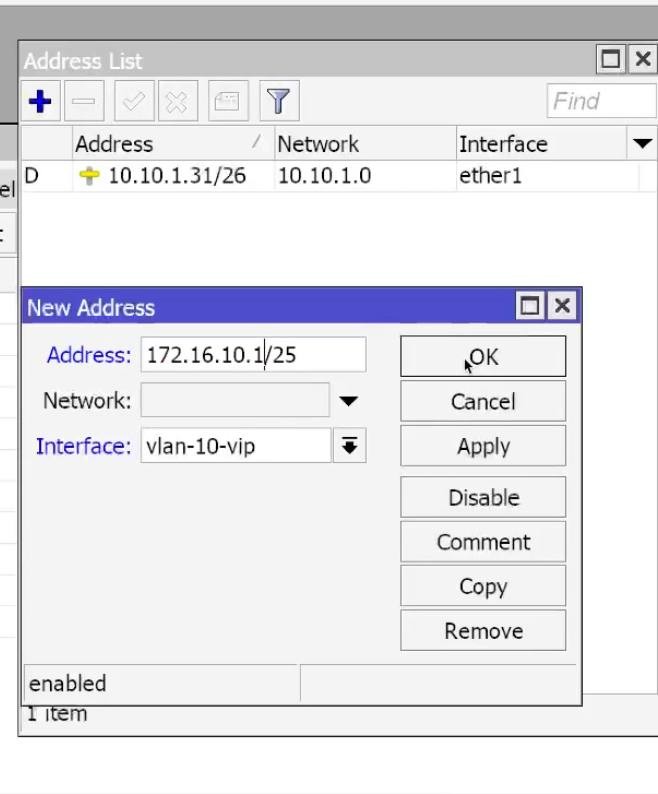

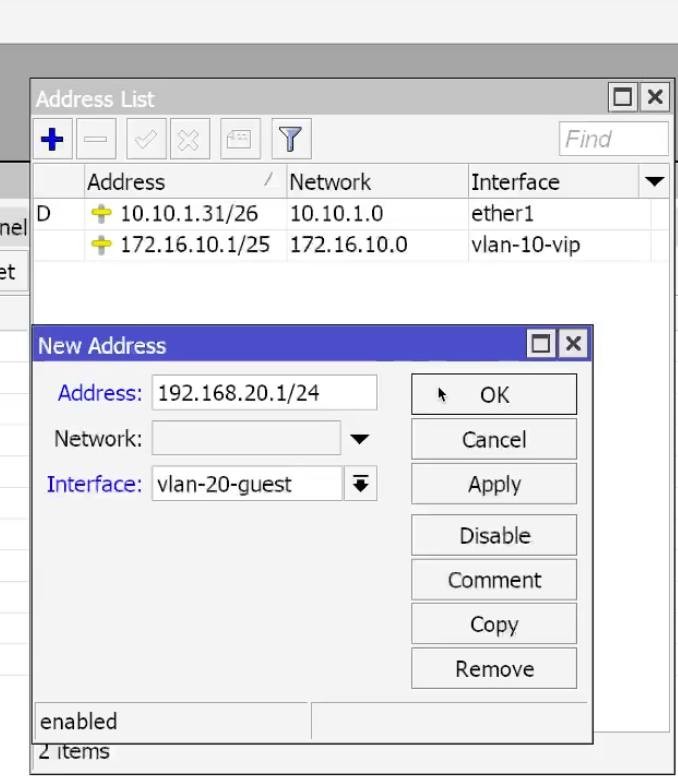

3) Przypisywanie adresów IP do VLAN

Dlaczego: brama/zarządzanie dla każdej podsieci.

WinBox: IP → Adresy → +:

172.16.10.1/24 → Interfejs: VLAN10_VIP → OK,

192.168.20.1/24 → Interfejs: VLAN20_GUEST → OK,

192.168.30.1/24 → Interfejs: VLAN30_MGMT → OK. Podobnie jak w poprzednich dwóch przypadkach.

CLI:

/ip address

add address=172.16.10.1/24 interface=VLAN10_VIP

add address=192.168.20.1/24 interface=VLAN20_GUEST

add address=10.30.30.1/24 interface=VLAN30_MGMT

WynikTrzy adresy na liście IP → Adresy.

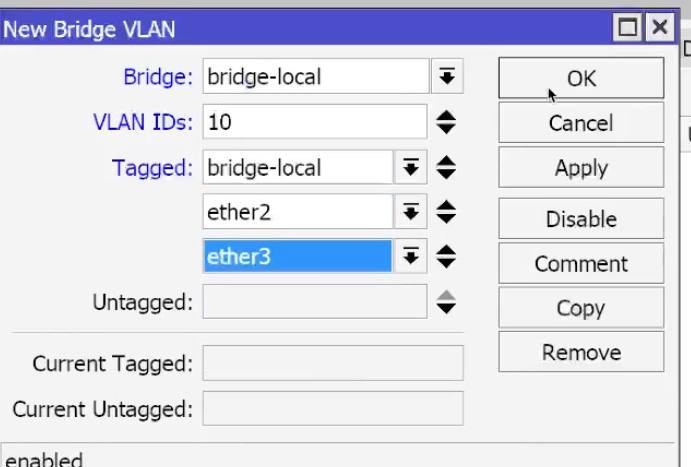

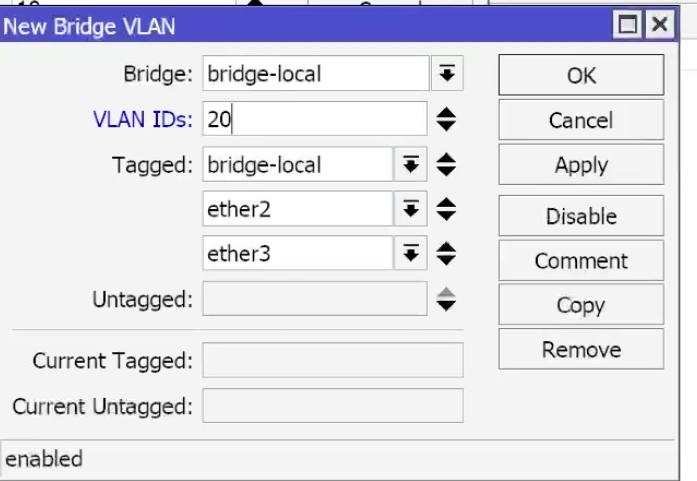

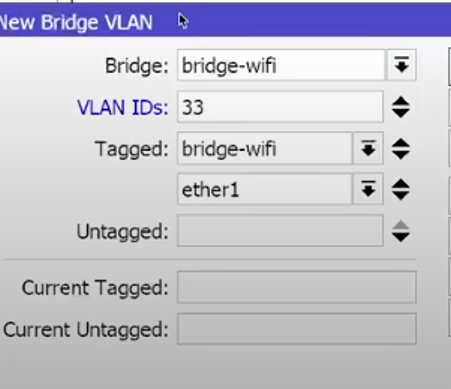

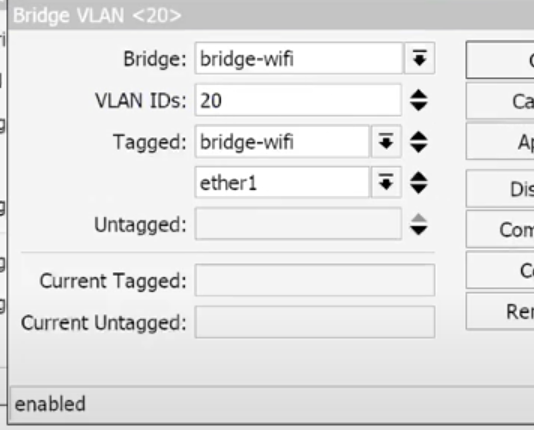

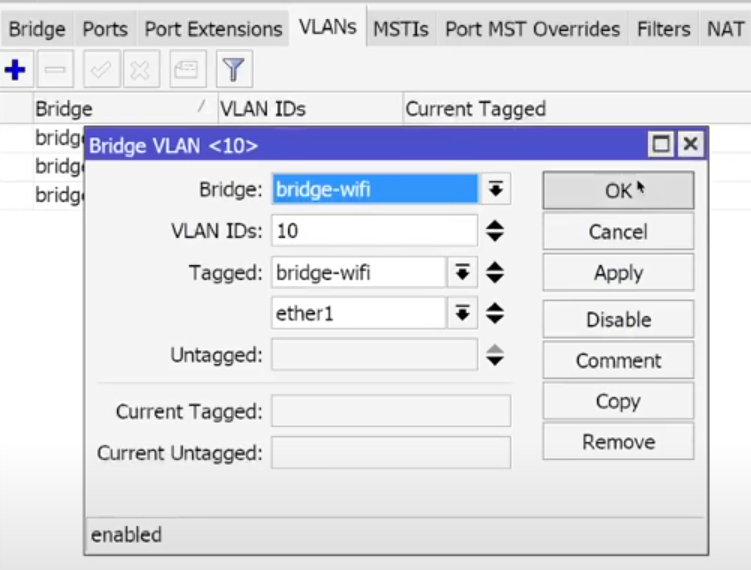

4) Bridge VLANs table (Bridge VLANs). Konfiguracja Mikrotik Vlan

DlaczegoAby określić, które sieci VLAN przechodzą przez które porty (oznaczone/nieoznaczone).

- WinBox: Bridge → VLANs → +:

- VLAN 10:

- Identyfikatory VLAN: 10,

- Tagged: BridgeLocal, ether2, ether3,

- Bez tagu: (pozostaw puste) → OK.

- VLAN 10:

Dla sieci VLAN 20:

Dla Vlan30, podobnie jak w poprzednich dwóch przypadkach.

Tworzy to porty trunk ether2/ether3 (tylko oznaczone). Jeśli potrzebujesz portu dostępowego w VLAN – dodaj go do Untagged i ustaw odpowiedni PVID w Bridge → Ports.

CLI:

/interface bridge vlan

add bridge=BridgeLocal vlan-ids=10 tagged=BridgeLocal,ether2,ether3

add bridge=BridgeLocal vlan-ids=20 tagged=BridgeLocal,ether2,ether3

add bridge=BridgeLocal vlan-ids=30 tagged=BridgeLocal,ether2,ether3

- WynikTrzy reguły w Bridge VLANs.

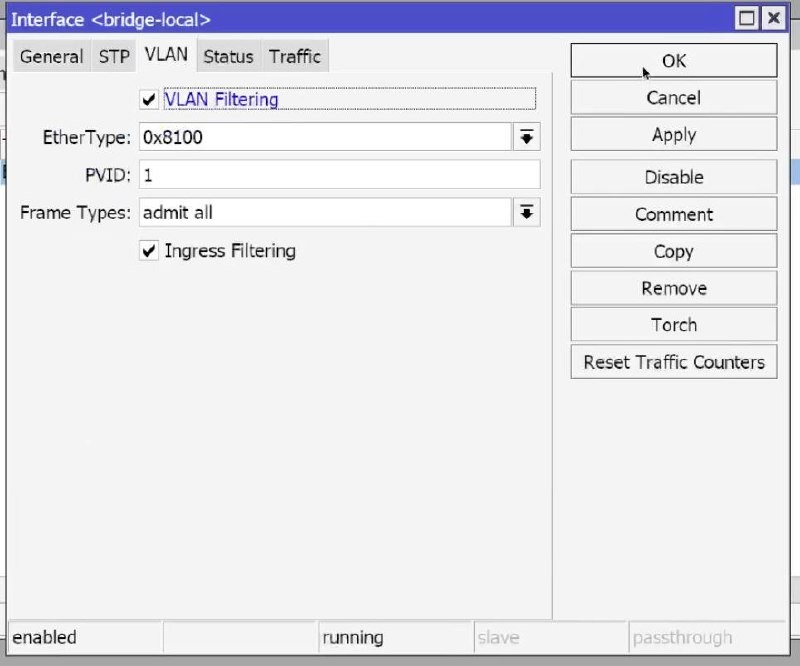

5) Włączenie filtrowania VLAN (i wejścia)

DlaczegoNależy włączyć sprzętowe filtrowanie VLAN w mostku, w przeciwnym razie ruch podsieci nie będzie przechodził.

- WinBoxBridge → Bridge (kliknij dwukrotnie na BridgeLocal) → zakładka VLAN:

- Włącz (zaznacz) filtrowanie VLAN,

- Enable Ingress Filtering → OK.

CLI:

/interface bridge set BridgeLocal vlan-filtering=yes ingress-filtering=yes

Wynikna liście mostów Filtrowanie VLAN: tak.

6) Sprawdzenie portów mostu Mikrotik

DlaczegoUpewnienie się, że porty zostały dodane do bridge’a i mają oczekiwany stan.

- WinBoxBridge → Porty:

- Upewnij się, że ether2, ether3 znajdują się w BridgeLocal.For trunk, pozostaw PVID=1 (domyślnie).

- Dla portu dostępu (w razie potrzeby):

- Ustaw PVID = <VLAN ID> i dodaj port do Untagged w odpowiedniej regule Bridge → VLANs.

CLI (widok):

/interface bridge port print

Wynik: żądane porty w moście, skonfigurowane identyfikatory PVID.

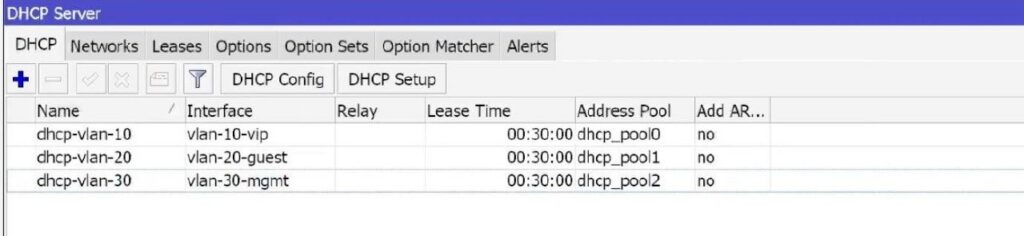

7) Konfigurowanie serwerów DHCP dla wszystkich sieci VLAN

Dlaczegoaby automatycznie nadawać prawidłowe adresy IP klientom we wszystkich podsieciach.

- WinBox: IP → Serwer DHCP → Konfiguracja DHCP:

- Wybierz VLAN10_VIP → Next-OK (zmień DNS na 172.16.10.1).

- To samo dotyczy VLAN20_GUEST (DNS 192.168.20.1).

- To samo dotyczy VLAN30_MGMT (DNS 10.30.30.1).

- WinBox: IP → DNS → włącz Zezwalaj na zdalne żądania.

CLI:

/ip pool add name=pool10 ranges=172.16.10.2-172.16.10.254

/ip dhcp-server add name=dhcp10 interface=VLAN10_VIP address-pool=pool10 lease-time=1d

/ip dhcp-server network add address=172.16.10.0.0/24 gateway=172.16.10.1 dns-server=172.16.10.1

/ip pool add name=pool20 ranges=192.168.20.2-192.168.20.254

/ip dhcp-server add name=dhcp20 interface=VLAN20_GUEST address-pool=pool20 lease-time=1d

/ip dhcp-server network add address=192.168.20.0.0/24 gateway=192.168.20.1 dns-server=192.168.20.1

/ip pool add name=pool30 ranges=10.30.30.30.2-10.30.30.30.254

/ip dhcp-server add name=dhcp30 interface=VLAN30_MGMT address-pool=pool33 lease-time=1d

/ip dhcp-server network add address=10.30.30.0.0/24 gateway=10.30.30.1 dns-server=10.30.30.1

/ip dns set allow-remote-requests=yes

WynikTrzy serwery DHCP są aktywne, a dzierżawy można wyświetlić w sekcji IP → Serwer DHCP → Dzierżawy.

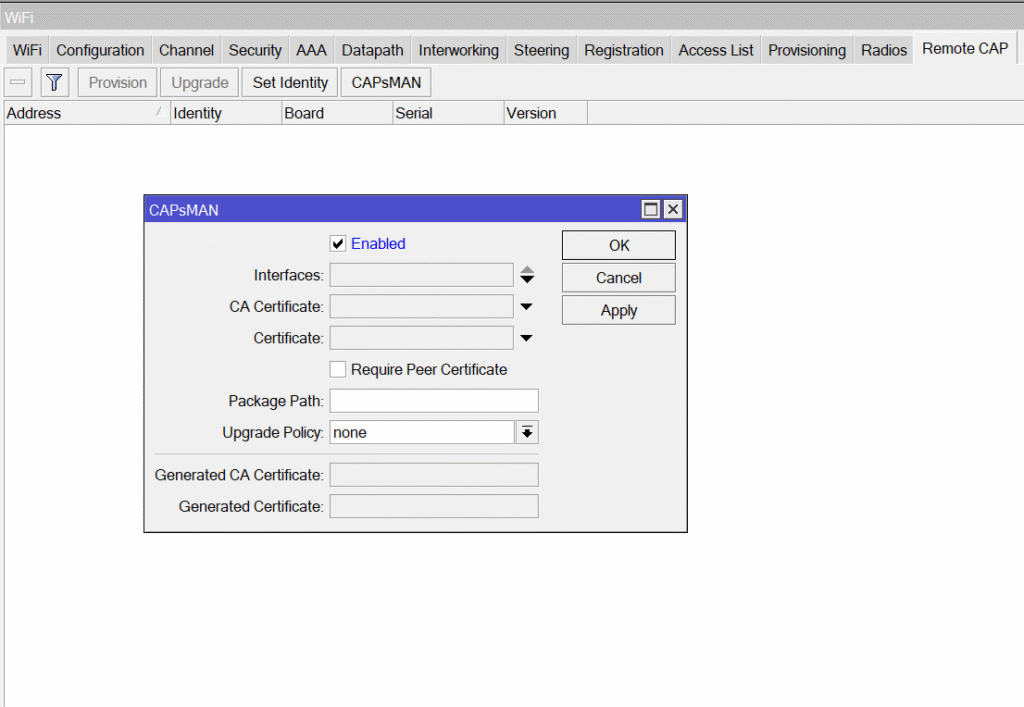

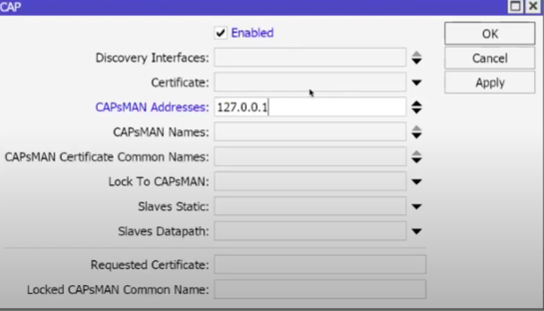

8) Włączenie CAPsMAN (kontroler/zarządca)

Dlaczego: Aby aktywować kontroler do podłączania zdalnych punktów dostępowych CAP.

WiFi → Remote Cap → CapsMan (lub Managers) → Enable.

Interface leave 0.0.0.0.0 (listen all) or specify VLAN30_MGMT.

Legacy wireless: Wireless → CAPsMAN → Manager → Enabled: yes.

Ports: open UDP 5246/5247 inside VLAN Mgmt (default OK).

![]() Wynik: kontroler jest uruchomiony i czeka na CAP.

Wynik: kontroler jest uruchomiony i czeka na CAP.

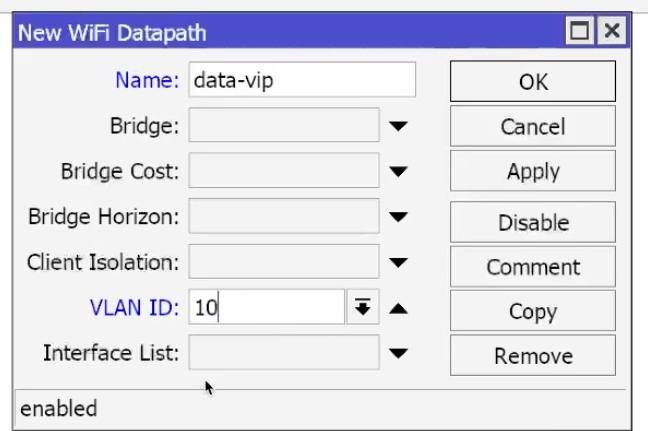

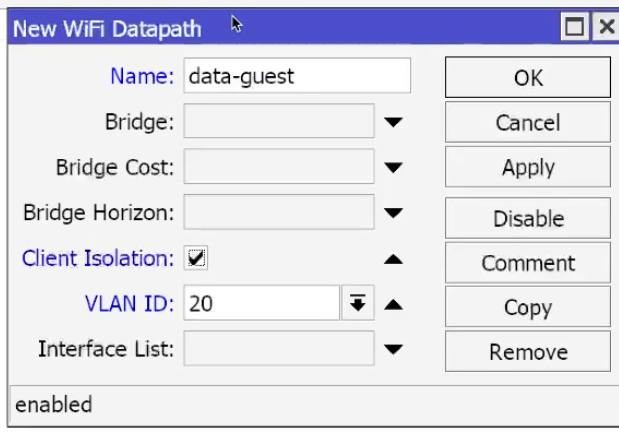

9) Ścieżka danych dla SSID (Konfiguracja Vlan Mikrotik, wiązanie VLAN)

Dlaczegoaby określić, z której sieci VLAN korzysta każda sieć Wi-Fi.

- WiFi → Ścieżki danych → +:

- Nazwa: dp_VIP, Tryb VLAN: użyj tagu, ID VLAN: 10 → OK,

- Nazwa: dp_GUEST, Tryb VLAN: użyj tagu, ID VLAN: 20:

- Wyłącz Client-to-Client (lub włącz Isolate clients) → OK.

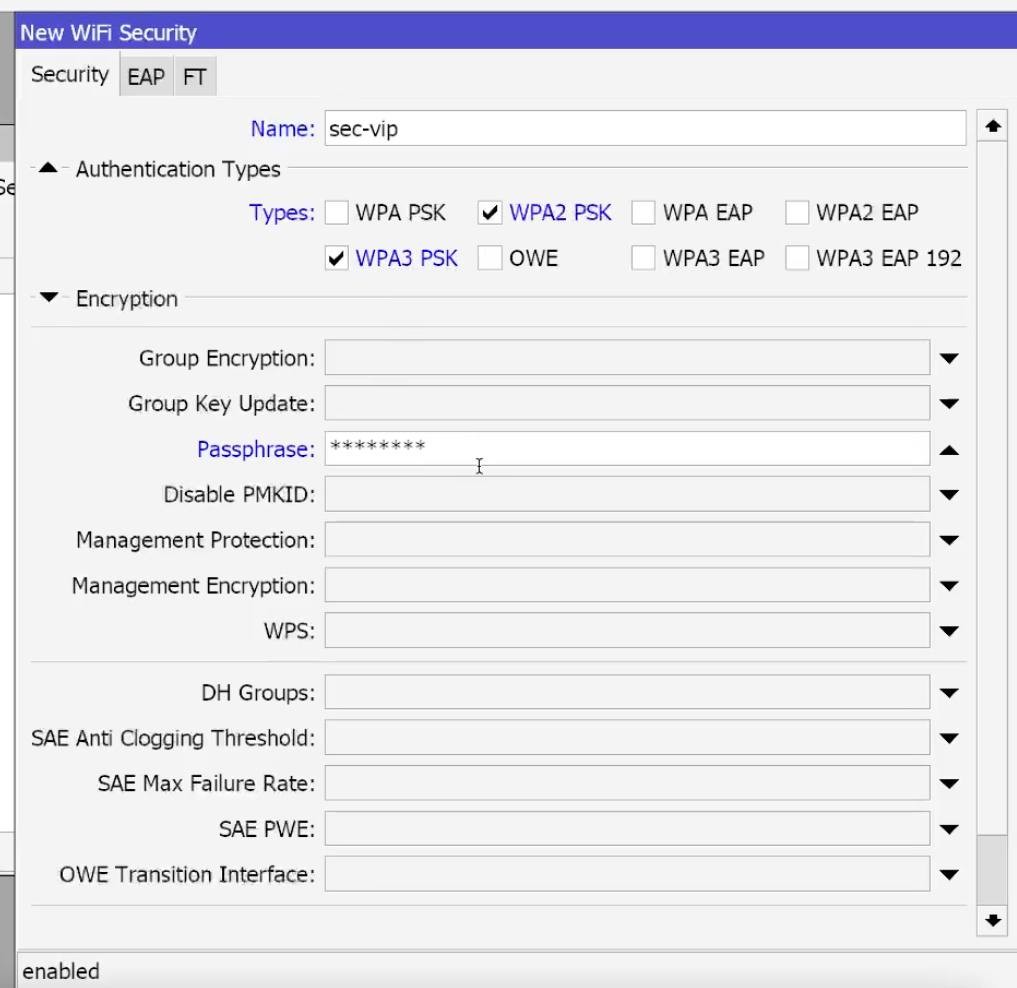

10) Profile bezpieczeństwa

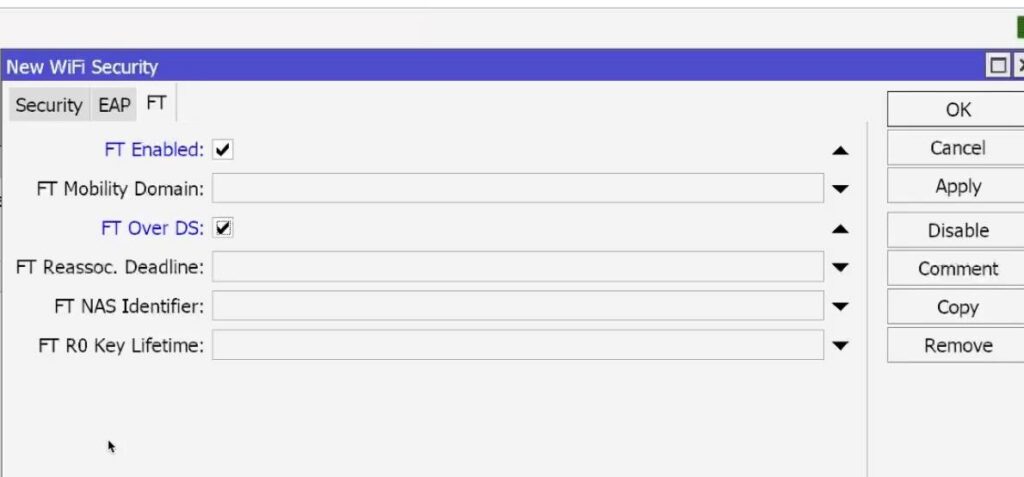

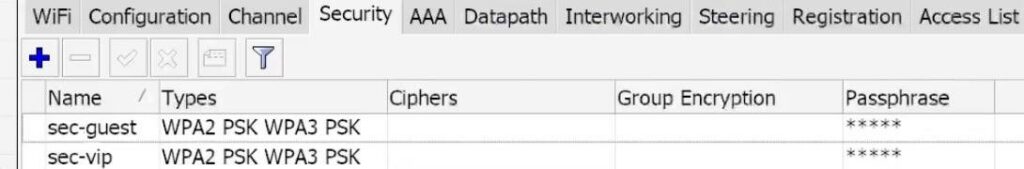

Dlaczego: Ustaw WPA2/WPA3, klucze, Fast Transition dla maksymalnego bezpieczeństwa sieci bezprzewodowej i poprawnego działania Mikrotik seamless roaming.

- WiFi → Profile zabezpieczeń → +:

VIP: WPA2-PSK + WPA3-SAE, hasło: 12344321,

Konieczne jest również włączenie Fast Transition (802.11r) i Over DS, parametry te są odpowiedzialne za prawidłowe działanie płynnego roamingu Mikrotik CapsMan, znajdują się one w zakładce FT.

Analogicznie utwórz również drugi profil zabezpieczeń dla sieci gościnnej, która znajduje się na 20 Vlan CapsMan Mikrotik.

Wynik powinien być podobny do poniższego zrzutu ekranu.

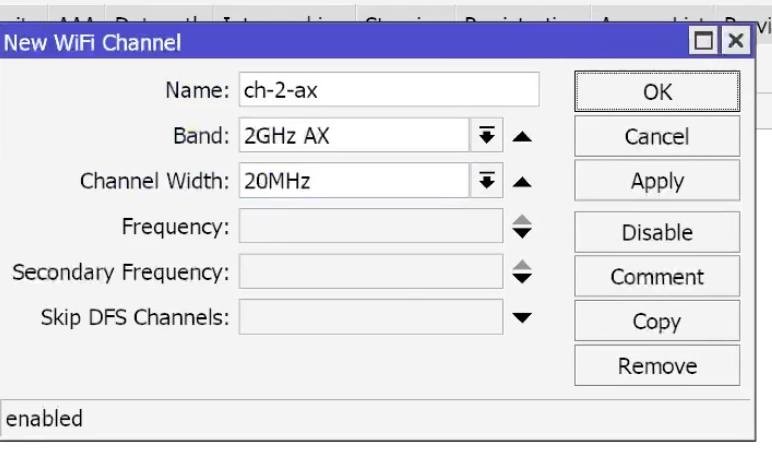

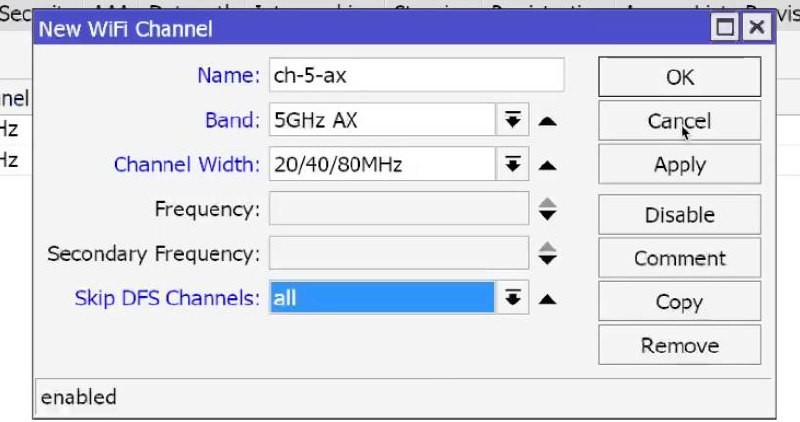

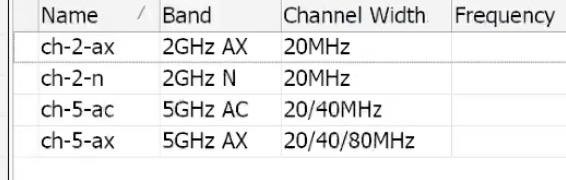

11) Konfigurowanie profili kanałów Mikrotik

DlaczegoBardzo ważny parametr dla prawidłowego działania sieci bezprzewodowej Mikrotik CapsMan, częstotliwości/szerokości kanałów dla 2,4 i 5 GHz. bardzo ważne jest prawidłowe rozdzielenie.

- WiFi → Kanał → +:

Ustawienie 2AX_20: Pasmo=2.4GHz-AX, Szerokość=20MHz, Kanały kontrolne=1/6/11,

Dla 5 Ghz 5AX_40/80: Pasmo=5GHz-AX, Szerokość=40 lub 80MHz, Pomiń kanały DFS wybierz WSZYSTKIE.

Na początku możesz pominąć DFS = wszystko, później przywrócić DFS, aby oczyścić powietrze, ale nie jest to konieczne.

Jeśli posiadasz sprzęt ze standardem AC, należy wykonać dla niego te same czynności, z wyjątkiem tego, że Band powinien określić AC dla częstotliwości 5 Ghz i N dla 2,4 Ghz.

Po wszystkich dostosowaniach powinieneś otrzymać coś takiego:

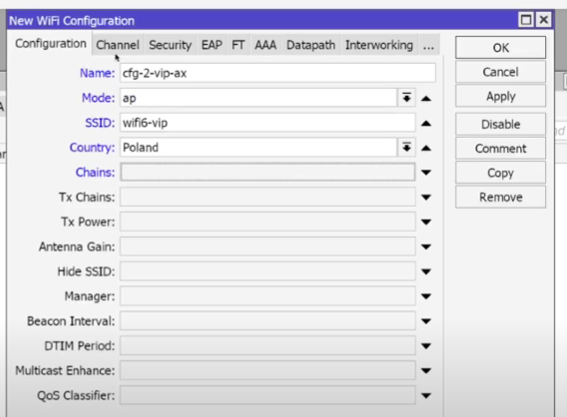

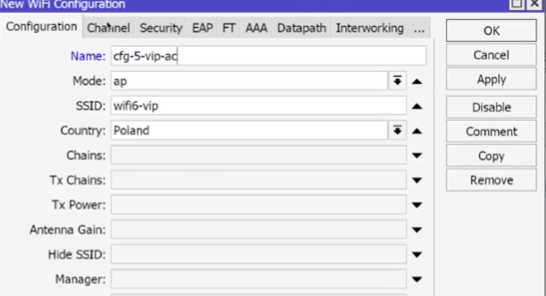

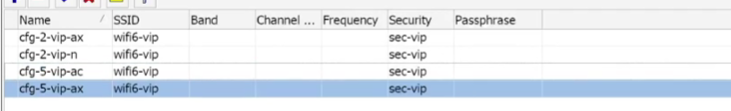

12) Konfiguracja Capsman Vlan Datapath, konfiguracja WiFi dla SSID (VIP/Guest × 2.4/5), Konfiguracja Mikrotik Vlan.

DlaczegoOddzielne konfiguracje dla różnych pasm/grup są potrzebne do oddzielenia sieci według ich własnego Wlan, a także według ich własnych kanałów. Kraj można pominąć.

- WiFi → CAPsMAN → Konfiguracje → +:

- 2 VIP AX: SSID: Office_VIP, Channel: 2AX_20, Security: VIP, Datapath: dp_VIP, Mode: AP,

5 VIP AX: podobnie, Kanał: 5AX jak na pierwszym zrzucie ekranu, tylko wybierz kanał dla 5AX. Jednak w przypadku standardu AC konieczne jest wybranie odpowiedniego standardu AC i odpowiadającego mu kanału, który został utworzony wcześniej.

W przypadku sieci gościnnej należy wykonać podobne kroki.

2 GUEST AX: podobny, SSID: Office_Guest, ścieżka danych: dp_GUEST,

5 GOŚĆ AX: podobnie.

Wynik: 4+ ukończonych konfiguracji.

14) Local vs CAPsMAN (ważne): nie ma przekierowania CAPsMAN w WiFi (RouterOS 7.0+). Jest tylko Local-forwarding – ruch gości/VIP jest przetwarzany przez sam punkt i wysyłany do odpowiedniego VLAN na porcie trunk.

Konsekwencja: na centralnym kontrolerze nie trzeba określać mostu w ścieżce danych, tylko identyfikator VLAN. W punkcie dostępowym tagi trafią do trunk.

15) Podłączanie i konfigurowanie CAP według Vlan:

DlaczegoCapsMan powinien przekazać VLAN jako trunk i mieć kontrolę w VLAN30.

- Na zdalnym urządzeniu Cap: Bridge → Bridges → + → Name: BridgeWiFi → OK,

- Bridge → Porty → +:

- Dodaj ether1 (aplink do kontrolera) do BridgeWiFi i wszystkie inne porty w podobny sposób. Nie zapomnij również włączyć VlanFiltering na mostku.

16) Przygotowanie czapki: Konfigurowanie Vlan mikrotik, interfejsy i tabela VLAN

DlaczegoCap powinien pomijać znaczniki 10/20/30, a sieć zarządzania i zarządzania powinna być odbierana w VLAN30.

- Interfejsy → VLAN → +:

VLAN30_MGMT na BridgeWiFi (ID 30) → OK.

- (VLAN10/VLAN20 na Cap zwykle nie jest potrzebny jako L3, jeśli nie ma tam usług lokalnych. Reguły bridge-vlan są wystarczające).

- Przejdź i utwórz odpowiednio Vlan-i, tak jak zrobiliśmy to już wcześniej

- Bridge → VLANs on Cap:

- VLAN 10, 20, 30:

Na zrzucie ekranu jest błąd, powinno być 30 identyfikatorów Vlan zamiast 33.

I analogicznie dodać inne Vlany:

- Tagged: BridgeWiFi, ether1 ,

- Untagged: (puste) – Nie zmieniaj niczego tutaj, nie mamy nieoznaczonych portów.

Bridge → Bridge: Włącz filtrowanie VLAN/filtrowanie adresów przychodzących.

CLI (CAP):

/interface bridge add name=BridgeWiFi

/interface bridge port add bridge=BridgeWiFi interface=ether1

/interface vlan add name=VLAN30_MGMT vlan-id=30 interface=BridgeWiFi

/interface bridge vlan

add bridge=BridgeWiFi vlan-ids=10 tagged=BridgeWiFi,ether1

add bridge=BridgeWiFi vlan-ids=20 tagged=BridgeWiFi,ether1

add bridge=BridgeWiFi vlan-ids=30 tagged=BridgeWiFi,ether1

/interface bridge set BridgeWiFi vlan-filtering=yes ingress-filtering=yes

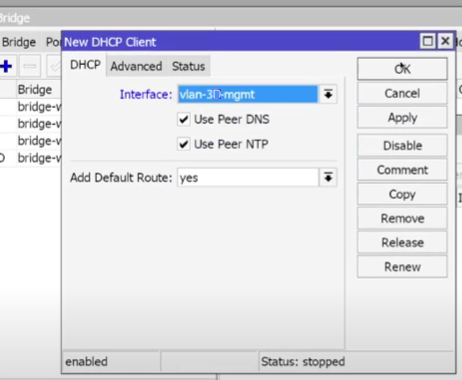

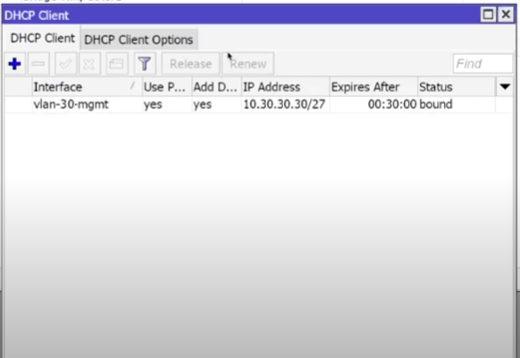

17) Klient DHCP na CAP (VLAN30):

DlaczegoAby CAP mógł uzyskać adres IP w sieci Mgmt VLAN i móc komunikować się z kontrolerem.

- IP → Klient DHCP → +:

- Interfejs: VLAN30_MGMT,Use Peer DNS: tak,

- OK.

CLI:

/ip dhcp-client add interface=VLAN30_MGMT use-peer-dns=yes disabled=no

- Wynik: ATS otrzymał adres z podsieci 10.30.30.0/24, co w pełni odpowiada naszym ustawieniom (patrz IP → DHCP Client/Leases na kontrolerze).

Aktualizacje, kopie zapasowe, eksport

DlaczegoStabilność i możliwość wycofania w przypadku wystąpienia problemów.

- System → Pakiety → Sprawdź aktualizacje → Zainstaluj (zaplanowane).

- Pliki → Kopia zapasowa → Nazwa: vlan_capsman_backup → Kopia zapasowa.

- Nowy terminal:

- export file=full_config.

- Pobierz pliki z aplikacji Files lokalnie.

Bezpieczny dostęp do routera

DlaczegoAby zminimalizować ryzyko manipulacji lub nieautoryzowanego dostępu.

- IP → Usługi:

- Wyłącz: Telnet, FTP, www (jeśli nie są potrzebne).

- Ogranicz WinBox/SSH do (dostępne od: 10.30.30.0/24).

- System → Użytkownicy:

- Zmień hasło, utwórz oddzielnego użytkownika admin, wyłącz administratora (jeśli nadal go masz).

- IP → Zapora → Listy adresów:

- Dodaj listę mgmt_allowed i utwórz regułę zezwalającą na zarządzanie tylko z niej.

WynikZarządzanie jest dostępne tylko z VLAN30/dozwolonych adresów IP.

Dodatkowe uwagi / typowe błędy:

- Wave2 vs Wireless: w Wave2 interfejsy i menu są różne. Jeśli widzisz tylko Wireless, masz starsze wersje – logika jest podobna, ale nazwy kart są inne.

- VLAN w CAP: W przypadku przekierowania lokalnego nie trzeba podnosić L3 w VLAN10/20 w CAP. Reguły bridge-vlan (tagowane) są wystarczające. L3 jest potrzebny tylko dla VLAN30 (klient DHCP).

- DFS: możesz pominąć DFS na początku, ale lepiej jest przywrócić kanały DFS później, aby uniknąć zakłóceń/radaru.

- PVID/Port dostępu: jeśli chcesz nadać komuś „nieoznakowany” VLAN – zrób z niego port dostępu: dodaj port do odpowiadającego mu nieoznakowanego VLAN i ustaw ten VLAN jako PVID w Bridge → Ports.

- Kolejność reguł Firewall: allow dla Mgmt musi być wyższa niż drop rules dla Guest, w przeciwnym razie wyłączysz kontrolę.

- Adres CAPsMAN: jeśli wykrywanie nie powiedzie się – jawnie określ adresy CAPsMAN w CAP (IP kontrolera w VLAN30).

- UDP 5246/5247: Jeśli między kontrolerem a CAP znajdują się zapory sieciowe, otwórz te porty.

Szerokość kanału 5 GHz: 80 MHz zapewnia szybkość, ale jest wrażliwe na zakłócenia; 40 MHz jest bardziej stabilne w „hałaśliwych” lokalizacjach.

Konfiguracja MIkrotik, Ubiquiti, Cisco, Aruba o dowolnej złożoności!