Pokud budete mít během nastavení jakékoliv problémy, naši odborníci vám rádi poskytnou Mikrotik Setup SERVICE!

Tak začneme! Konfigurace Mikrotik Vlan.

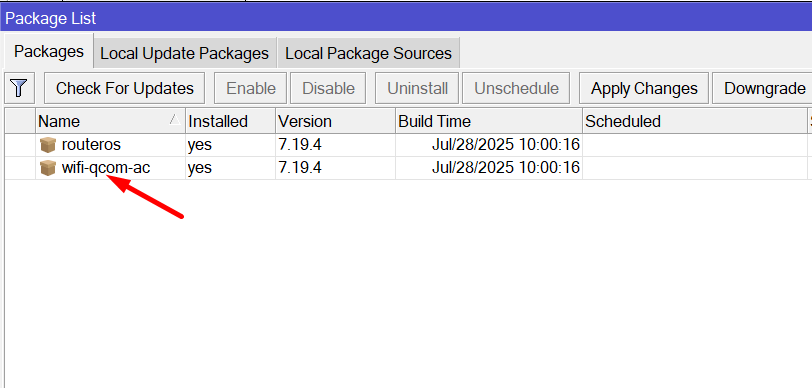

Toto nastavení je relevantní pouze pro bezdrátové ovladače wifi-qcom / wifi-qcom-ac a firmware RouterOS vyšší verze než 7.0!

Pokud váš hardware Mikrotik používá bezdrátový ovladač pro bezdrátové moduly a není možné jej vyměnit z důvodu nekompatibility, nebude tento článek vhodný pro implementaci sítě Mikrotik Guest Network přes Vlan! Tuto nekompatibilitu naleznete na oficiálních stránkách společnosti Mikrotik!

1) Počáteční podmínky a příprava pro nastavení sítě pro hosty přes Vlan Mikrotik 7.0 a vyšší.

Proč: ujistěte se, že hardware/software je vhodný a bude správně fungovat.

WinBox/WebFig: přejděte na Systém → Balíčky, zkontrolujte:

routeros 7.13+ (nebo novější), wifi-qcom / wifi-qcom-ac,

- Pokud se zobrazí bezdrátový balíček, je třeba jej odinstalovat pomocí výše uvedeného tlačítka (Unistall), restartovat router a poté přidat příslušný balíček wifi-qcom / wifi-qcom-ac do Soubory podle firmwaru RouterOS nainstalovaného v době konfigurace a znovu restartovat, po restartu by se měly objevit již aktualizované moduly WiFI pracující na novém ovladači.

- Model: hAP ax² / hAP ac² atd. podporuje balíčky wifi-qcom / wifi-qcom-ac!

Plán, Konfigurace Mikrotik Vlan:

V našem schématu budou použity 3 Vlan:

- Vlan10 – Primární síť.

- Vlan20 – Síť pro hosty.

- Vlan30 – Síť pro správu, síť pro správu se také nazývá.

Plán sítě: určete, který port jde do okruhu/internetu (např. ether1) a které porty jdou do přepínače/AP (např. ether2, ether3).

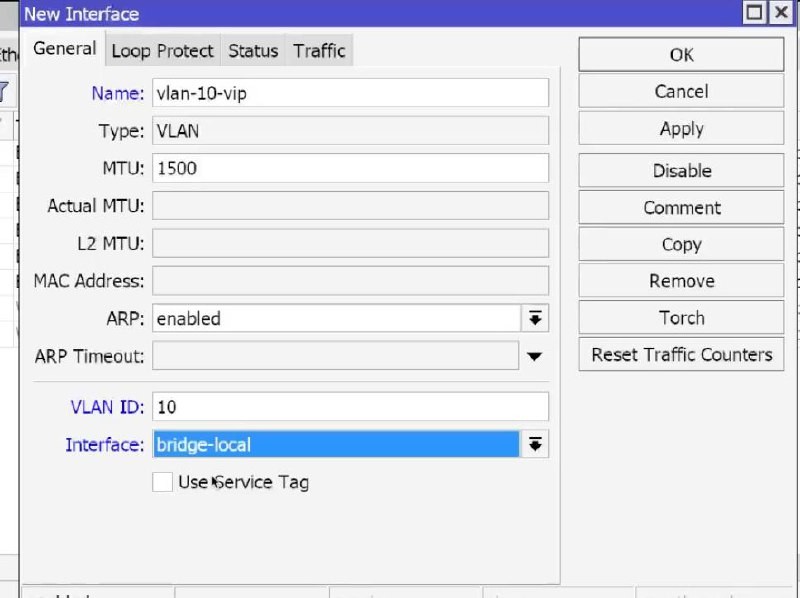

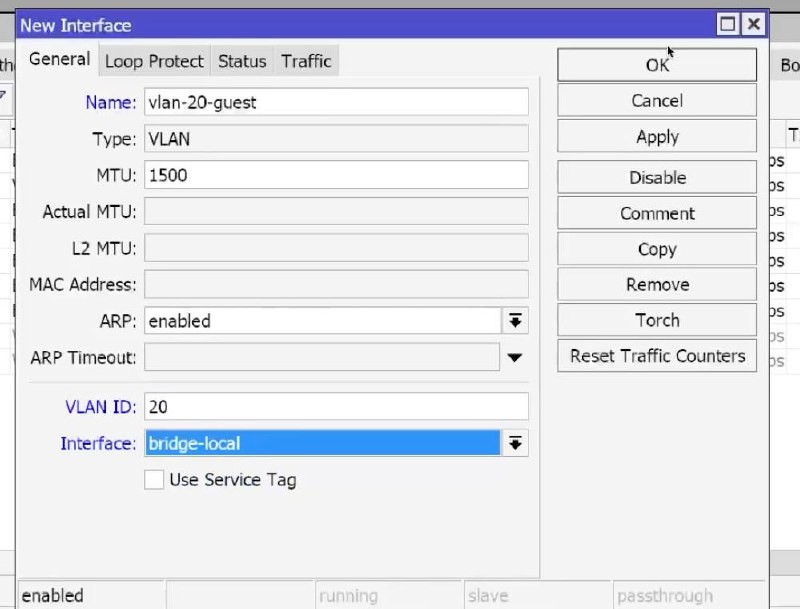

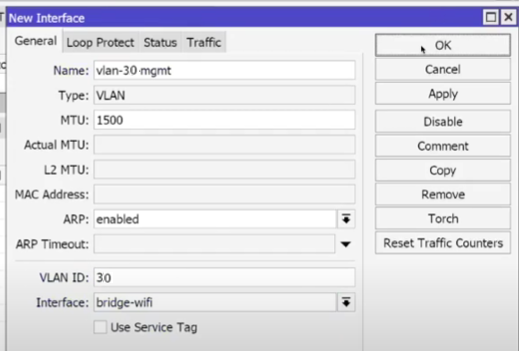

2) Vytvoření rozhraní VLAN (na můstku)

Proč: Pro vyvolání logických rozhraní pro jednotlivé sítě VLAN.

- WinBox: Rozhraní → VLAN → +:

Název: VLAN10_VIP, ID VLAN: 10, Rozhraní: BridgeLocal → OK,

Název: VLAN20_GUEST, ID VLAN: 20, Rozhraní: BridgeLocal → OK,

A 30 Vlan je vytvořen stejným způsobem jako předchozí 2 analogicky.

Vytvořte síť VLAN v mostu BridgeLocal, nikoli v portu – to je doporučeno v systému ROS7.

V příkazovém řádku to bude vypadat takto(CLI):

/interface vlan

add name=VLAN10_VIP vlan-id=10 interface=BridgeLocal

add name=VLAN20_GUEST vlan-id=20 interface=BridgeLocal

add name=VLAN33_MGMT vlan-id=33 interface=BridgeLocal

Výsledek: V seznamu rozhraní se objeví 3 sítě VLAN.

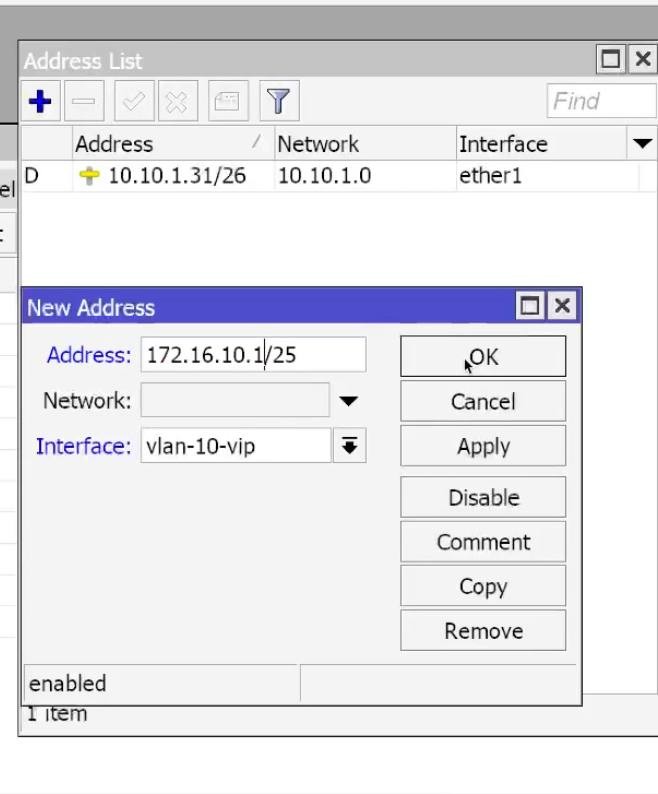

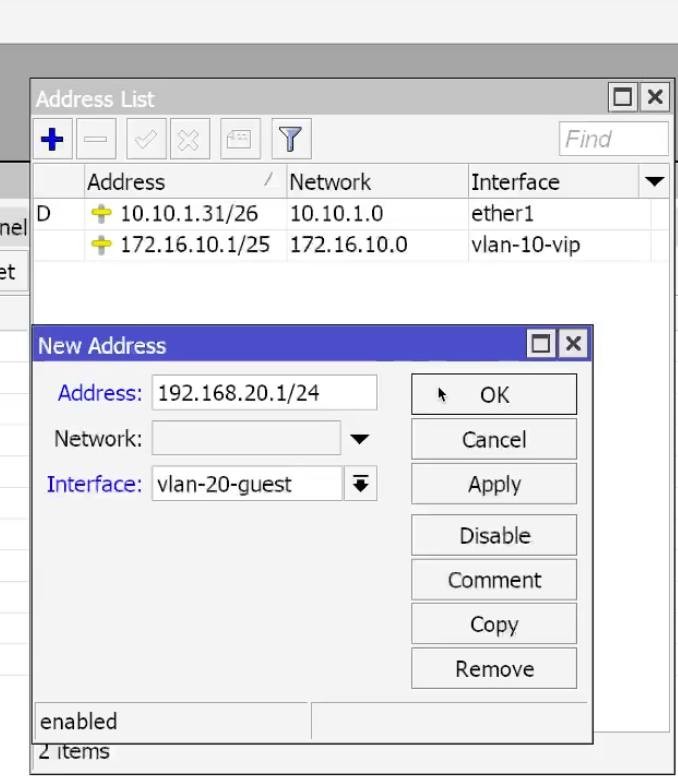

3) Přiřazení IP adres k VLAN

Proč: brána/správce pro každou podsíť.

WinBox: IP → Adresy → +:

172.16.10.1/24 → Rozhraní: VLAN10_VIP → OK,

192.168.20.1/24 → Rozhraní: VLAN20_GUEST → OK,

192.168.30.1/24 → Rozhraní: VLAN30_MGMT → OK. Podobně jako u předchozích dvou.

CLI:

/ip adresa

add address=172.16.10.1/24 interface=VLAN10_VIP

add address=192.168.20.1/24 interface=VLAN20_GUEST

add address=10.30.30.30.1/24 interface=VLAN30_MGMT

Výsledek: tři adresy v seznamu IP → Adresy.

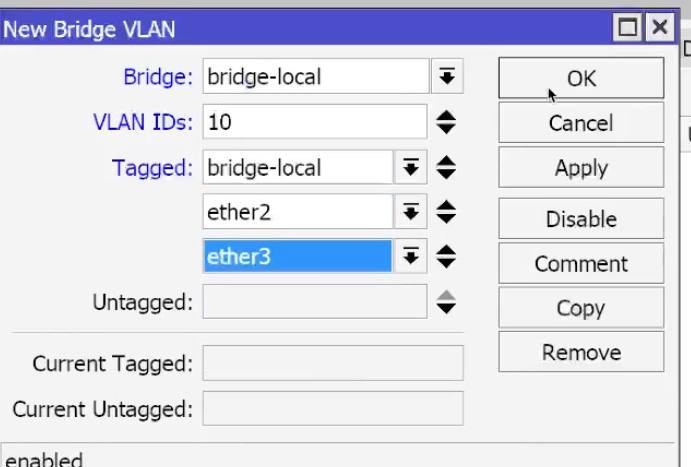

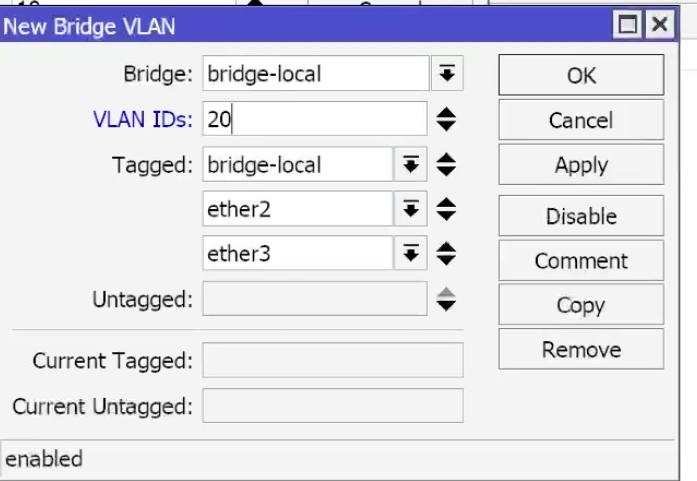

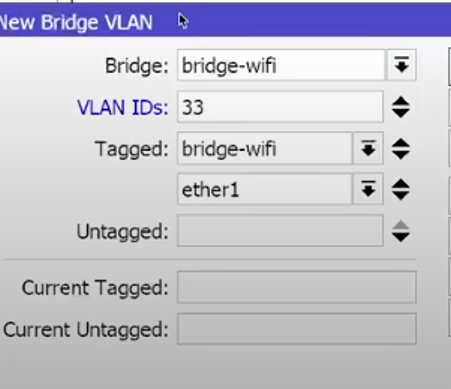

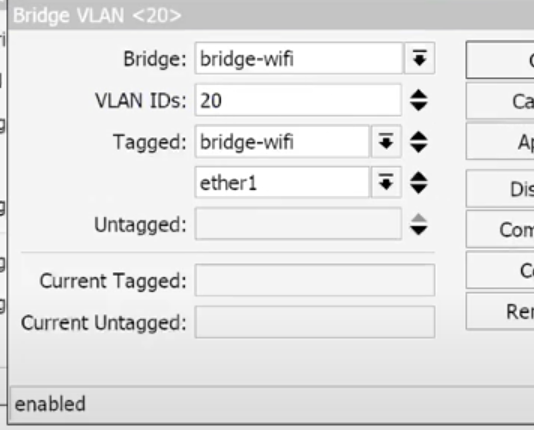

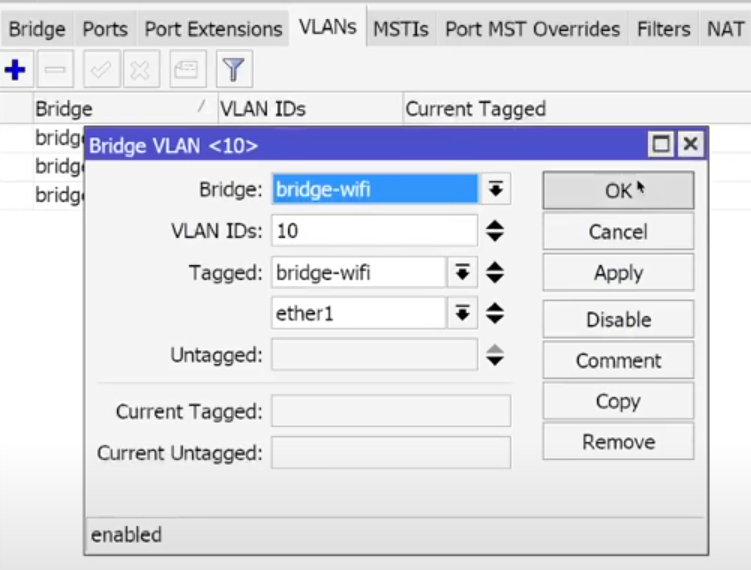

4) Tabulka VLAN mostu (Bridge VLANs). Konfigurace Mikrotik Vlan

Proč: určení, které sítě VLAN procházejí přes které porty (označené/neoznačené).

- WinBox: Most → VLAN → +:

- VLAN 10:

- ID VLAN: 10,

- Tagged: BridgeLocal, ether2, ether3,

- Bez označení: (nechte prázdné) → OK.

- VLAN 10:

Pro VLAN 20:

Pro Vlan30 podobně jako u předchozích dvou.

Tímto způsobem se vytvoří trunkové porty ether2/ether3 (pouze označené). Pokud potřebujete přístupový port v síti VLAN – přidejte jej do kategorie Untagged a nastavte odpovídající PVID v nabídce Bridge → Ports.

CLI:

/interface bridge vlan

add bridge=BridgeLocal vlan-ids=10 tagged=BridgeLocal,ether2,ether3

add bridge=BridgeLocal vlan-ids=20 tagged=BridgeLocal,ether2,ether3

add bridge=BridgeLocal vlan-ids=30 tagged=BridgeLocal,ether2,ether3

- Výsledek: tři pravidla v síti Bridge VLAN.

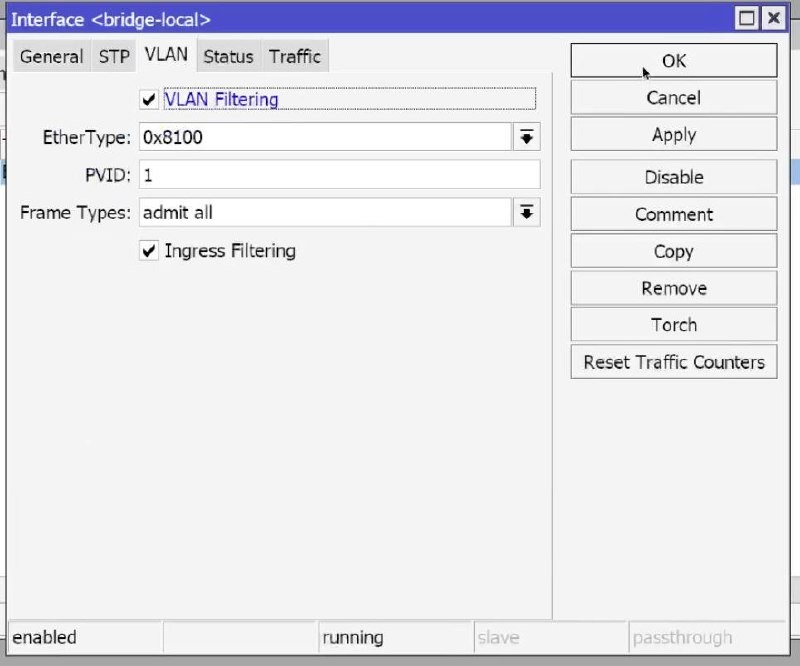

5) Povolení filtrování VLAN (a vstupu)

Proč: v mostu je třeba povolit hardwarové filtrování VLAN, jinak provoz podsítí neprojde.

- WinBox: Bridge → Bridge (dvojklik na BridgeLocal) → karta VLAN:

- Povolit (zaškrtnout) filtrování VLAN,

- Povolit filtrování vstupu → OK.

CLI:

/interface bridge set BridgeLocal vlan-filtering=yes ingress-filtering=yes

Výsledek: v seznamu mostů VLAN Filtrování: ano.

6) Kontrola portů mostu Mikrotik

Proč: ujistěte se, že jsou porty přidány do můstku a mají očekávaný stav.

- WinBox: Bridge → Porty:

- Ujistěte se, že ether2, ether3 jsou v BridgeLocal.Pro trunk ponechte PVID=1 (výchozí).

- Pro přístupový port (je-li třeba):

- Nastavte PVID = <VLAN ID> a přidejte port jako Untagged v příslušném pravidle Bridge → VLANs.

CLI (zobrazení):

/interface bridge port print

Výsledek: požadované porty v mostu, nakonfigurované PVID.

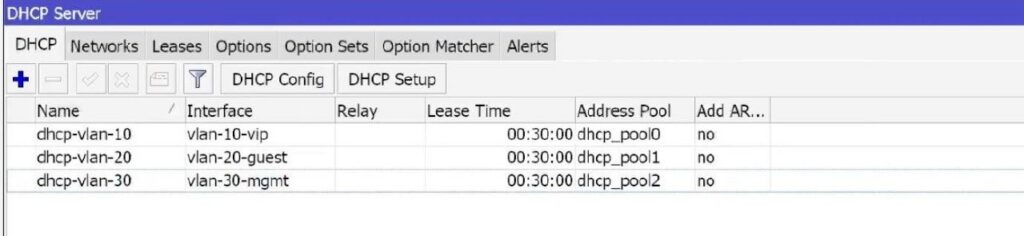

7) Konfigurace serverů DHCP pro všechny sítě VLAN

Proč: aby se klientům ve všech podsítích automaticky přidělovaly správné IP adresy.

- WinBox: IP → Server DHCP → Nastavení DHCP:

- Vyberte VLAN10_VIP → Next-OK (změňte DNS na 172.16.10.1).

- Totéž platí pro VLAN20_GUEST (DNS 192.168.20.1).

- Totéž platí pro VLAN30_MGMT (DNS 10.30.30.1).

- WinBox: IP → DNS → povolit Povolit vzdálené požadavky.

CLI:

/ip pool add name=pool10 ranges=172.16.10.2-172.16.10.254

/ip dhcp-server add name=dhcp10 interface=VLAN10_VIP address-pool=pool10 lease-time=1d

/ip dhcp-server network add address=172.16.10.0.0/24 gateway=172.16.10.1 dns-server=172.16.10.1

/ip pool add name=pool20 ranges=192.168.20.2-192.168.20.254

/ip dhcp-server add name=dhcp20 interface=VLAN20_GUEST address-pool=pool20 lease-time=1d

/ip dhcp-server network add address=192.168.20.0.0/24 gateway=192.168.20.1 dns-server=192.168.20.1

/ip pool add name=pool30 ranges=10.30.30.30.2-10.30.30.30.254

/ip dhcp-server add name=dhcp30 interface=VLAN30_MGMT address-pool=pool33 lease-time=1d

/ip dhcp-server network add address=10.30.30.0.0/24 gateway=10.30.30.1 dns-server=10.30.30.1

/ip dns set allow-remote-requests=yes

VýsledekTři servery DHCP jsou aktivní, pronájmy lze zobrazit v části IP → Server DHCP → Pronájmy.

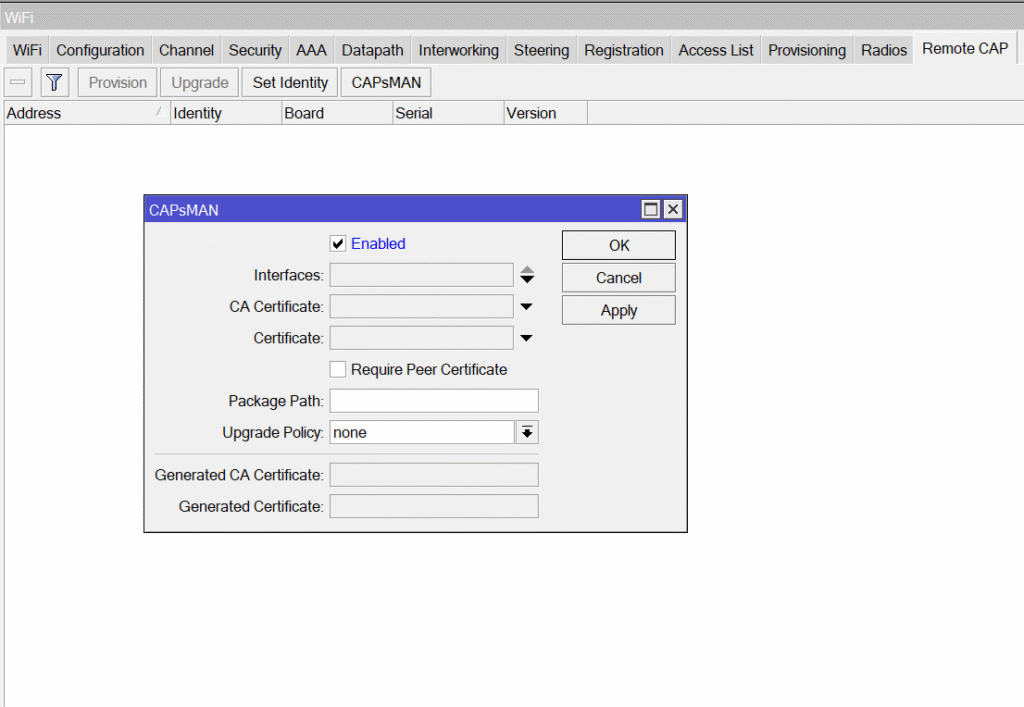

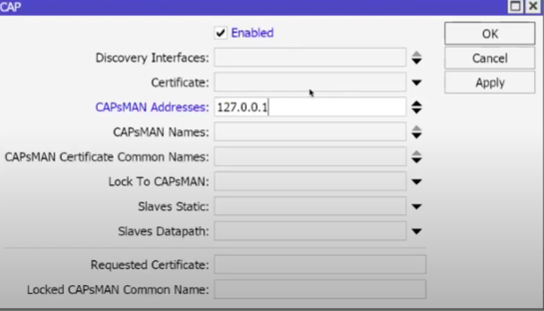

8) Povolení CAPsMAN (Controller/Manager)

Proč: Proč: Pro aktivaci kontroléru pro připojení vzdálených CAP AP.

WiFi → Remote Cap → CapsMan (nebo Managers) → Enable.

Interface leave 0.0.0.0.0 (listen all) or specify VLAN30_MGMT.

Legacy wireless: Wireless → CAPsMAN → Manager → Enabled: yes.

Ports: open UDP 5246/5247 inside VLAN Mgmt (default OK).

![]() Výsledek: Řídicí jednotka je spuštěna, čeká na CAP.

Výsledek: Řídicí jednotka je spuštěna, čeká na CAP.

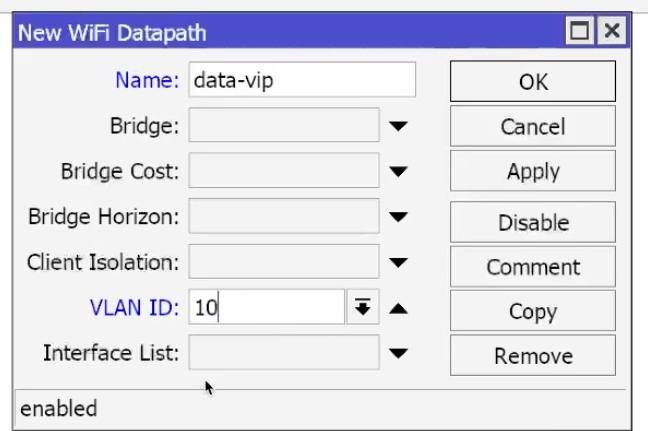

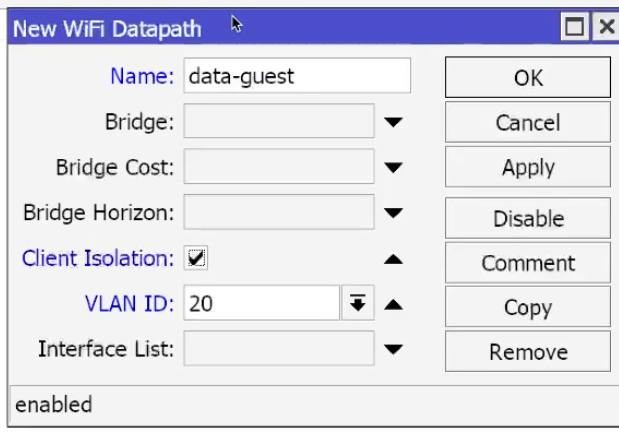

9) Datová cesta pro SSID (Mikrotik Vlan konfigurace, VLAN binding)

Proč: zjistit, kterou síť VLAN používá každá síť Wi-Fi.

- WiFi → Datové cesty → +:

- Název: dp_VIP, VLAN Mode: use tag, VLAN ID: 10 → OK,

- Název: dp_GUEST, VLAN Mode: use tag, VLAN ID: 20:

- Zakázat klient-klient (nebo povolit Izolovat klienty) → OK.

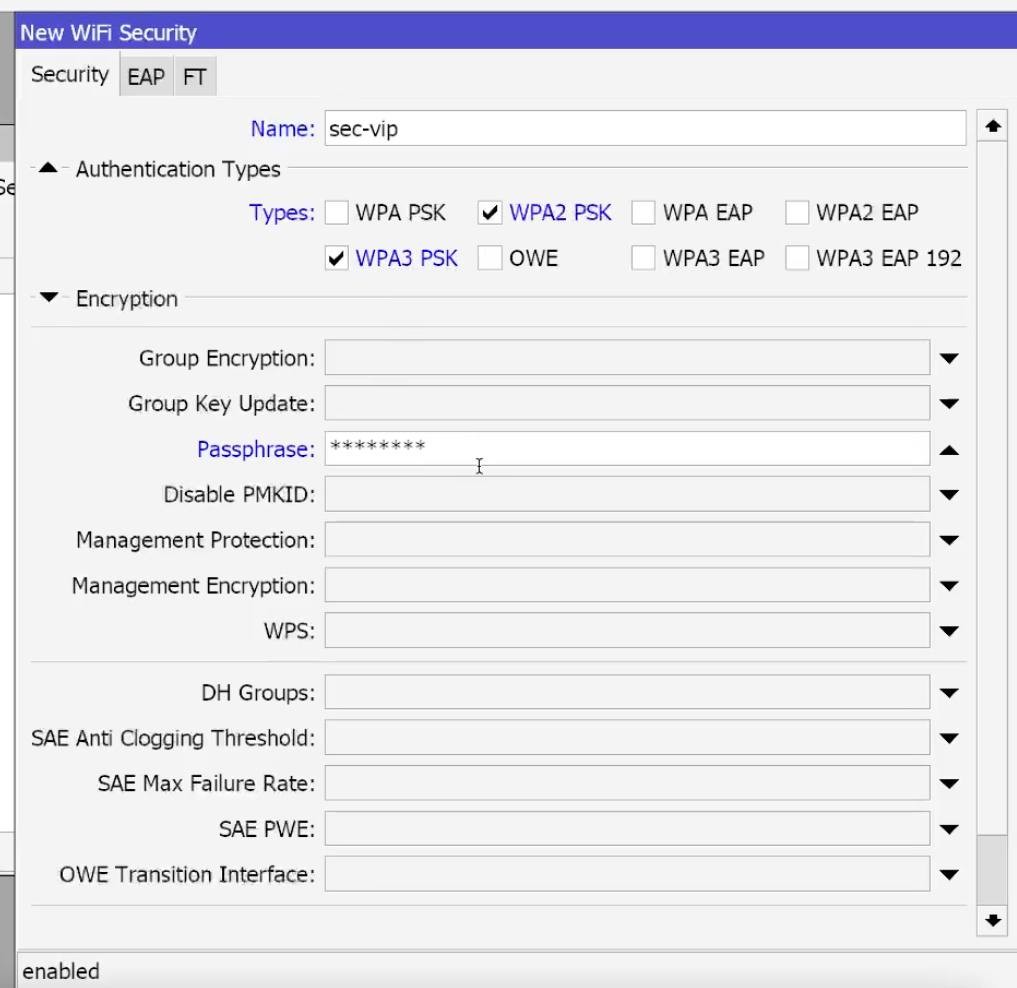

10) Bezpečnostní profily

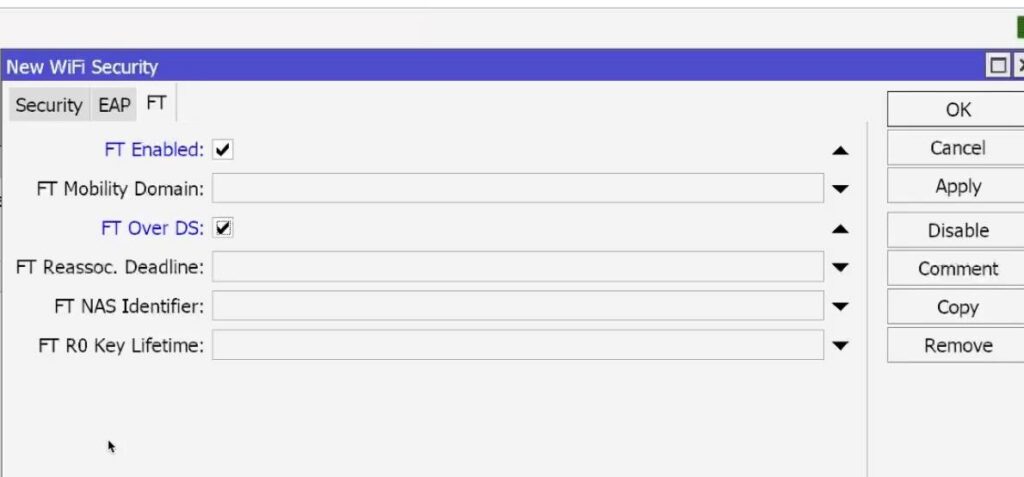

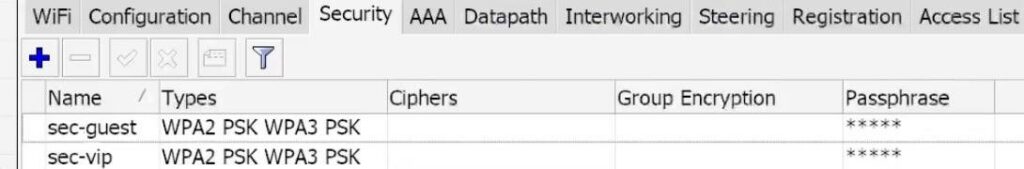

Proč: Nastavte WPA2/WPA3, klíče, rychlý přechod pro maximální zabezpečení bezdrátové sítě a správnou funkci Mikrotik bezproblémového roamingu.

- WiFi → Bezpečnostní profily → +:

VIP: WPA2-PSK + WPA3-SAE, přístupová fráze: 12344321,

Dále je nutné zapnout Fast Transition (802.11r) a Over DS, tyto parametry jsou zodpovědné za správnou funkci bezproblémového roamingu Mikrotik CapsMan, nacházejí se v záložce FT.

Analogicky vytvořte také druhý bezpečnostní profil pro síť pro hosty, který se nachází na 20 Vlan CapsMan Mikrotik.

Výsledek by měl být podobný obrázku níže.

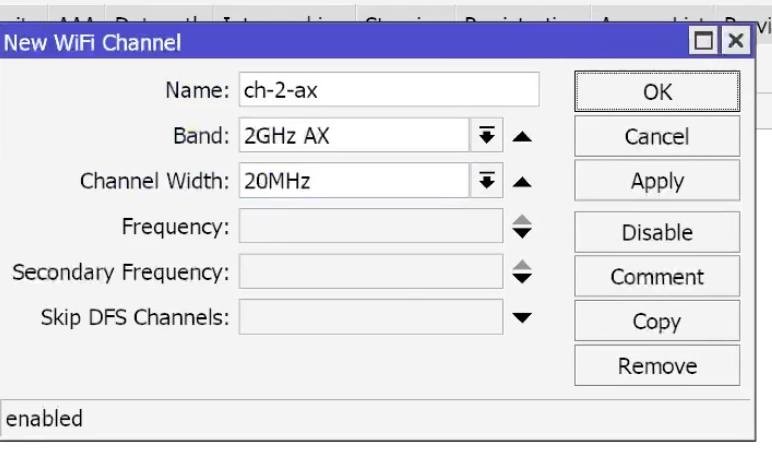

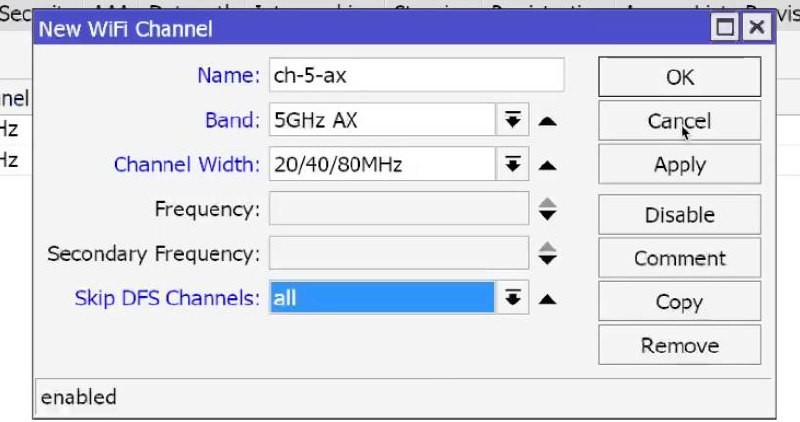

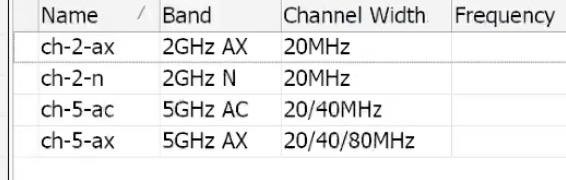

11) Konfigurace profilů kanálů Mikrotik

Proč: Velmi důležitý parametr pro správnou funkci bezdrátové sítě Mikrotik CapsMan, frekvence/šířka kanálu pro 2,4 a 5 GHz. je velmi důležité správně oddělit.

- WiFi → Kanál → +:

Set 2AX_20: Band=2.4GHz-AX, Width=20MHz, Control channels=1/6/11,

Pro 5 Ghz 5AX_40/80: Band=5GHz-AX, Width=40 nebo 80MHz, Skip DFS Channels select ALL.

Na začátku můžete DFS = vše vynechat, později se k DFS vrátíte, abyste si ujasnili situaci, ale není to nutné.

Pokud máte zařízení se standardem AC, je třeba pro něj provést stejné úkony, pouze pro frekvenci 5 Ghz by mělo být zadáno pásmo AC a pro 2,4 Ghz pásmo N.

Po všech úpravách byste měli získat něco takového:

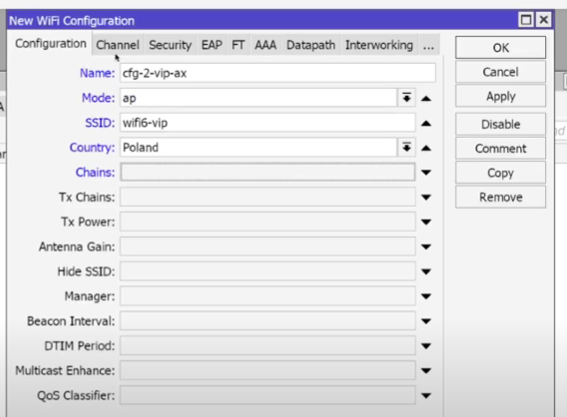

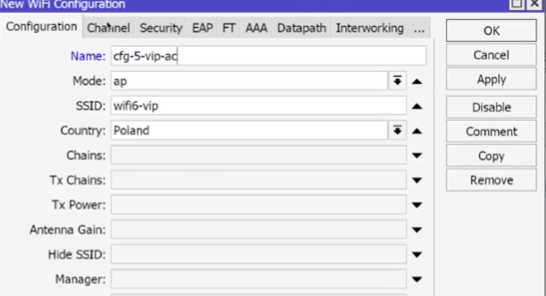

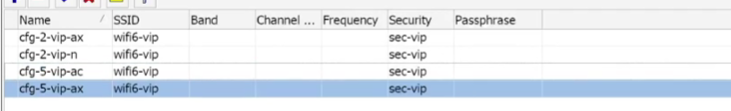

12) Konfigurace datové cesty Capsman Vlan, konfigurace WiFi pro SSID (VIP/Guest × 2.4/5), Konfigurace Mikrotik Vlan.

Proč: pro oddělování sítí podle jejich vlastních Wlan a také podle jejich vlastních kanálů jsou zapotřebí samostatné konfigurace pro různá pásma/skupiny. Země může být vynechána.

- WiFi → CAPsMAN → Konfigurace → +:

- 2 VIP AX: SSID: Office_VIP, Channel: 2AX_20, Security: VIP, Datapath: dp_VIP, Mode: AP,

5 VIP AX: podobně, Channel: 5AX jako na prvním snímku obrazovky, pouze vyberte kanál pro 5AX. Pro normu AC je však nutné vybrat příslušnou normu AC a jí odpovídající kanál, který byl vytvořen dříve.

Pro síť hostů je třeba provést podobné kroky.

2 GUEST AX: similar, SSID: Office_Guest, Datapath: dp_GUEST,

5 HOST AX: podobně.

Výsledek: 4+ dokončené konfigurace.

14) Místní vs. CAPsMAN (důležité): ve WiFi (RouterOS 7.0+) není CAPsMAN-forwarding. Existuje pouze Local-forwarding – provoz hostů/VIP je zpracováván samotným bodem a posílán do příslušné VLAN na trunkovém portu.

Důsledek: na centrálním řadiči nemusíte v datové cestě zadávat bridge, ale pouze VLAN ID. Na přístupovém bodu budou značky přecházet do trunku.

15) Připojení a konfigurace CAP podle Vlan:

Proč: CapsMan by měl předávat VLAN jako trunk a mít kontrolu ve VLAN30.

- Na vzdálené kartě Cap: Bridge → Bridges → + → Name: BridgeWiFi → OK,

- Most → Porty → +:

- Do BridgeWiFi přidejte ether1 (přes který je připojen k řadiči) a podobně i všechny ostatní porty. Nezapomeňte také na mostě povolit filtrování VlanFiltering.

16) Příprava uzávěru: Konfigurace Vlan mikrotik, rozhraní a tabulky VLAN

Proč: Cap by měl přeskočit značky 10/20/30 a síť pro správu a řízení by měla být přijímána v síti VLAN30.

- Rozhraní → VLAN → +:

VLAN30_MGMT na BridgeWiFi (ID 30) → OK.

- (VLAN10/VLAN20 na Capu obvykle není potřeba jako L3, pokud tam nejsou žádné místní služby. Postačí pravidla Bridge-vlan).

- Přejděte a vytvořte Vlan-i odpovídajícím způsobem, jak jsme to již udělali dříve.

- Most → VLAN na kap:

- VLAN 10, 20, 30:

Na snímku obrazovky je chyba, místo 33 ID Vlan má být 30 ID.

A analogicky přidejte další Vlany:

- Tagged: BridgeWiFi, ether1 ,

- Untagged: (prázdné) – Zde nic neměňte, nemáme žádné neoznačené porty.

Bridge → Bridge: Povolit filtrování VLAN/Ingress Filtering.

CLI (CAP):

/interface bridge add name=MostWiFi

/interface bridge port add bridge=BridgeWiFi interface=ether1

/interface vlan add name=VLAN30_MGMT vlan-id=30 interface=BridgeWiFi

/interface bridge vlan

add bridge=BridgeWiFi vlan-ids=10 tagged=BridgeWiFi,ether1

add bridge=BridgeWiFi vlan-ids=20 tagged=BridgeWiFi,ether1

add bridge=BridgeWiFi vlan-ids=30 tagged=BridgeWiFi,ether1

/interface bridge set BridgeWiFi vlan-filtering=yes ingress-filtering=yes

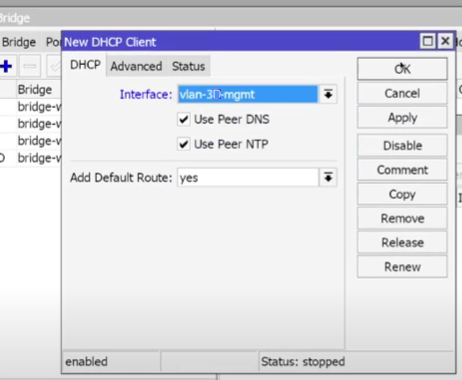

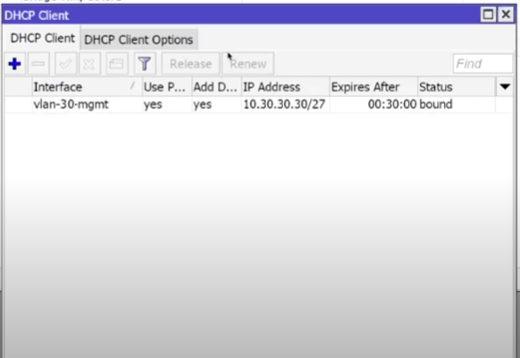

17) Klient DHCP v síti CAP (VLAN30):

Proč: Aby CAP mohl získat IP adresu v síti Mgmt VLAN a mohl komunikovat s řadičem.

- IP → Klient DHCP → +:

- Rozhraní: VLAN30_MGMT,Use Peer DNS: yes,

- DOBŘE.

CLI:

/ip dhcp-client add interface=VLAN30_MGMT use-peer-dns=yes disabled=no

- Výsledek: Systém ATS získal adresu z podsítě 10.30.30.0/24, která plně odpovídá našemu nastavení (viz IP → DHCP Client/Leases na řadiči).

Aktualizace, zálohování, exporty

Proč: stabilita a návrat k původnímu stavu v případě problémů.

- Systém → Balíčky → Zkontrolovat aktualizace → Nainstalovat (naplánováno).

- Soubory → Zálohování → Název: vlan_capsman_backup → Zálohování.

- Nový terminál:

- export file=full_config.

- Stáhněte si soubory ze Soubory lokálně.

Zabezpečený přístup ke směrovači

Proč: aby se minimalizovalo riziko neoprávněné manipulace nebo neoprávněného přístupu.

- IP → Služby:

- Zakázat: Telnet, FTP, www (pokud není potřeba).

- Omezit WinBox/SSH na (Dostupné z: 10.30.30.0/24).

- Systém → Uživatelé:

- Změňte heslo, vytvořte samostatného uživatele admin, zakažte admin (pokud ho stále máte).

- IP → Firewall → Seznamy adres:

- Přidejte seznam mgmt_allowed a vytvořte pravidlo, které z něj povolí pouze správu.

Výsledek: správa je dostupná pouze z VLAN30/povolených IP.

Další poznámky / časté chyby:

- Wave2 vs. bezdrátové připojení: v systému Wave2 se liší rozhraní a nabídky. Pokud vidíte pouze Wireless, máte starší verzi – logika je podobná, ale názvy karet jsou jiné.

- VLAN na CAP: Pro místní předávání není třeba zvyšovat L3 na VLAN10/20 na CAP. Postačí pravidla Bridge-vlan (tagged). L3 je potřeba pouze pro VLAN30 (klient DHCP).

- DFS: DFS můžete na začátku vynechat, ale je lepší vrátit kanály DFS později, abyste se vyhnuli rušení/radaru.

- PVID/Přístupový port: pokud potřebujete někomu přidělit „neoznačenou“ VLAN – vytvořte z ní přístupový port: přidejte port do příslušné VLAN Untagged a nastavte tuto VLAN jako PVID v nabídce Most → Porty.

- Pořadí pravidel brány firewall: allow pro Mgmt musí být vyšší než drop rules pro Guest, jinak znemožníte kontrolu.

- Adresa CAPsMAN: pokud se zjišťování nezdaří – explicitně zadejte adresy CAPsMAN do CAP (IP řadiče ve VLAN30).

- UDP 5246/5247: Pokud jsou mezi řadičem a CAP brány firewall, otevřete tyto porty.

Šířka kanálu 5 GHz: 40 MHz je stabilnější v „hlučných“ lokalitách. 80 MHz poskytuje rychlost, ale je citlivá na šum.

Konfigurace MIkrotik, Ubiquiti, Cisco, Aruba jakékoliv složitosti!