Si tienes algún problema durante la instalación, ¡nuestros expertos estarán encantados de proporcionarte el SERVICIO DE INSTALACIÓN Mikrotik!

Así que, ¡empecemos! Configuración de la Vlan Mikrotik.

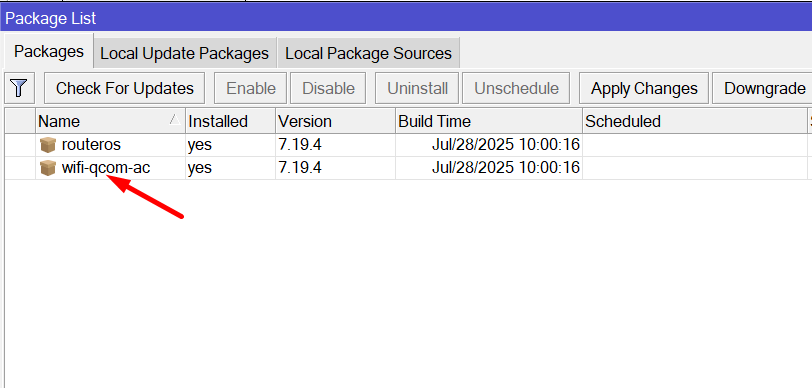

¡Este ajuste sólo es relevante para los controladores inalámbricos wifi-qcom / wifi-qcom-ac y la versión de firmware del RouterOS superior a la 7.0!

Si tu hardware Mikrotik utiliza el controlador inalámbrico para módulos inalámbricos y no es posible sustituirlo por incompatibilidad, ¡este artículo no será adecuado para implementar una Red Invitada Mikrotik mediante Vlan! Puedes consultar esta incompatibilidad en el sitio web oficial de Mikrotik.

1) Condiciones iniciales y preparación para configurar la Red Invitada mediante Vlan Mikrotik 7.0 y superior.

Por qué: para asegurarse de que el hardware/software es adecuado y funcionará correctamente.

WinBox/WebFig: ve a Sistema → Paquetes, comprueba:

routeros 7.13+ (o más reciente), wifi-qcom / wifi-qcom-ac,

- Si ves el paquete inalámbrico, tienes que desinstalarlo, usando el botón de arriba (Unistall), reinicia el router, y luego añade el paquete correspondiente wifi-qcom / wifi-qcom-ac en Archivos según el firmware RouterOS instalado en el momento de la configuración y reinicia de nuevo, después de reiniciar deberían aparecer los módulos WiFI ya actualizados funcionando con el nuevo controlador.

- Modelo: hAP ax² / hAP ac² etc. ¡soportan paquetes wifi-qcom / wifi-qcom-ac respectivamente!

Plan, Configuración de Vlan Mikrotik:

En nuestro esquema, se utilizarán 3 Vlan:

- Vlan10 – Red primaria.

- Vlan20 – Red de invitados.

- Vlan30 – La red de gestión, la red de gestión también se llama.

Plan de red: determina qué puerto va al aplink/internet (por ejemplo, éter1) y qué puertos van al conmutador/AP (por ejemplo, éter2, éter3).

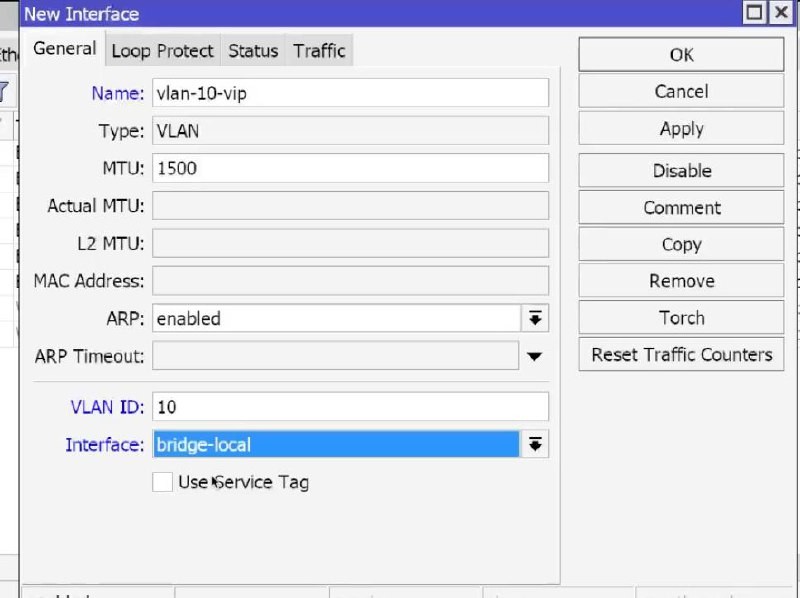

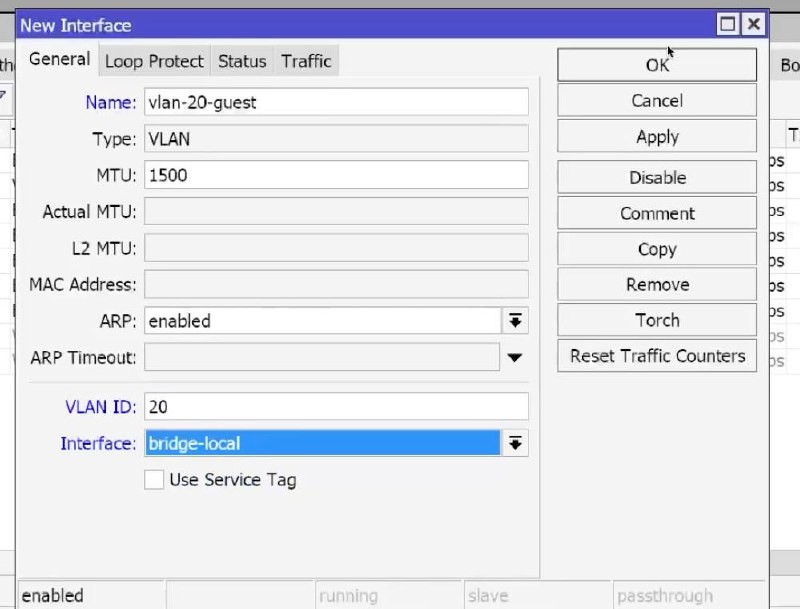

2) Crear interfaces VLAN (en el puente)

Por qué: Para que aparezcan interfaces lógicas para cada VLAN.

- WinBox: Interfaces → VLAN → +:

Nombre: VLAN10_VIP, ID VLAN: 10, Interfaz: BridgeLocal → OK,

Nombre: VLAN20_GUEST, ID VLAN: 20, Interfaz: BridgeLocal → OK,

Y la Vlan 30 se crea de la misma forma que las 2 anteriores por analogía.

Crea la VLAN en el BridgeLocal, no en el puerto – esto se recomienda en ROS7.

En la línea de comandos, tendrá el siguiente aspecto(CLI):

/interfaz vlan

add name=VLAN10_VIP vlan-id=10 interface=BridgeLocal

add name=VLAN20_GUEST vlan-id=20 interface=BridgeLocal

add name=VLAN33_MGMT vlan-id=33 interface=BridgeLocal

Resultado: aparecen 3 VLAN en la lista de interfaces.

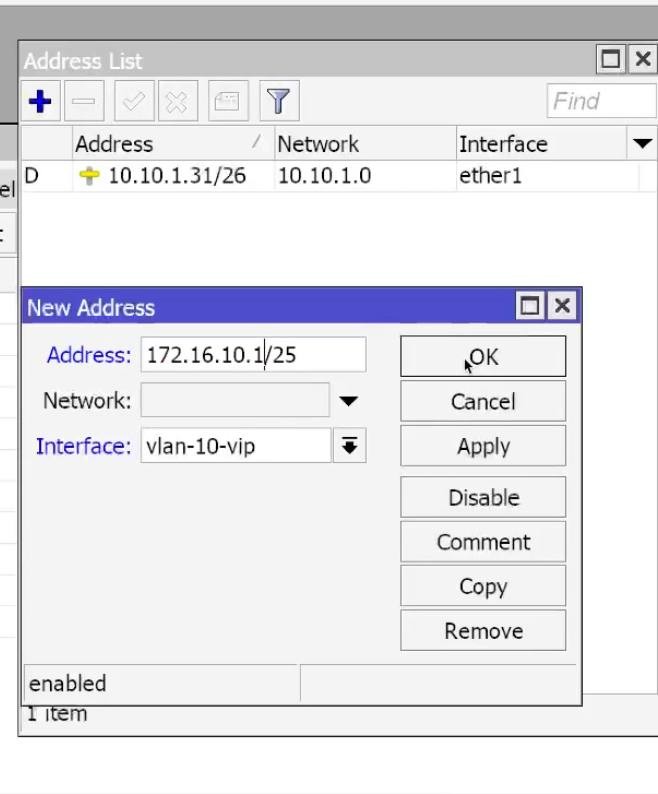

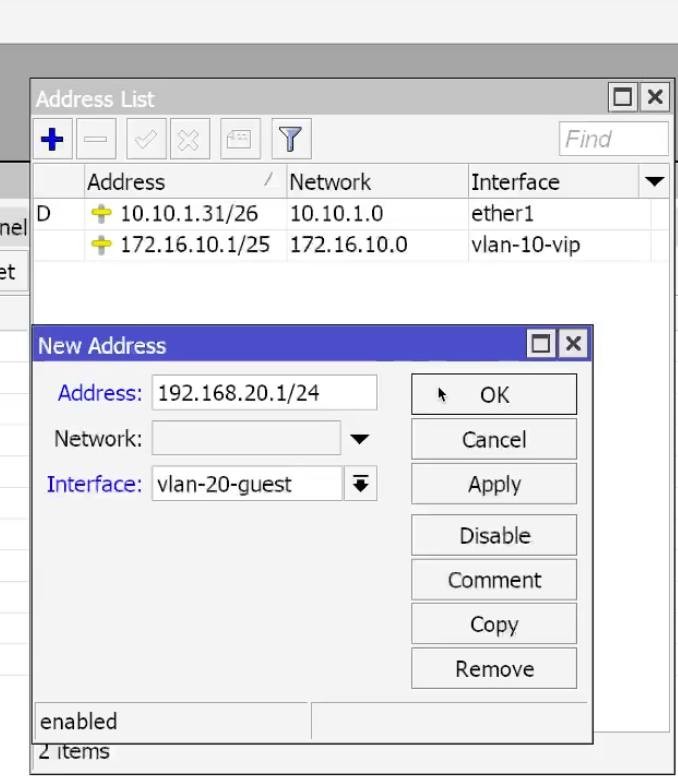

3) Asignación de direcciones IP a la VLAN

Por qué: puerta de enlace/gestión para cada subred.

WinBox: IP → Direcciones → +:

172.16.10.1/24 → Interfaz: VLAN10_VIP → Aceptar,

192.168.20.1/24 → Interfaz: VLAN20_GUEST → OK,

192.168.30.1/24 → Interfaz: VLAN30_MGMT → OK. Similar a los dos anteriores.

CLI:

/dirección ip

add address=172.16.10.1/24 interface=VLAN10_VIP

add address=192.168.20.1/24 interface=VLAN20_GUEST

add address=10.30.30.30.1/24 interface=VLAN30_MGMT

Resultado: tres direcciones en la lista IP → Direcciones.

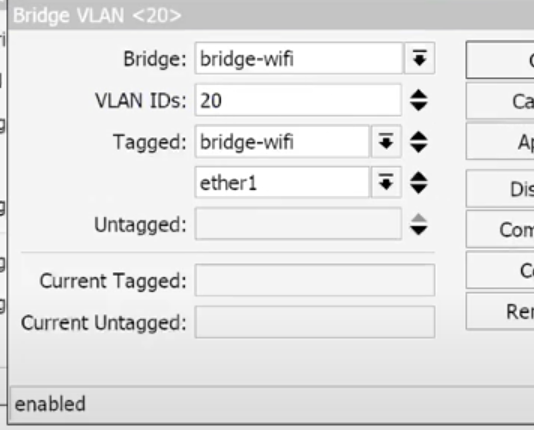

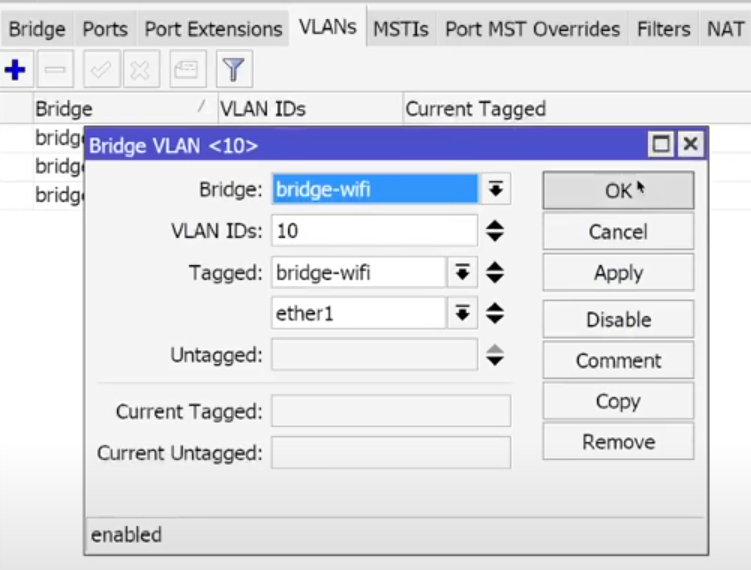

4) Tabla de VLANs puente (VLANs puente). Configuración de la Vlan Mikrotik

Por quépara determinar qué VLAN pasan por qué puertos (etiquetadas/sin etiquetar).

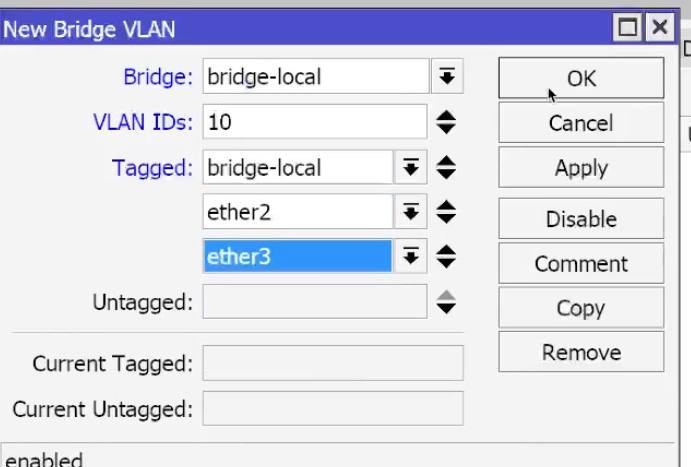

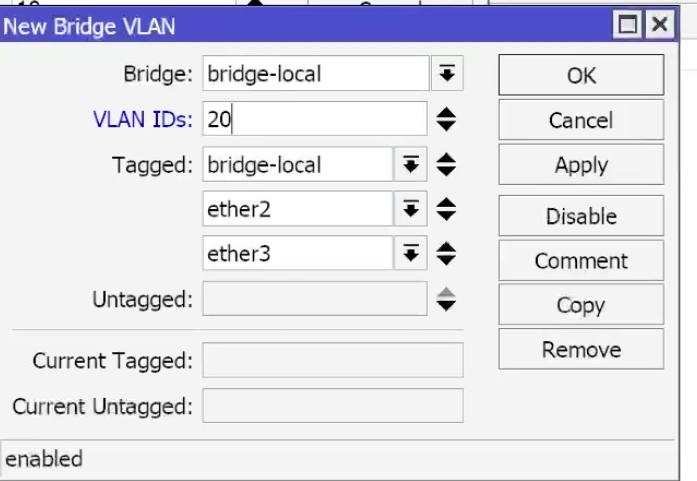

- WinBox: Puente → VLANs → +:

- VLAN 10:

- ID VLAN: 10,

- Tagged: PuenteLocal, éter2, éter3,

- Sin etiquetar: (dejar en blanco) → OK.

- VLAN 10:

Para la VLAN 20:

Para la Vlan30, similar a las dos anteriores.

Esto hace que los puertos troncales ether2/ether3 (sólo etiquetados). Si necesitas un puerto de acceso en una VLAN, añádelo a No etiquetado y establece el PVID correspondiente en Puente → Puertos.

CLI:

/interfaz puente vlan

add bridge=BridgeLocal vlan-ids=10 tagged=BridgeLocal,ether2,ether3

add bridge=BridgeLocal vlan-ids=20 tagged=BridgeLocal,ether2,ether3

add bridge=BridgeLocal vlan-ids=30 tagged=BridgeLocal,ether2,ether3

- Resultado: tres reglas en VLAN Puente.

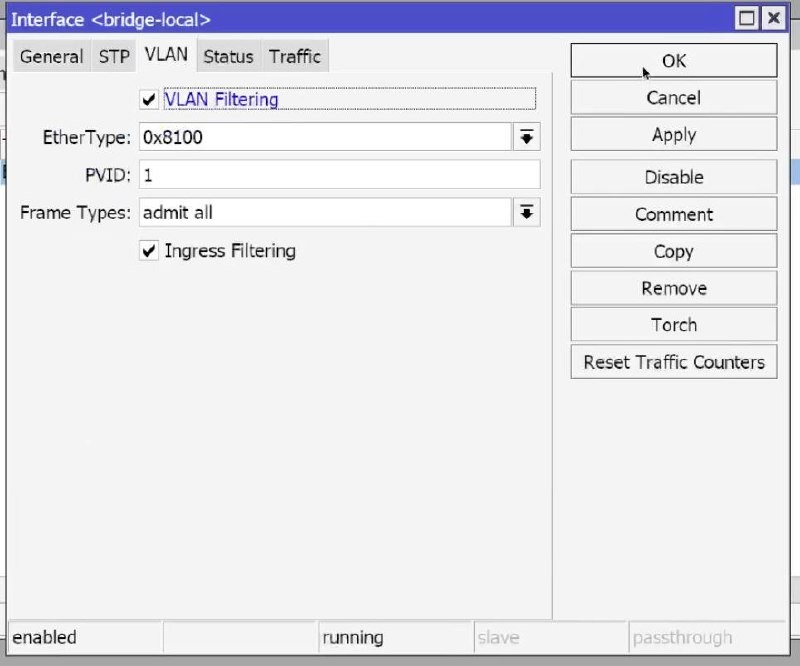

5) Activar el filtrado VLAN (y la entrada)

Por quéNecesitas activar el filtrado VLAN por hardware en el puente, de lo contrario no pasará el tráfico de la subred.

- WinBox: Puente → Puente (doble clic en PuenteLocal) → pestaña VLAN:

- Activar (marcar) Filtrado VLAN,

- Activar Filtrado de Entrada → Aceptar.

CLI:

/interface bridge set BridgeLocal vlan-filtering=yes ingress-filtering=yes

Resultado: en la lista de puentes Filtrado VLAN: sí.

6) Comprobación de los puertos del puente Mikrotik

Por quéAsegúrate de que los puertos se añaden al puente y tienen el estado esperado.

- WinBox: Puente → Puertos:

- Asegúrate de que ether2, ether3 están en BridgeLocal.Para trunk, deja PVID=1 (por defecto).

- Para el puerto de acceso (si es necesario):

- Establece PVID = <ID de VLAN> y añade el puerto a Sin etiquetar en la regla Puente → VLANs correspondiente.

CLI (ver):

/interfaz puente puerto imprimir

Resultado: puertos deseados en el puente, PVID configurados.

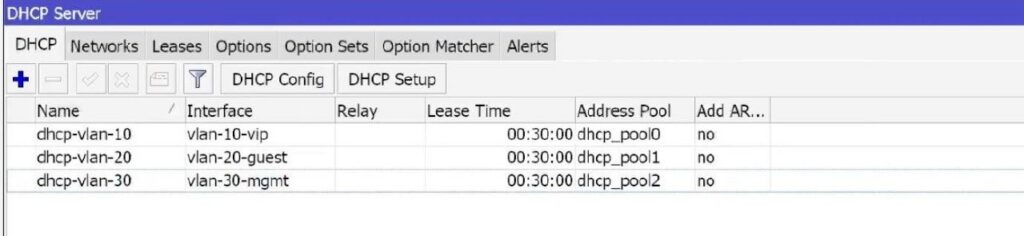

7) Configurar servidores DHCP para todas las VLANs

Por quépara emitir automáticamente las IP correctas a los clientes de todas las subredes.

- WinBox: IP → Servidor DHCP → Configuración DHCP:

- Selecciona VLAN10_VIP → Siguiente-OK (cambia el DNS a 172.16.10.1).

- Lo mismo para VLAN20_GUEST (DNS 192.168.20.1).

- Lo mismo para la VLAN30_MGMT (DNS 10.30.30.1).

- WinBox: IP → DNS → activar Permitir peticiones remotas.

CLI:

/ip pool add name=pool10 ranges=172.16.10.2-172.16.10.254

/ip dhcp-server add name=dhcp10 interface=VLAN10_VIP address-pool=pool10 lease-time=1d

/ip dhcp-server network add address=172.16.10.0.0/24 gateway=172.16.10.1 dns-server=172.16.10.1

/ip pool add name=pool20 ranges=192.168.20.2-192.168.20.254

/ip dhcp-server add name=dhcp20 interface=VLAN20_GUEST address-pool=pool20 lease-time=1d

/ip dhcp-server network add address=192.168.20.0.0/24 gateway=192.168.20.1 dns-server=192.168.20.1

/ip pool add name=pool30 ranges=10.30.30.30.2-10.30.30.30.254

/ip dhcp-server add name=dhcp30 interface=VLAN30_MGMT address-pool=pool33 lease-time=1d

/ip dhcp-server network add address=10.30.30.0.0/24 gateway=10.30.30.1 dns-server=10.30.30.1

/ip dns set allow-remote-requests=yes

ResultadoLos tres servidores DHCP están activos, los arrendamientos se pueden ver en IP → Servidor DHCP → Arrendamientos.

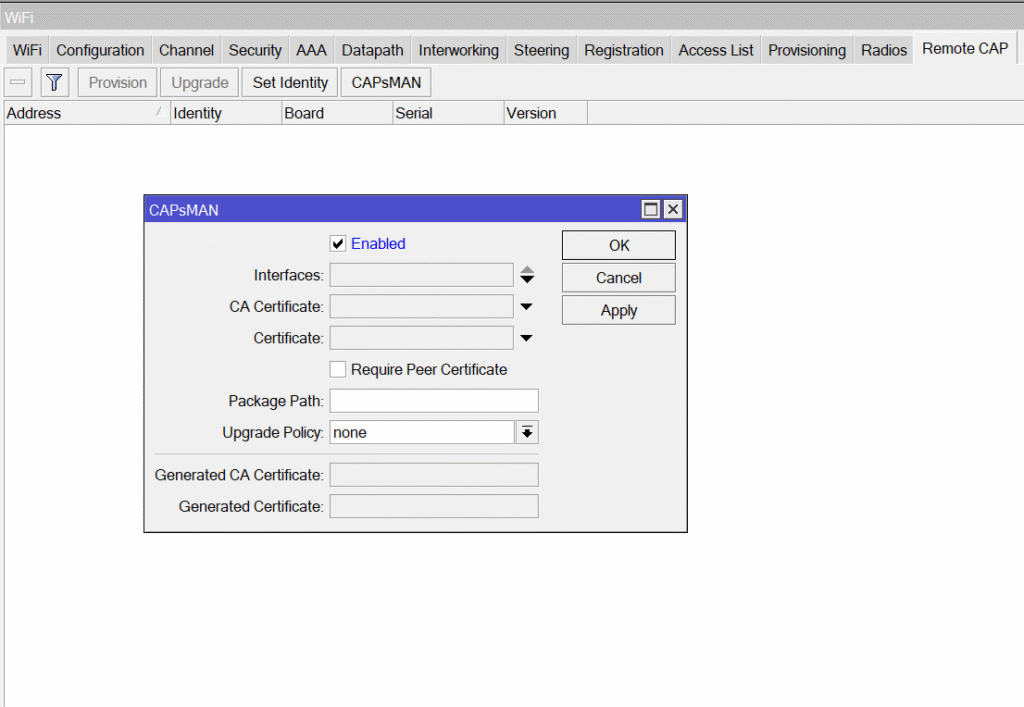

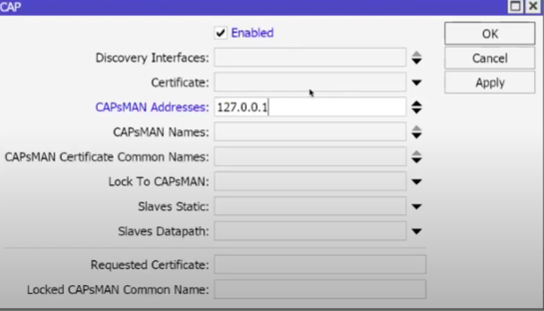

8) Activar CAPsMAN (Controlador/Gestor)

Para qué: Para activar el controlador para conectar APs CAP remotos.

WiFi → Caps remoto → CapsMan (o Gestores) → Activar.

Interfaz dejar 0.0.0.0.0 (escuchar todo) o especificar VLAN30_MGMT.

Legacy wireless: Inalámbrico → CAPsMAN → Gestor → Activado: sí.

Puertos: abrir UDP 5246/5247 dentro de VLAN Mgmt (por defecto OK).

![]() Resultado: el programador está en marcha, esperando a CAP.

Resultado: el programador está en marcha, esperando a CAP.

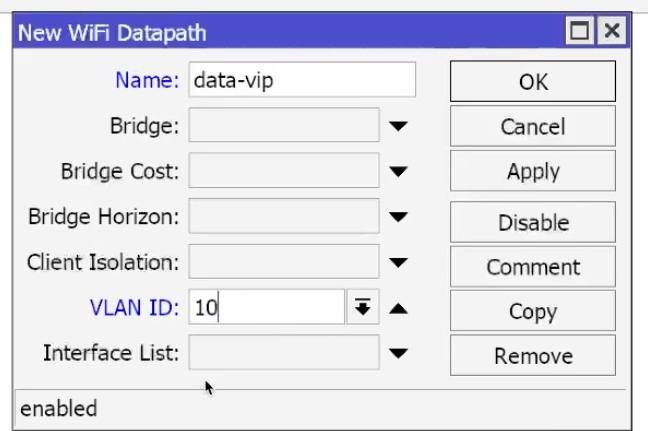

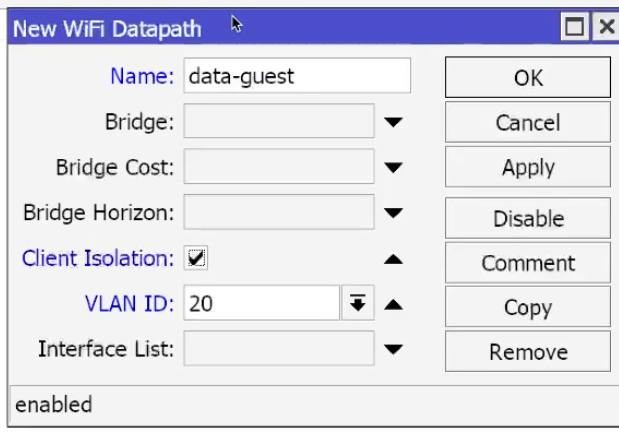

9) Ruta de datos para SSID (Configuración Vlan Mikrotik, enlace VLAN)

Por quépara determinar qué VLAN utiliza cada red Wi-Fi.

- WiFi → Rutas de datos → +:

- Nombre: dp_VIP, Modo VLAN: usar etiqueta, ID VLAN: 10 → OK,

- Nombre: dp_GUEST, Modo VLAN: usar etiqueta, ID VLAN: 20:

- Desactivar Cliente-a-Cliente (o activar Aislar clientes) → Aceptar.

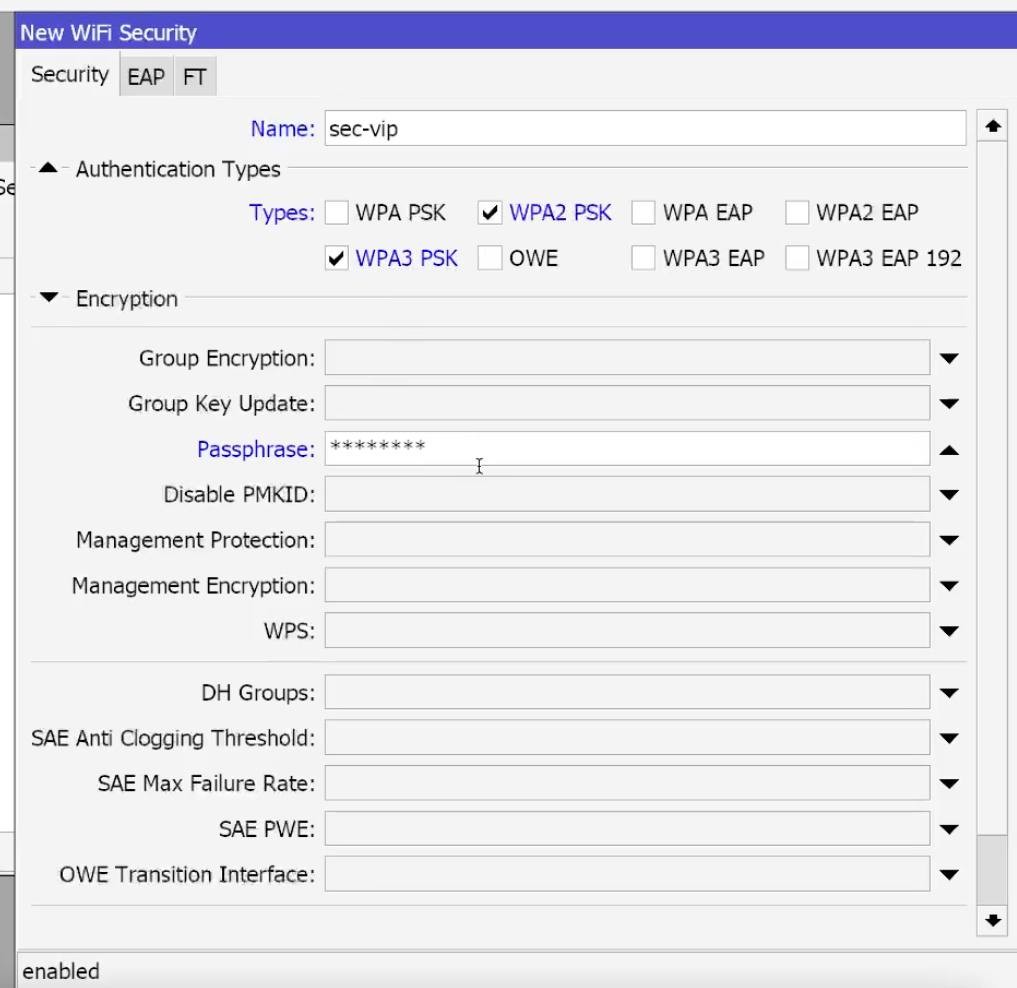

10) Perfiles de seguridad

Por qué: Configura WPA2/WPA3, claves, Transición Rápida para una seguridad inalámbrica máxima y un funcionamiento correcto de la itinerancia sin fisuras Mikrotik.

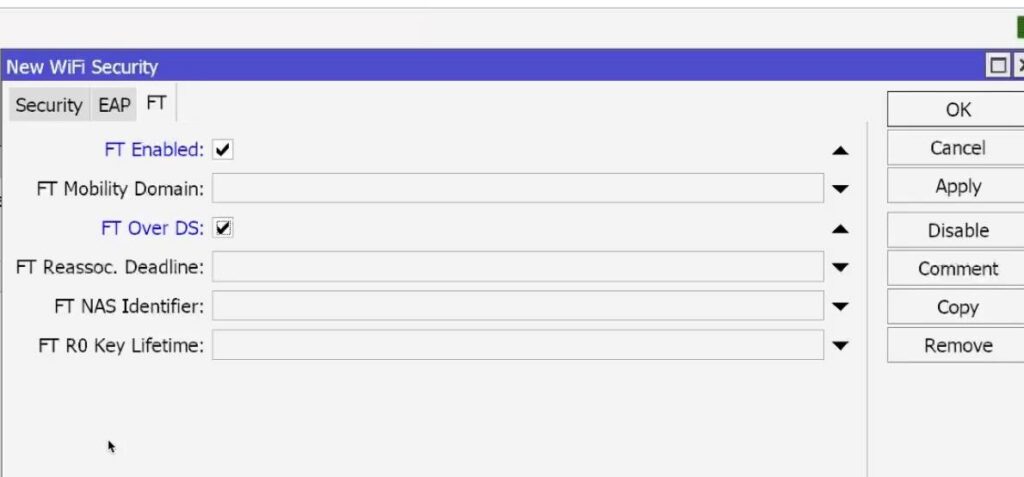

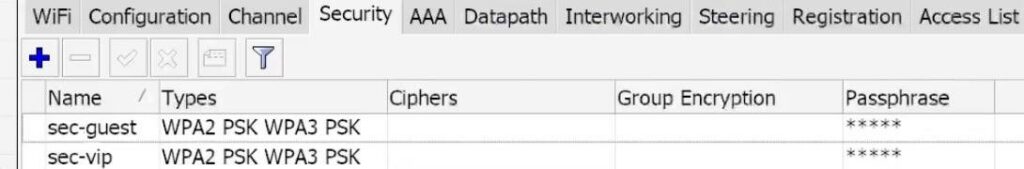

- WiFi → Perfiles de seguridad → +:

VIP: WPA2-PSK + WPA3-SAE, Frase de contraseña: 12344321,

También es necesario Activar Transición Rápida (802.11r) y Sobre DS, estos parámetros son responsables del correcto funcionamiento de la itinerancia sin fisuras Mikrotik CapsMan, se encuentran en la pestaña FT.

Crea también por analogía un segundo perfil de seguridad para la red de invitados que se encuentra en la 20 Vlan CapsMan Mikrotik.

El resultado debería ser algo similar a la captura de pantalla que aparece a continuación.

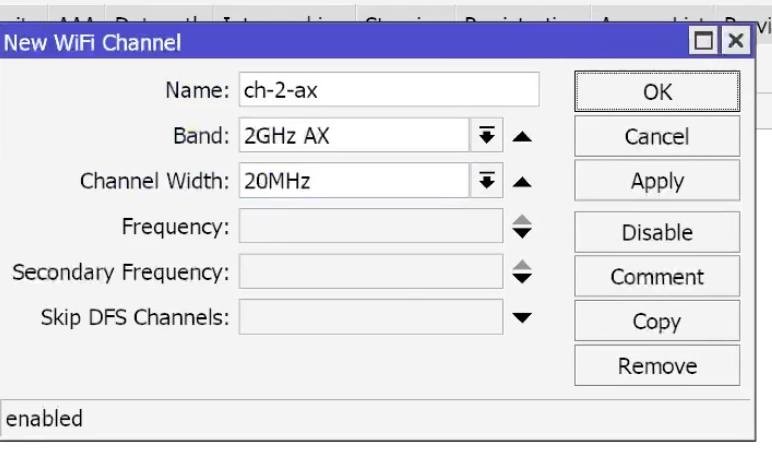

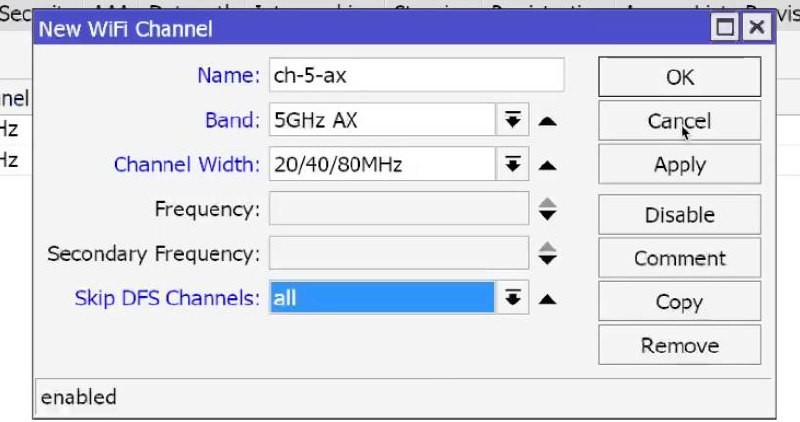

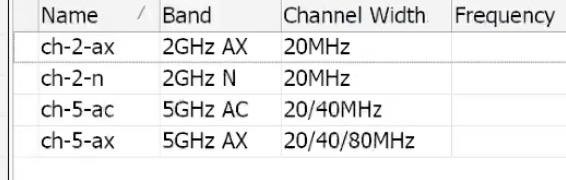

11) Configuración de los Perfiles de Canal Mikrotik

Por quéParámetro muy importante para el correcto funcionamiento de la red inalámbrica Mikrotik CapsMan, frecuencias/anchos de canal para 2,4 y 5 GHz. es muy importante separar correctamente.

- WiFi → Canal → +:

Conjunto 2AX_20: Banda=2,4GHz-AX, Anchura=20MHz, Canales de control=1/6/11,

Para 5 Ghz 5AX_40/80: Banda=5GHz-AX, Ancho=40 u 80MHz, Saltar canales DFS selecciona TODOS.

Al principio puedes omitir DFS = todo, más adelante vuelve DFS para aclarar las cosas, pero no es necesario.

Si tienes un equipo con estándar AC, debes realizar las mismas acciones para él, excepto que Band debe especificar AC para la frecuencia de 5 Ghz y N para la de 2,4 Ghz.

Después de toda la personalización deberías obtener algo como esto:

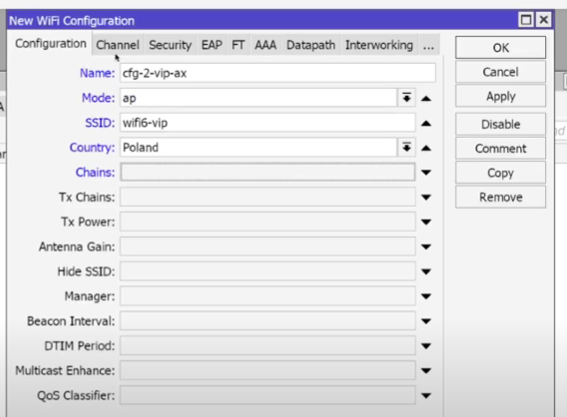

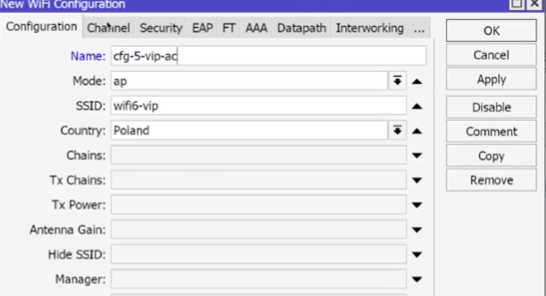

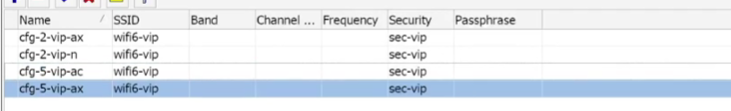

12) Configurar Capsman Vlan Datapath, Configuraciones WiFi para SSID (VIP/Invitado × 2.4/5), Configuración de Vlan Mikrotik.

Por quése necesitan configuraciones separadas para diferentes bandas/grupos para separar las redes por su propia Wlan y también por sus propios canales. El país puede omitirse.

- WiFi → CAPsMAN → Configuraciones → +:

- 2 VIP AX: SSID: Oficina_VIP, Canal: 2AX_20, Seguridad: VIP, Datapath: dp_VIP, Modo: AP,

5 VIP AX: de forma similar, Canal: 5AX como en la primera captura de pantalla, sólo tienes que seleccionar el canal para 5AX. Pero para la norma AC es necesario seleccionar la norma AC correspondiente y el canal que le corresponde, creado anteriormente.

Para la red de invitados, hay que realizar pasos similares.

2 GUEST AX: similar, SSID: Office_Guest, Datapath: dp_GUEST,

5 EJE INVITADO: De forma similar.

Resultado: 4+ configuraciones acabadas.

14) Local vs CAPsMAN (importante): no hay reenvío CAPsMAN en WiFi (RouterOS 7.0+). Sólo existe el reenvío Local: el tráfico de invitados/VIP es procesado por el propio punto y enviado a la VLAN correspondiente en el puerto troncal.

Consecuencia: en el controlador central no necesitas especificar puente en la ruta de datos, sólo ID de VLAN. En el AP, las etiquetas irán a troncal.

15) Conexión y configuración de CAP por Vlan:

Por qué: CapsMan debe pasar la VLAN como troncal y tener el control en la VLAN30.

- En el Cap remoto: Puente → Puentes → + → Nombre: BridgeWiFi → Aceptar,

- Puente → Puertos → +:

- Añade ether1 (aplink al controlador) a BridgeWiFi y todos los demás puertos de forma similar. No olvides activar también VlanFiltering en el puente.

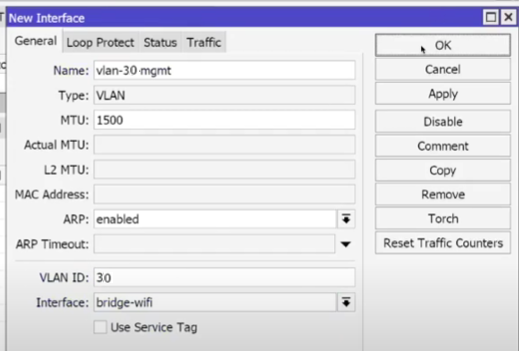

16) Preparación de la tapa: Configuración de Vlan mikrotik, interfaces y tabla VLAN

Por qué: Cap debe omitir las etiquetas 10/20/30, y la red de gestión y administración debe recibir en la VLAN30.

- Interfaces → VLAN → +:

VLAN30_MGMT en BridgeWiFi (ID 30) → Aceptar.

- (La VLAN10/VLAN20 en Cap no suele ser necesaria como L3 si allí no hay servicios locales. Basta con reglas puente-vlan).

- Ve y crea la Vlan-i como ya hemos hecho antes

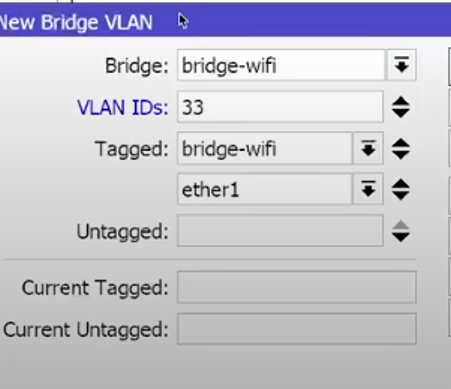

- Puente → VLAN en Cap:

- VLAN 10, 20, 30:

Hay un error en la captura de pantalla, debería haber 30 ID de Vlan en lugar de 33.

Y añade las otras Vlans por analogía:

- Tagged: BridgeWiFi, éter1 ,

- Sin etiquetar: (vacío) – No cambies nada aquí, no tenemos puertos sin etiquetar.

Puente → Puente: Activar filtrado de VLAN/filtrado de entradas.

CLI (CAP):

/interface bridge add name=PuenteWiFi

/interfaz puente puerto añadir puente=BridgeWiFi interfaz=ether1

/interface vlan add name=VLAN30_MGMT vlan-id=30 interface=BridgeWiFi

/interfaz puente vlan

add bridge=BridgeWiFi vlan-ids=10 tagged=BridgeWiFi,ether1

add bridge=BridgeWiFi vlan-ids=20 tagged=BridgeWiFi,ether1

add bridge=BridgeWiFi vlan-ids=30 tagged=BridgeWiFi,ether1

/interface bridge set BridgeWiFi vlan-filtering=yes ingress-filtering=yes

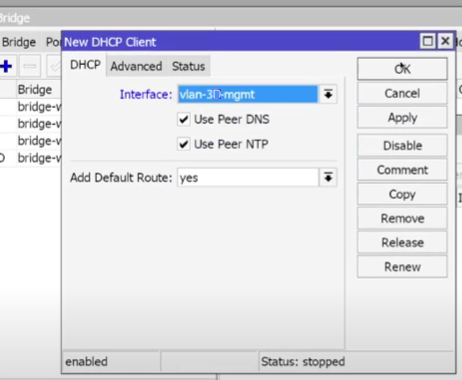

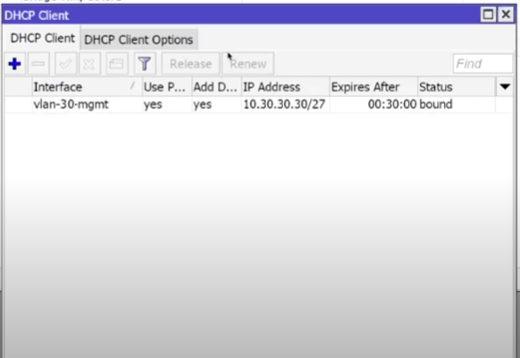

17) Cliente DHCP en CAP (VLAN30):

Por quéPara que el CAP pueda obtener una IP en la VLAN de gestión y pueda comunicarse con el controlador.

- IP → Cliente DHCP → +:

- Interfaz: VLAN30_MGMT,Usar DNS de pares: sí,

- DE ACUERDO.

CLI:

/ip dhcp-client add interface=VLAN30_MGMT use-peer-dns=yes disabled=no

- Resultado: El ATS obtuvo la dirección de la subred 10.30.30.0/24, que coincide plenamente con nuestra configuración (ver IP → Cliente DHCP/Alquileres en el controlador).

Actualizaciones, copias de seguridad, exportaciones

Por quéEstabilidad y retroceso en caso de problemas.

- Sistema → Paquetes → Buscar actualizaciones → Instalar (programado).

- Archivos → Copia de seguridad → Nombre: vlan_capsman_backup → Copia de seguridad.

- Nueva Terminal:

- exportar archivo=full_config.

- Descarga los archivos de Archivos localmente.

Acceso seguro al router

Por quéPara minimizar los riesgos de manipulación o acceso no autorizado.

- IP → Servicios:

- Desactivar: Telnet, FTP, www (si no se necesitan).

- Restringe WinBox/SSH a (Disponible desde: 10.30.30.0/24).

- Sistema → Usuarios:

- Cambia la contraseña, crea un usuario admin distinto, desactiva admin (si aún lo tienes).

- IP → Cortafuegos → Listas de direcciones:

- Añade la lista mgmt_allowed y crea una regla para permitir la gestión sólo desde ella.

Resultado: la gestión sólo está disponible desde la VLAN30/IPs permitidas.

Notas adicionales / errores comunes:

- Wave2 vs Inalámbrico: en Wave2 las interfaces y los menús son diferentes. Si sólo ves Inalámbrico, tienes legado: la lógica es similar, pero los nombres de las pestañas son diferentes.

- VLAN en CAP: Para el reenvío local, no necesitas levantar L3 en VLAN10/20 en CAP. Las reglas de VLAN puente (etiquetada) son suficientes. La L3 sólo es necesaria para la VLAN30 (cliente DHCP).

- DFS: puedes saltarte el DFS al principio, pero es mejor volver a los canales DFS más tarde para evitar interferencias/radares.

- PVID/Puerto de acceso: si necesitas dar a alguien una VLAN «no etiquetada», conviértela en un puerto de acceso: añade el puerto a la VLAN correspondiente No etiquetada y establece esa VLAN como PVID en Puente → Puertos.

- El orden de las reglas del Cortafuegos: permitir para Mgmt debe ser superior a soltar reglas para Guest, de lo contrario desactivarás tu control.

- Dirección CAPsMAN: si falla la detección – especifica explícitamente las direcciones CAPsMAN en el CAP (IP del controlador en la VLAN30).

- UDP 5246/5247: Si hay cortafuegos entre el controlador y el CAP, abre estos puertos.

Ancho de canal de 5 GHz: 80 MHz da velocidad pero es sensible al ruido; 40 MHz es más estable en lugares «ruidosos».

Configuración de MIkrotik, Ubiquiti, Cisco, Aruba ¡de cualquier complejidad!