Якщо раптом у Вас виникнуть проблеми під час налаштування, наші фахівці з радістю нададуть Вам ПОСЛУГИ Налаштування Mikrotik!

Отже, приступимо! Налаштування Vlan Mikrotik.

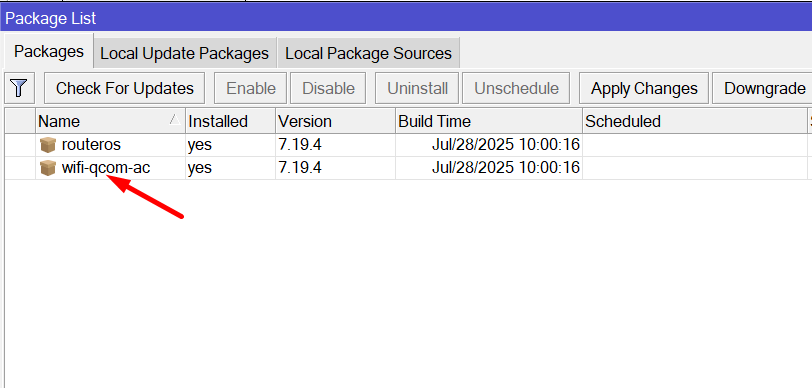

Це налаштування актуальне винятково для бездротових драйверів wifi-qcom / wifi-qcom-ac і версії прошивки RouterOS вище 7.0!

Якщо на обладнанні Mikrotik використовується драйвер Wireless для бездротових модулів і заміна його не є можливою через несумісність, ця стаття не підійде для реалізації Гостьової мережі Mikrotik за допомогою Vlan! З цією несумісністю можна ознайомитись на офіційному сайті Mikrotik!

1) Початкові умови та підготовка для налаштування Гостьової мережі за допомогою Vlan Mikrotik 7.0 і вище.

Навіщо: переконатися, що обладнання/ПЗ підходить і працюватиме коректно.

WinBox/WebFig: зайдіть у System → Packages, перевірте:

routeros 7.13+ (або новіше), wifi-qcom / wifi-qcom-ac,

- Якщо ви бачите пакет wireless, його необхідно деінсталювати, кнопкою вгорі (Unistall), перезавантажити роутер, потім залити відповідний пакет wifi-qcom / wifi-qcom-ac у Files згідно з прошивкою RouterOS, встановленою на момент налаштування, і перезавантажити наново, після перезавантаження мають з’явитися вже оновлені WiFI модулі, що працюють на новому драйвері.

- Модель: hAP ax² / hAP ac² тощо підтримують пакети wifi-qcom / wifi-qcom-ac відповідно!

План, Налаштування Vlan Mikrotik:

У нашій схемі буде використано 3 Vlan:

- Vlan10 – Основна мережа.

- Vlan20 – Гостьова мережа.

- Vlan30 – Мережа управління, менеджмент мережа її ще називають.

Мережевий план: визначте, який порт іде в аплінк/інтернет (наприклад, ether1), а які – до комутатора/AP (наприклад, ether2, ether3).

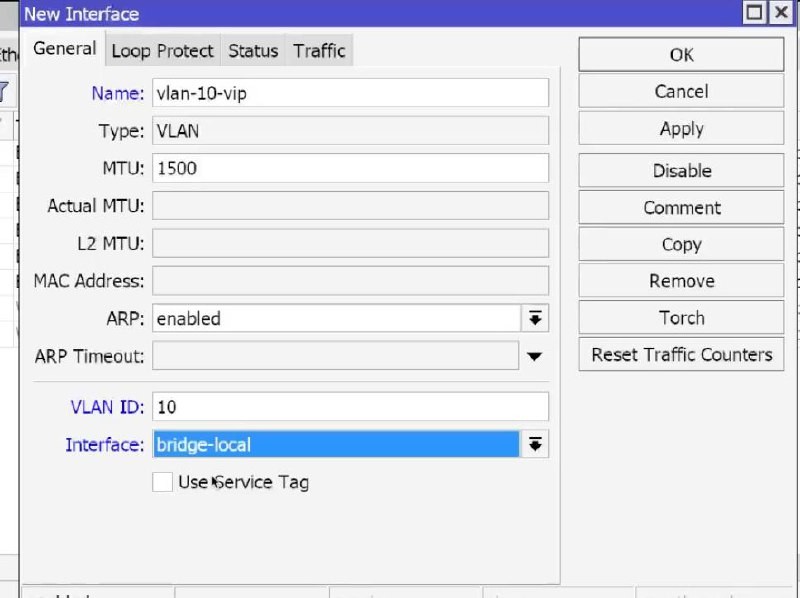

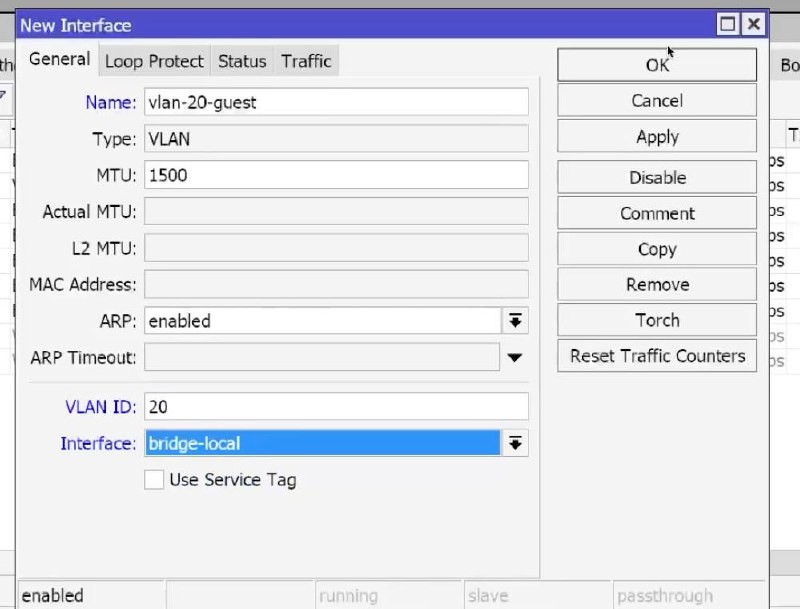

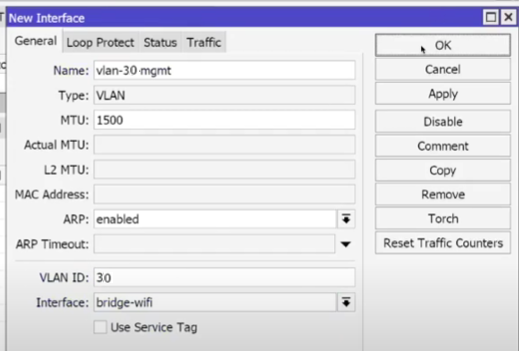

2) Створення VLAN-інтерфейсів (на мосту)

Навіщо: підняти логічні інтерфейси для кожного VLAN.

- WinBox: Інтерфейси → VLAN → +:

Ім’я: VLAN10_VIP, ID VLAN: 10, Інтерфейс: BridgeLocal → OK,

Ім’я: VLAN20_GUEST, ID VLAN: 20, Інтерфейс: BridgeLocal → OK,

І 30 Vlan створюємо точно так само, як 2 попередні, за аналогією.

Створюємо VLAN на BridgeLocal, а не на порту – це рекомендується в ROS7.

У командному рядку це матиме такий вигляд(CLI):

/інтерфейс vlan

add name=VLAN10_VIP vlan-id=10 interface=BridgeLocal

add name=VLAN20_GUEST vlan-id=20 interface=BridgeLocal

add name=VLAN33_MGMT vlan-id=33 interface=BridgeLocal

Результат: у списку інтерфейсів з’явилися 3 VLAN.

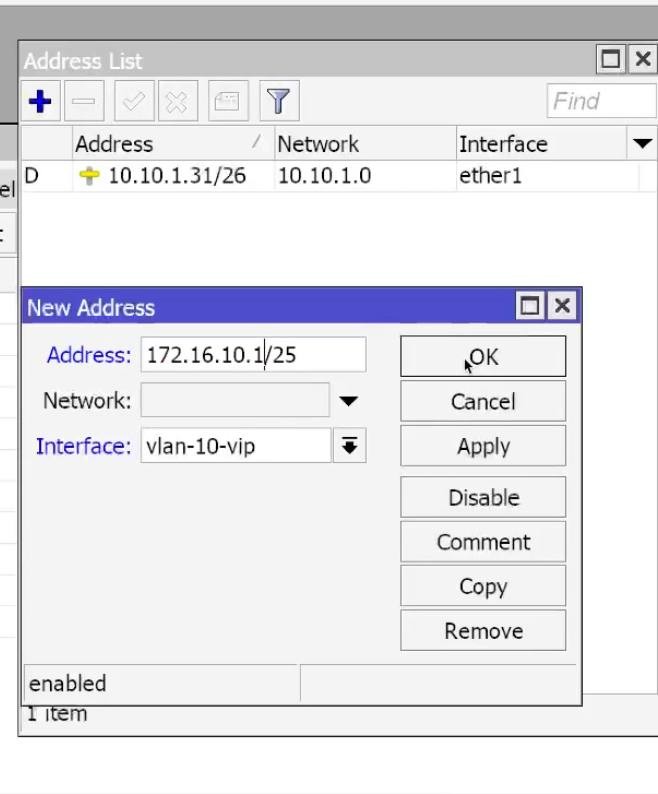

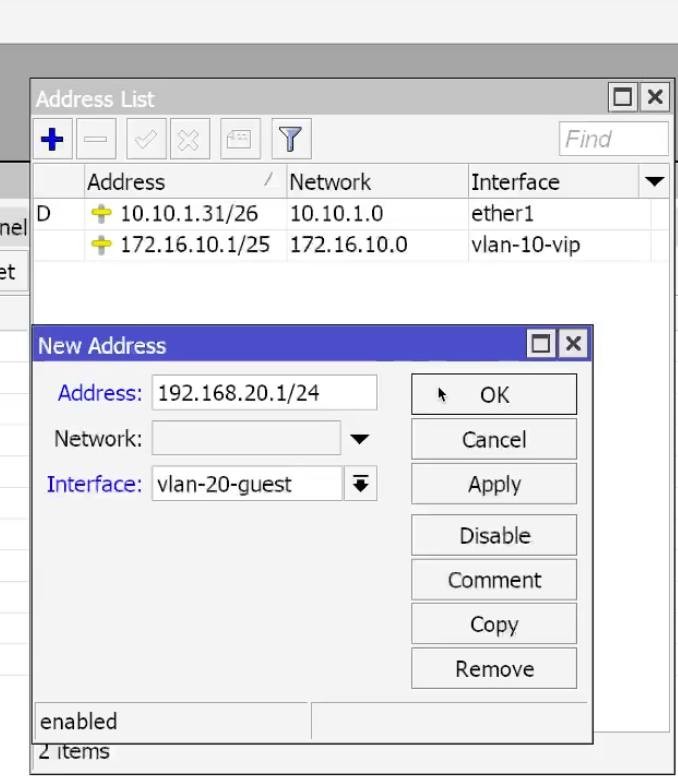

3) Призначення IP-адрес для VLAN

Навіщо: шлюз/управління для кожної підмережі.

WinBox: IP → Addresses → +:

172.16.10.1/24 → Interface: VLAN10_VIP → OK,

192.168.20.1/24 → Інтерфейс: VLAN20_GUEST → OK,

192.168.30.1/24 → Interface: VLAN30_MGMT → OK. За аналогією з двома попередніми.

CLI:

/ip address

add address=172.16.10.1/24 interface=VLAN10_VIP

add address=192.168.20.1/24 interface=VLAN20_GUEST

add address=10.30.30.1/24 interface=VLAN30_MGMT

Результат: три адреси у списку IP → Addresses.

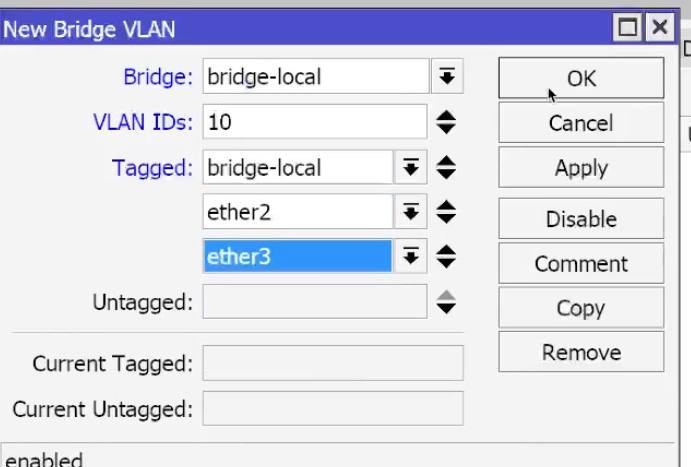

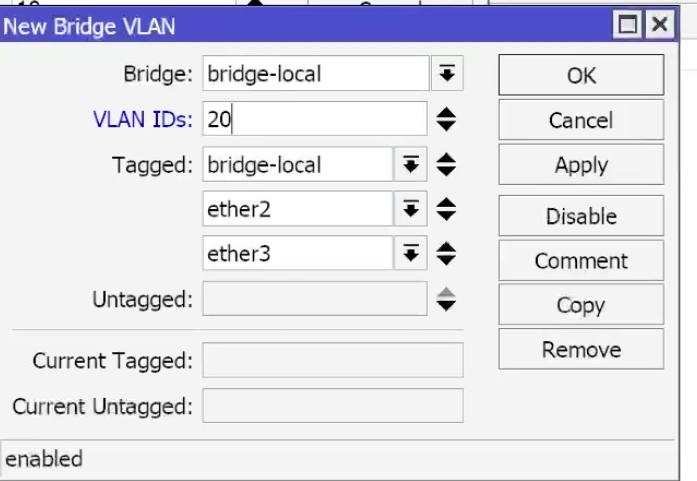

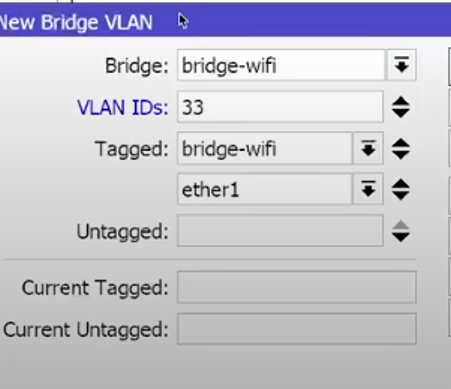

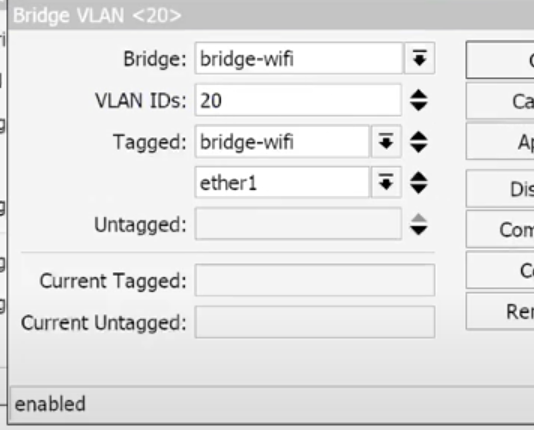

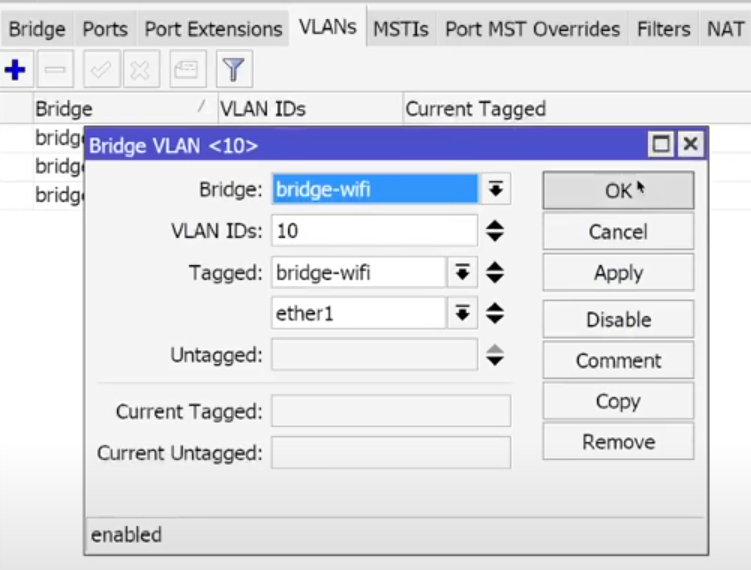

4) Таблиця VLAN у мосту (Bridge VLANs). Налаштування Vlan Mikrotik

НавіщоВизначити, які VLAN проходять через які порти (tagged/untagged).

- WinBox: Bridge → VLANs → +:

- VLAN 10:

- Ідентифікатори VLAN: 10,

- Tagged: BridgeLocal, ether2, ether3,

- Untagged: (залишити порожнім) → OK.

- VLAN 10:

Для VLAN 20:

Для Vlan30 аналогічно попереднім двом.

Це робить ether2/ether3 trunk-портами (тільки tagged). Якщо потрібен access-порт у VLAN – додайте його в Untagged і встановіть відповідний PVID у Bridge → Ports.

CLI:

/інтерфейс bridge vlan

add bridge=BridgeLocal vlan-ids=10 tagged=BridgeLocal,ether2,ether3

add bridge=BridgeLocal vlan-ids=20 tagged=BridgeLocal,ether2,ether3

add bridge=BridgeLocal vlan-ids=30 tagged=BridgeLocal,ether2,ether3

- Результат: три правила в Bridge VLANs.

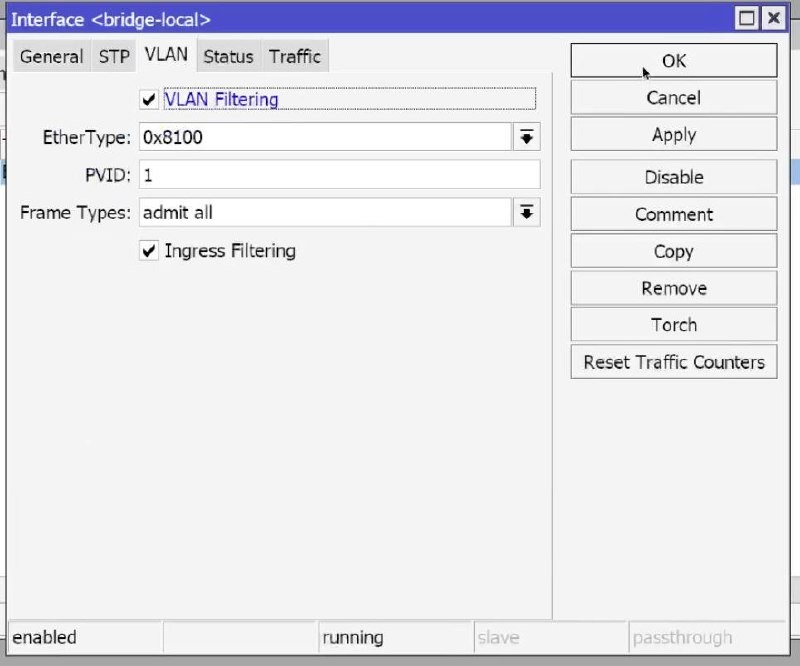

5) Увімкнення VLAN Filtering (і ingress)

НавіщоПотрібно активувати апаратну фільтрацію VLAN у мосту, інакше трафік підмереж не проходитиме.

- WinBoxBridge → Bridge (подвійний клік по BridgeLocal) → вкладка VLAN:

- Увімкніть (поставте галочку) VLAN Filtering,

- Увімкніть Ingress Filtering → OK.

CLI:

/інтерфейс bridge set BridgeLocal vlan-filtering=yes ingress-filtering=yes

Результат: у списку мостів VLAN Filtering: yes.

6) Перевірка портів мосту Mikrotik

НавіщоПереконатися, що порти додані в міст і мають очікуваний стан.

- WinBox: Bridge → Ports:

- Переконайтеся, що ether2, ether3 – у BridgeLocal. Для trunk залиште PVID=1 (за замовчуванням).

- Для access-порту (якщо потрібен):

- Встановіть PVID = <VLAN ID> і додайте порт у Untagged у відповідному правилі Bridge → VLANs.

CLI (перегляд):

/interface bridge port print

РезультатПотрібні порти в мосту, PVID налаштовані.

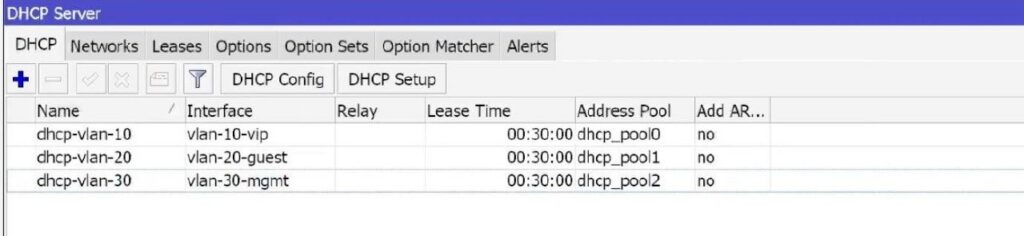

7) Налаштування DHCP-серверів для всіх VLAN

НавіщоАвтоматична видача потрібних IP клієнтам у всіх підмережах.

- WinBox: IP → DHCP Server → DHCP Setup:

- Виберіть VLAN10_VIP → далі-OK (змініть DNS на 172.16.10.1).

- Те саме для VLAN20_GUEST (DNS 192.168.20.1).

- Те саме для VLAN30_MGMT (DNS 10.30.30.1).

- WinBox: IP → DNS → увімкніть Allow Remote Requests.

CLI:

/ip pool add name=pool10 ranges=172.16.10.2-172.16.10.254

/ip dhcp-server add name=dhcp10 interface=VLAN10_VIP address-pool=pool10 lease-time=1d

/ip dhcp-server network add address=172.16.10.0/24 gateway=172.16.10.1 dns-server=172.16.10.1

/ip pool add name=pool20 ranges=192.168.20.2-192.168.20.254

/ip dhcp-server add name=dhcp20 interface=VLAN20_GUEST address-pool=pool20 lease-time=1d

/ip dhcp-server network add address=192.168.20.0/24 gateway=192.168.20.1 dns-server=192.168.20.1

/ip pool add name=pool30 ranges=10.30.30.2-10.30.30.30.254

/ip dhcp-server add name=dhcp30 interface=VLAN30_MGMT address-pool=pool33 lease-time=1d

/ip dhcp-server network add address=10.30.30.0/24 gateway=10.30.30.1 dns-server=10.30.30.1

/ip dns set allow-remote-requests=yes

Результат: три DHCP-сервери активні, час оренди (leases) можна подивитися в IP → DHCP Server → Leases.

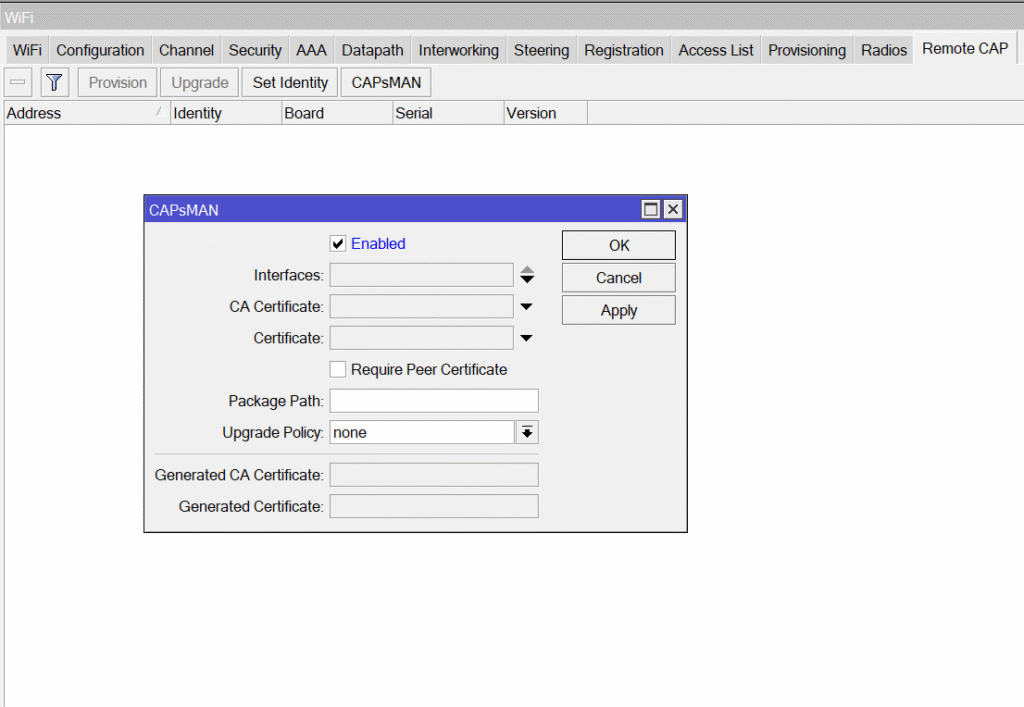

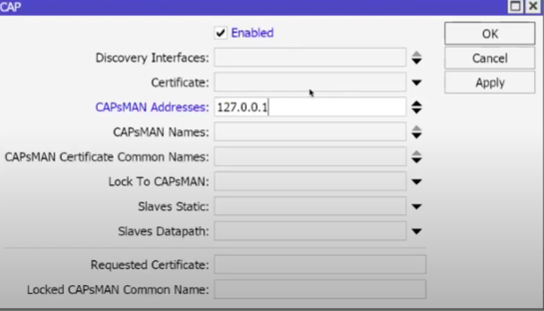

8) Увімкнення CAPsMAN (Controller/Manager)

Навіщо: активувати контролер для підключення віддалених CAP AP.

WiFi → Remote Cap → CapsMan (або Managers) → Enable.

Interface залиште 0.0.0.0 (слухати все) або вкажіть VLAN30_MGMT.

Legacy wireless: Wireless → CAPsMAN → Manager → Enabled: yes.

Порти: відкрито UDP 5246/5247 всередині VLAN Mgmt (за замовчуванням OK).

![]() Результат: контролер працює, очікує CAP.

Результат: контролер працює, очікує CAP.

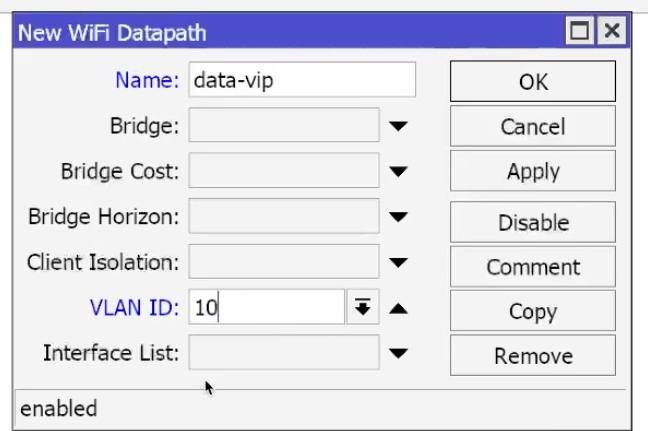

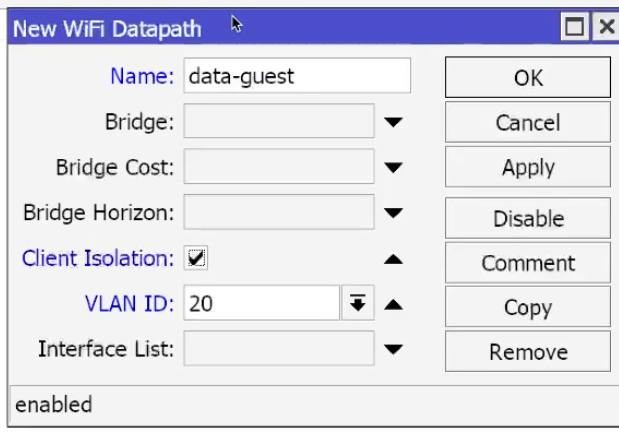

9) Datapath для SSID (Налаштування Vlan Mikrotik, прив’язка до VLAN)

Навіщо: визначити, який VLAN використовує кожна Wi-Fi мережа.

- WiFi → Datapaths → +:

- Ім’я: dp_VIP, режим VLAN Mode: use tag, ідентифікатор VLAN ID: 10 → OK,

- Ім’я: dp_GUEST, режим VLAN: use tag, ідентифікатор VLAN: 20:

- Вимкніть Client-to-Client (або ввімкніть Isolate clients) → OK.

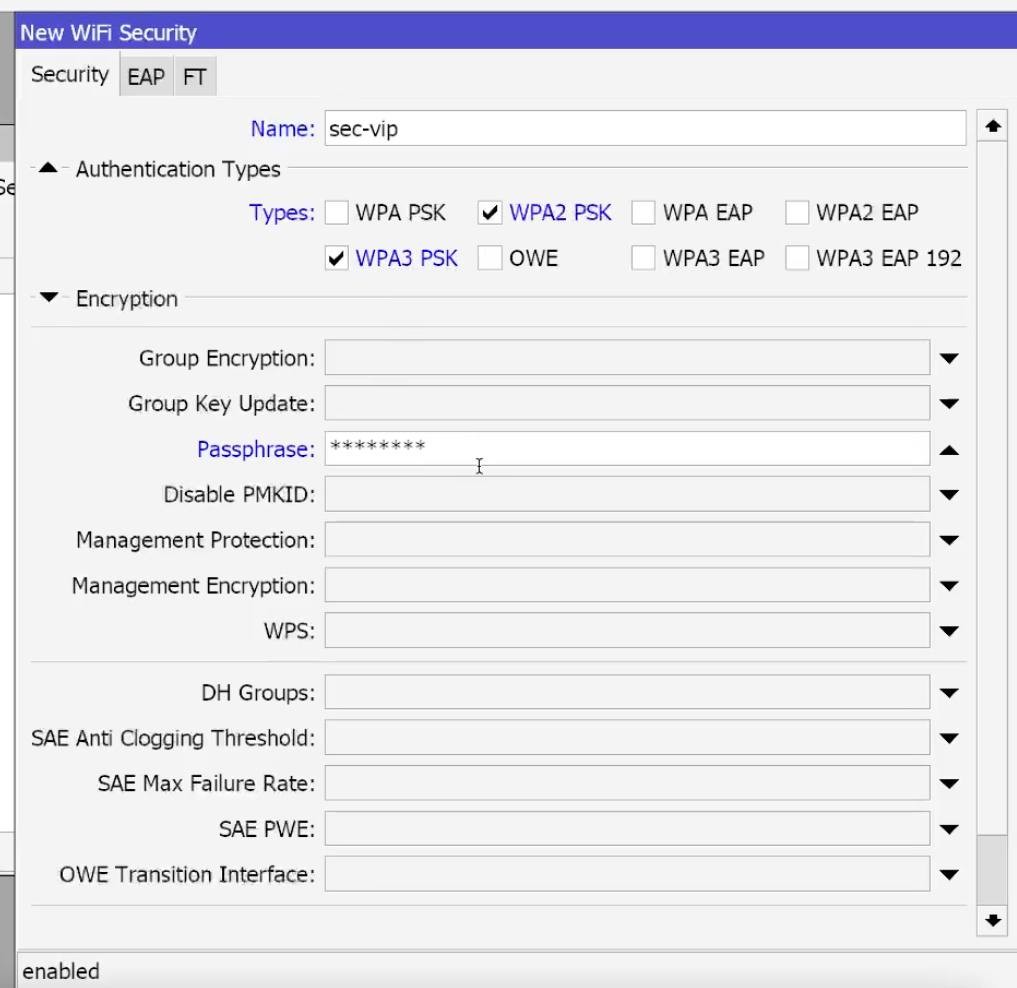

10) Security профілі

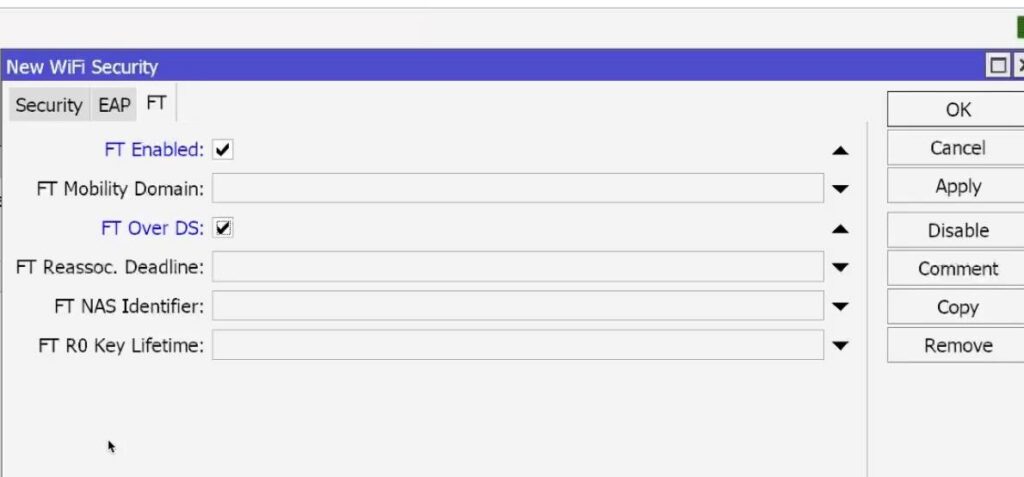

Навіщо: задати WPA2/WPA3, ключі, Fast Transition для максимального захисту бездротової мережі та коректної роботи безшовного роумінгу Mikrotik.

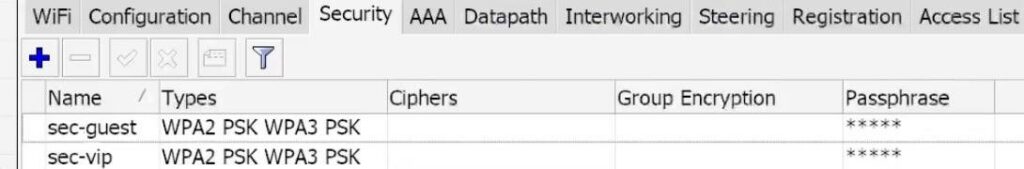

- WiFi → Профілі безпеки → +:

VIP: WPA2-PSK + WPA3-SAE, пароль: 12344321,

Також необхідно увімкнути Fast Transition (802.11r) і Over DS, ці параметри відповідають за коректну роботу безшовного роумінгу Mikrotik CapsMan, знаходяться у вкладці FT.

Також за аналогією створюємо другий профіль безпеки для гостьової мережі, яка знаходиться на 20 Vlan CapsMan Mikrotik.

У підсумку має вийти щось схоже, як у низу на скріншоті.

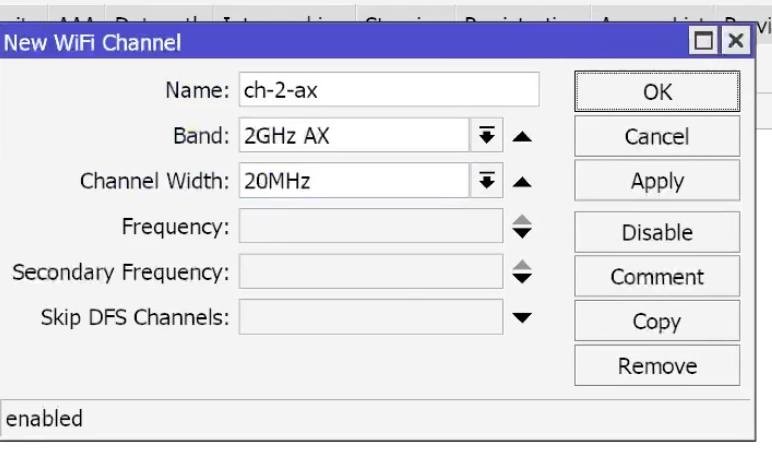

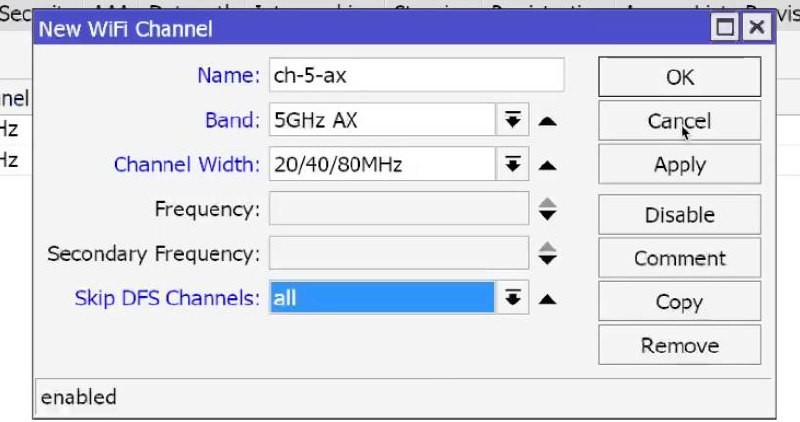

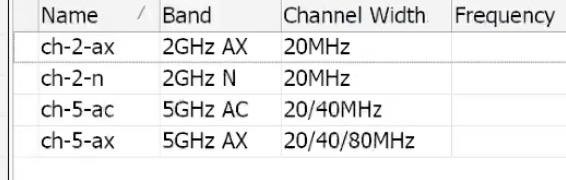

11) Налаштування Mikrotik Channel профілі

НавіщоДуже Важливий параметр для коректної роботи бездротової мережі Mikrotik CapsMan, частоти/ширини каналів для 2.4 і 5 ГГц. дуже важливо правильно рознести.

- WiFi → Канал → +:

Задаємо 2AX_20: Band=2.4GHz-AX, Width=20MHz, Control channels=1/6/11,

Для 5 Ghz 5AX_40/80: Band=5GHz-AX, Width=40 або 80MHz, Skip DFS Channels вибираємо ALL.

На старті можна skip DFS = all, пізніше повернути DFS для чистоти ефіру, але це не обов’язково.

Якщо у Вас є обладнання з AC стандартом, аналогічні дії потрібно виконати для нього, за винятком Band, у ньому має бути зазначено AC для частоти 5 Ghz, а для 2.4 Ghz має бути зазначено N.

Після всього налаштування має вийти щось на зразок цього:

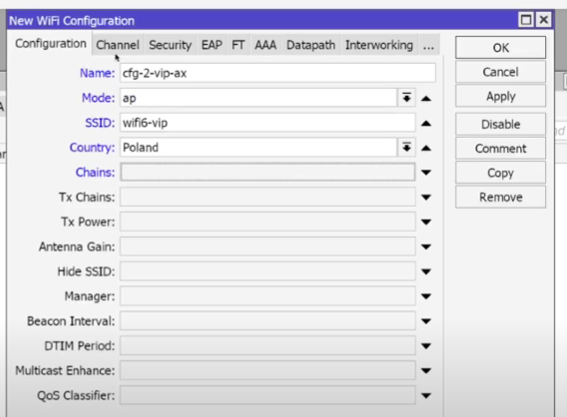

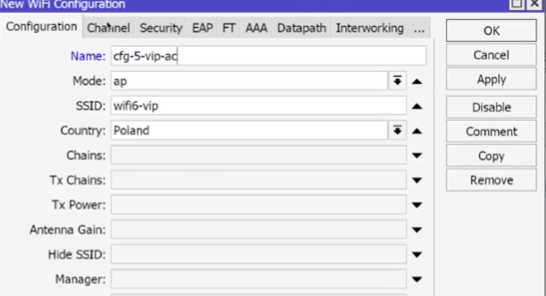

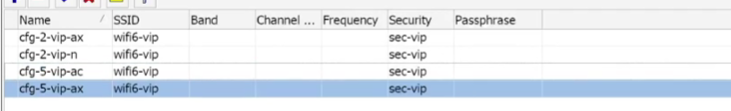

12) Налаштування Capsman Vlan Datapath, WiFi Configs для SSID (VIP/Guest × 2.4/5), Налаштування Vlan Mikrotik.

НавіщоОкремі конфіги для різних діапазонів/груп потрібні для поділу мереж за своїми Wlan, а також за своїми каналами. Країну можна не вказувати.

- WiFi → CAPsMAN → Конфігурації → +:

- 2 VIP AX: SSID: Office_VIP, Канал: 2AX_20, Безпека: VIP, Datapath: dp_VIP, Режим: AP,

5 VIP AX: аналогічно, Channel: 5AX як на першому скріншоті, тільки канал для 5AX вибираємо. А ось для стандарту AC необхідно вибрати відповідний стандарт AC і канал йому відповідний, який створили раніше.

Для гостьової мережі аналогічні дії потрібно виконати.

2 GUEST AX: аналогічно, SSID: Office_Guest, Datapath: dp_GUEST,

5 GUEST AX: аналогічно.

Результат: 4+ готових конфігурації.

14) Local vs CAPsMAN (важливо): у WiFi (RouterOS 7.0+) немає CAPsMAN-forwarding. Є тільки Local-forwarding – трафік гостей/VIP обробляє сама точка і відправляє у відповідний VLAN на trunk-порт.

Наслідок: на центральному контролері не потрібно вказувати bridge в datapath, тільки VLAN ID. На AP теги підуть у trunk.

15) Підключення та Налаштування CAP за Vlan:

НавіщоCapsMan повинен передавати VLAN як trunk і мати управління в VLAN30.

- На віддаленому Cap: Bridge → Bridges → + → Name: BridgeWiFi → OK,

- Міст → Порти → +:

- Додайте ether1 (аплінк до контролера) в BridgeWiFi і також всі інші порти аналогічно. Також не забуваємо ввімкнути на бриджі VlanFiltering.

16) Підготовка Cap: Налаштування Vlan mikrotik, інтерфейси та таблиця VLAN

НавіщоCap має пропускати теги 10/20/30, а управління і менеджмент мережа отримувати у VLAN30.

- Інтерфейси → VLAN → +:

VLAN30_MGMT на BridgeWiFi (ID 30) → OK.

- (VLAN10/VLAN20 на Cap зазвичай не потрібні як L3, якщо там немає локальних сервісів. Достатньо правил bridge-vlan).

- Переходимо і створюємо відповідно Vlan-і як ми це робили вже раніше

- Bridge → VLANs на Cap:

- VLAN 10, 20, 30:

На скріншоті помилочка, не 33, а 30 Vlan IDs має бути.

І за аналогією інші Vlan додаємо:

- Tagged: BridgeWiFi, ether1 ,

- Untagged: (порожньо) – Тут нічого не змінюємо, не тегованих портів у нас немає.

Bridge → Bridge: увімкніть VLAN Filtering/Ingress Filtering.

CLI (CAP):

/interface bridge add name=BridgeWiFi

/interface bridge port add bridge=BridgeWiFi interface=ether1

/interface vlan add name=VLAN30_MGMT vlan-id=30 interface=BridgeWiFi

/інтерфейс bridge vlan

add bridge=BridgeWiFi vlan-ids=10 tagged=BridgeWiFi,ether1

add bridge=BridgeWiFi vlan-ids=20 tagged=BridgeWiFi,ether1

add bridge=BridgeWiFi vlan-ids=30 tagged=BridgeWiFi,ether1

/interface bridge set BridgeWiFi vlan-filtering=yes ingress-filtering=yes

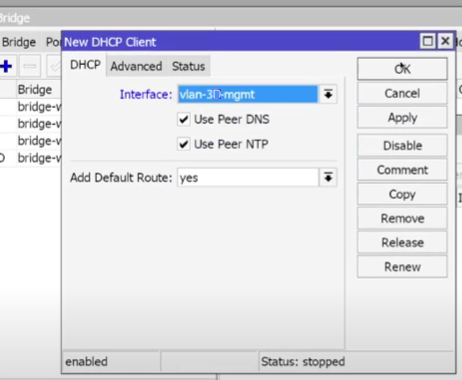

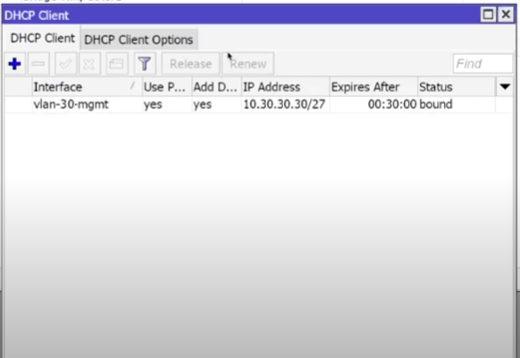

17) DHCP Client на CAP (VLAN30):

НавіщоЩоб CAP отримав IP у Mgmt VLAN і зміг зв’язатися з контролером.

- IP → DHCP Client → +:

- Інтерфейс: VLAN30_MGMT,Use Peer DNS: yes,

- ГАРАЗД.

CLI:

/ip dhcp-client add interface=VLAN30_MGMT use-peer-dns=yes disabled=no

- Результат: САР отримав адресу з 10.30.30.0/24 підмережі, що повністю відповідає нашим налаштуванням (див. IP → DHCP Client/Leases на контролері).

Оновлення, бекапи, експорт

Навіщо: стабільність і відкат у разі проблем.

- Система → Пакети → Перевірити наявність оновлень → Встановити (планово).

- Файли → Резервне копіювання → Назва: vlan_capsman_backup → Резервне копіювання.

- Новий термінал:

- export file=full_config.

- Скачайте файли з Files локально.

Безпека доступу до роутера

Навіщо: мінімізувати ризики злому або несанкціонованого доступу.

- IP → Служби:

- Вимкніть: Telnet, FTP, www (якщо не потрібно).

- Обмежте WinBox/SSH за адресою (Available From: 10.30.30.0/24).

- Система → Користувачі:

- Змініть пароль, створіть окремого користувача-адміна, вимкніть admin (якщо ще є).

- IP → Брандмауер → Списки адрес:

- Додайте список mgmt_allowed і створіть правило, що дозволяє управління тільки з нього.

Результат: управління доступне тільки з VLAN30/дозволених IP.

Додаткові нотатки / типові помилки:

- Wave2 vs Wireless: у Wave2 інтерфейси і меню інші. Якщо бачите тільки Wireless, значить у вас legacy – логіка схожа, але назви вкладок відрізняються.

- VLAN на CAP: для Local-forwarding не потрібно піднімати L3 на VLAN10/20 на CAP. Достатньо правил bridge-vlan (tagged). L3 потрібен тільки для VLAN30 (DHCP-клієнт).

- DFS: на старті можна skip DFS, але краще пізніше повернути DFS-канали, щоб уникнути перешкод/радарів.

- PVID/Access-порт: якщо потрібно дати комусь “нетегований” VLAN – зробіть порт access: додайте порт до Untagged відповідного VLAN і встановіть цей VLAN як PVID у Bridge → Ports.

- Порядок правил Firewall: allow для Mgmt має бути вищим за drop-правила Guest, інакше ви вимкнете собі управління.

- CAPsMAN адреса: якщо discovery не спрацьовує – явно вкажіть CAPsMAN Addresses на CAP (IP контролера у VLAN30).

- UDP 5246/5247: якщо між контролером і CAP є фаєрволи – відкрийте ці порти.

Ширина каналу 5 ГГц: 80 МГц дає швидкість, але чутливий до шуму; 40 МГц – стабільніший у “зашумлених” місцях.

Налаштування MIkrotik, Ubiquiti, Cisco, Aruba будь-якої складності!